DNSSEC es la extensión de protocolo responsable de autenticar las respuestas y evitar los ataques de envenenamiento de DNS. Sin embargo, DNSSEC no protege contra DDoS. De hecho, las zonas protegidas por DNSSEC suelen ser el objetivo de ataques por amplificación de DNS, ya que los atacantes reconocen que las respuestas firmadas son más grandes que los mensajes DNS estándar porque incluyen tipos de registro adicionales (NSEC, RRSIG).

DNS y DDoS

Un ataque distribuido de denegación de servicio (DDoS) es un intento de emplear una red de equipos distribuidos para saturar los recursos computacionales de un objetivo hasta que deje de funcionar o no sea eficiente. El DNS (sistema de nombres de dominio) es un objetivo común de los ataques DDoS, ya que los servicios críticos de un sitio web o una aplicación dependen de que los nombres se traduzcan a direcciones IP sin interrupción. Este tipo de tráfico malicioso puede resultar difícil de mitigar sin interrumpir las consultas legítimas, dado que los servidores de nombres DNS a menudo solo tienen visibilidad de la dirección IP de los agentes de resolución (un intermediario responsable de resolver continuamente consultas recursivas de un grupo potencialmente grande de usuarios). Como resultado, es probable que el bloqueo o la limitación de velocidad del tráfico basados en esta dirección produzca falsos positivos. Además, los ataques volumétricos al DNS pueden ser difíciles de aislar correctamente para los centros de barrido de capa 3, debido a que las consultas de DDoS al DNS suelen anunciar tasas de bps (bits por segundo) o pps (paquetes por segundo) relativamente bajas en comparación con el tráfico global.

Existen diversos ataques DDoS al DNS diferentes, pero la mayoría se puede clasificar en dos grupos: Inundación de DNS y amplificación de DNS.

¿Qué es un ataque por inundación de DNS?

Los ataques por inundación de DNS intentan agotar los recursos de un servidor de nombres DNS mediante el envío de una cantidad abrumadora de consultas. Los atacantes sofisticados utilizarán botnets distribuidos para ocultar el ataque mediante el uso de diversos agentes de resolución recursivos como origen del tráfico malicioso.

Una técnica de inundación de DNS común es un ataque NXDOMAIN, también conocido como subdominio pseudoaleatorio (PRSD), por el cual los agentes maliciosos desencadenan un número excesivo de solicitudes para dominios inexistentes (por ejemplo, doesnotexist.example.com) con el fin de consumir los recursos de un servidor de nombres autoritativo mientras agotan el grupo de caché de un agente de resolución recursiva. De ese modo, un ataque de inundación de DNS con éxito puede aumentar los tiempos de resolución de DNS para las consultas legítimas o incluso llevar a cabo un ataque DoS directo.

¿Qué es un ataque por amplificación de DNS?

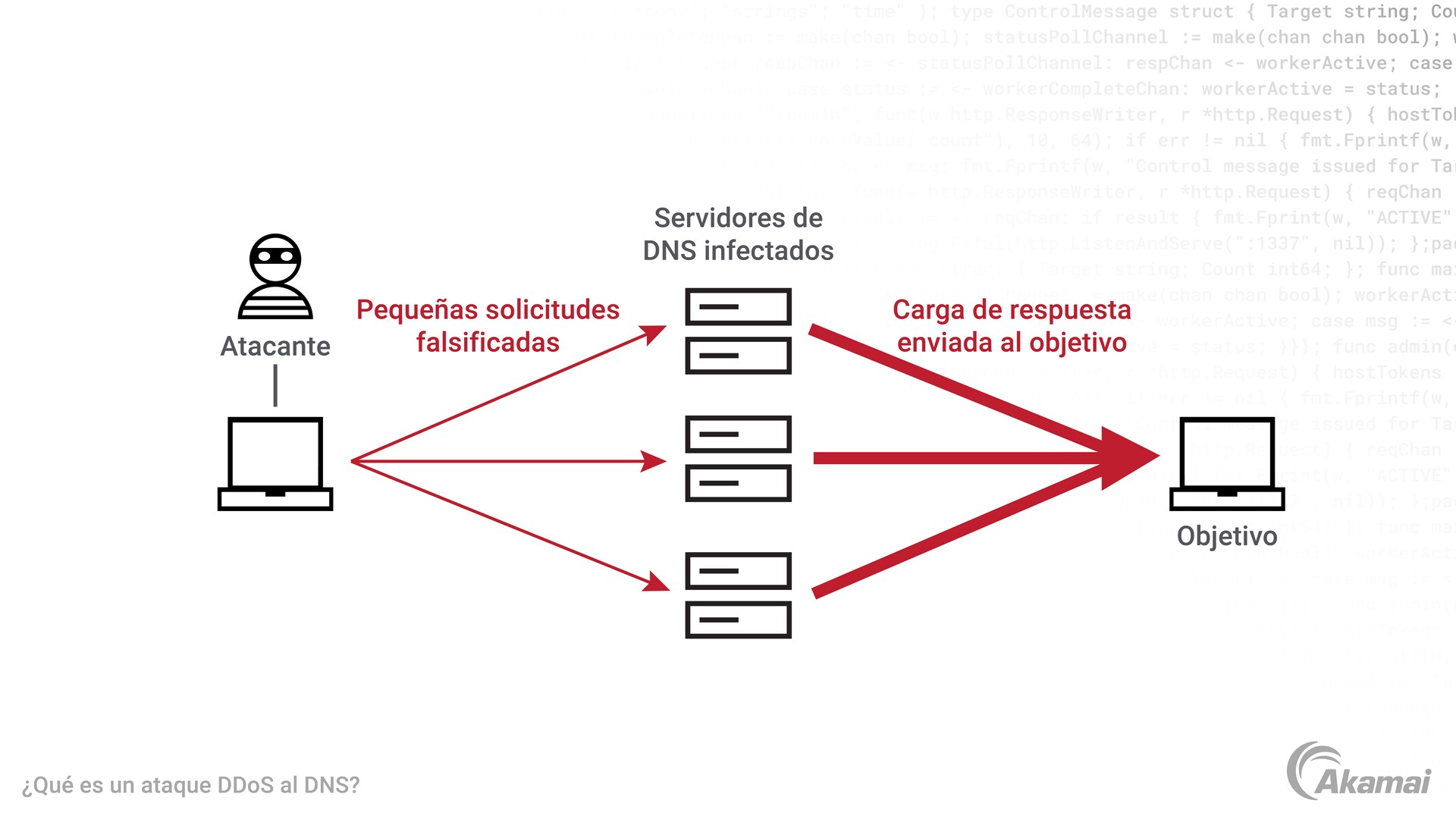

En lugar de dirigirse al servidor de nombres que responde a una consulta maliciosa, un ataque por amplificación de DNS intenta paralizar los recursos de otro equipo enviando un número considerable de solicitudes DNS a una dirección IP de origen falsa. El ataque es similar a enviar a alguien una carta por correo con una dirección de devolución inventada y solicitar una respuesta. Como resultado, los mensajes DNS se dirigirán a un tercero desprevenido que nunca solicitó los datos en primer lugar. Los atacantes suelen enviar una solicitud de tanta información de zona como sea posible para maximizar el efecto de amplificación con la esperanza de saturar a la víctima, que tiene un ancho de banda entrante ineficaz.

Los agentes maliciosos suelen optar por explotar el DNS para este tipo de ataque de "reflexión", que ofrece más munición de ataque que HTTP. Las conexiones HTTP requieren un protocolo de negociación TCP y, por lo tanto, la mayor respuesta que se enviará al destino serán los paquetes SYN-ACK TCP, que incluyen una cantidad relativamente pequeña de datos. Sin embargo, los mensajes DNS se transportan normalmente por UDP, un protocolo sin conexión, por lo que los mensajes más grandes se pueden enviar a cualquier destino sin una confirmación previa.

¿Cuáles son los métodos más comunes que ayudan a protegerse frente a ataques DDoS al DNS?

Aunque es difícil detectar y mitigar los ataques DDoS al DNS sin interrumpir a los usuarios legítimos, se recomiendan varias técnicas para mejorar las soluciones de protección:

- Una red DNS Anycast distribuida geográficamente amplía el área de superficie para absorber los ataques a gran escala.

- El aumento de los TTL de registro puede contribuir a reducir las consultas legítimas e ilegítimas que llegan a los servidores de nombres autoritativos, lo cual puede ahorrar ancho de banda del servidor de nombres.

- Al deshabilitar las solicitudes ANY de DNS, la respuesta DNS más amplia posible, se evita que los ataques aprovechen este tipo de registro para aumentar los ataques de amplificación.

- Aunque puede resultar difícil bloquear las consultas DNS sin interrumpir las solicitudes legítimas, muchos servidores DNS tienen la capacidad de retrasar las respuestas para ahorrar ancho de banda si un determinado agente de resolución envía una cantidad excesiva de tráfico. Los servidores más sofisticados pueden incorporar una lógica de limitación de velocidad matizada, como la creación de una cola para las solicitudes de un agente de resolución o un cliente específico responsable de un pico en las respuestas NXDOMAIN.

¿Cómo puede ayudarle Akamai?

Akamai Edge DNS es una solución de DNS basada en la nube que se encuentra en una posición única para defenderse de los ataques DDoS de mayor envergadura. Con más de 300 puntos de presencia (PoP), el tráfico de clientes estándar suele consumir menos del 1 % de la capacidad total del servidor de nombres, lo que deja a los agentes maliciosos pocas oportunidades de administrar con éxito ataques volumétricos distribuidos. Además, Edge DNS se basa en una red Anycast de alta resiliencia, por lo que BGP enruta las consultas sin problemas al PoP topológicamente más cercano y, en el caso poco frecuente de que un nodo o región esté inactivo, el tráfico se dirigirá a un servidor de nombres óptimo a través de los mecanismos de conmutación por error integrados de la plataforma. Junto con las sofisticadas capacidades de limitación de frecuencia, estas características únicas y resistentes garantizan que Edge DNS pueda garantizar un acuerdo de nivel de servicio (SLA) de tiempo de actividad del 100 %.

Preguntas frecuentes

Depender de varios proveedores de DNS en la nube para responder a las consultas puede ofrecer una red de seguridad en caso de interrupción del proveedor, ya que los agentes de resolución normalmente reintentarán otro registro de servidor de nombres si falla un intento inicial de establecer contacto con un servidor de nombres. Sin embargo, cada proveedor puede tener diferentes capacidades de registro que, si no se tienen en cuenta en su totalidad, podrían dar lugar a incoherencias problemáticas en las entregas, degradaciones del rendimiento o incluso ataques DoS directos. Los administradores de DNS deben revisar específicamente las capacidades de registro ALIAS de cada proveedor y la compatibilidad con DNSSEC si planean implementar estas funciones.

Anycast es una técnica de direccionamiento y enrutamiento de red que permite que las direcciones IP se anuncien desde varios puntos de Internet. En combinación con una cobertura DNS distribuida geográficamente, una implementación de Anycast aumenta el área de superficie del servidor para absorber ataques DDoS a gran escala, ya que varios nodos pueden absorber el tráfico malicioso distribuido en una IP individual. La unidifusión, que asigna una IP por destino, introduce una mayor probabilidad de que los atacantes aprovechen un único punto de fallo centralizado. Además, es difícil escalar una red DNS distribuida con una implementación de unidifusión, ya que muchos registradores tienen límites de registros de adherencia, y asignar un gran número de salidas de registro A a una búsqueda de registros NS presenta desafíos operativos y desventajas de rendimiento. Como resultado, Anycast ofrece una opción más eficaz y escalable para implementar una estrategia de DNS distribuida y flexible.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.