Un ataque DDoS de reflexión CLDAP puede provocar interrupciones en la red, tiempo de inactividad del sitio web y pérdidas financieras.

¿Qué es un ataque DDoS de reflexión CLDAP?

En los últimos años, los ataques distribuidos de denegación de servicio (DDoS) se han convertido en una amenaza importante para empresas y organizaciones de todo el mundo. Los atacantes utilizan diversas tácticas, técnicas y procedimientos para sobrecargar los servidores con tráfico, lo que hace que los sitios web o los servicios no estén disponibles para los usuarios. Una de las técnicas utilizadas por los ciberdelincuentes es el ataque DDoS de amplificación y reflexión. Un tipo específico de ataque de amplificación llamado reflexión CLDAP ha sido ampliamente utilizado desde 2016, y esta página ayuda a explicar cómo funciona y qué puede hacer para protegerse de él.

¿Qué es un CLDAP?

CLDAP son las siglas de Lightweight Directory Access Protocol (Protocolo ligero de acceso a directorios sin conexión). Es un RFC utilizado por varios dispositivos y servidores para acceder a servicios de Active Directory a través de redes locales o públicas. LDAP, su homólogo del Protocolo de control de transmisión (TCP), es la versión orientada a la conexión del Protocolo de datagramas de usuario (UDP), CLDAP. Este vector de ataque es un tipo de ataque DDoS que aprovecha las debilidades del protocolo para saturar una red objetivo con tráfico.

¿Qué es un CLDAP?

CLDAP son las siglas de Lightweight Directory Access Protocol (Protocolo ligero de acceso a directorios sin conexión). Es un RFC utilizado por varios dispositivos y servidores para acceder a servicios de Active Directory a través de redes locales o públicas. LDAP, su homólogo del Protocolo de control de transmisión (TCP), es la versión orientada a la conexión del Protocolo de datagramas de usuario (UDP), CLDAP. Este vector de ataque es un tipo de ataque DDoS que aprovecha las debilidades del protocolo para saturar una red objetivo con tráfico.

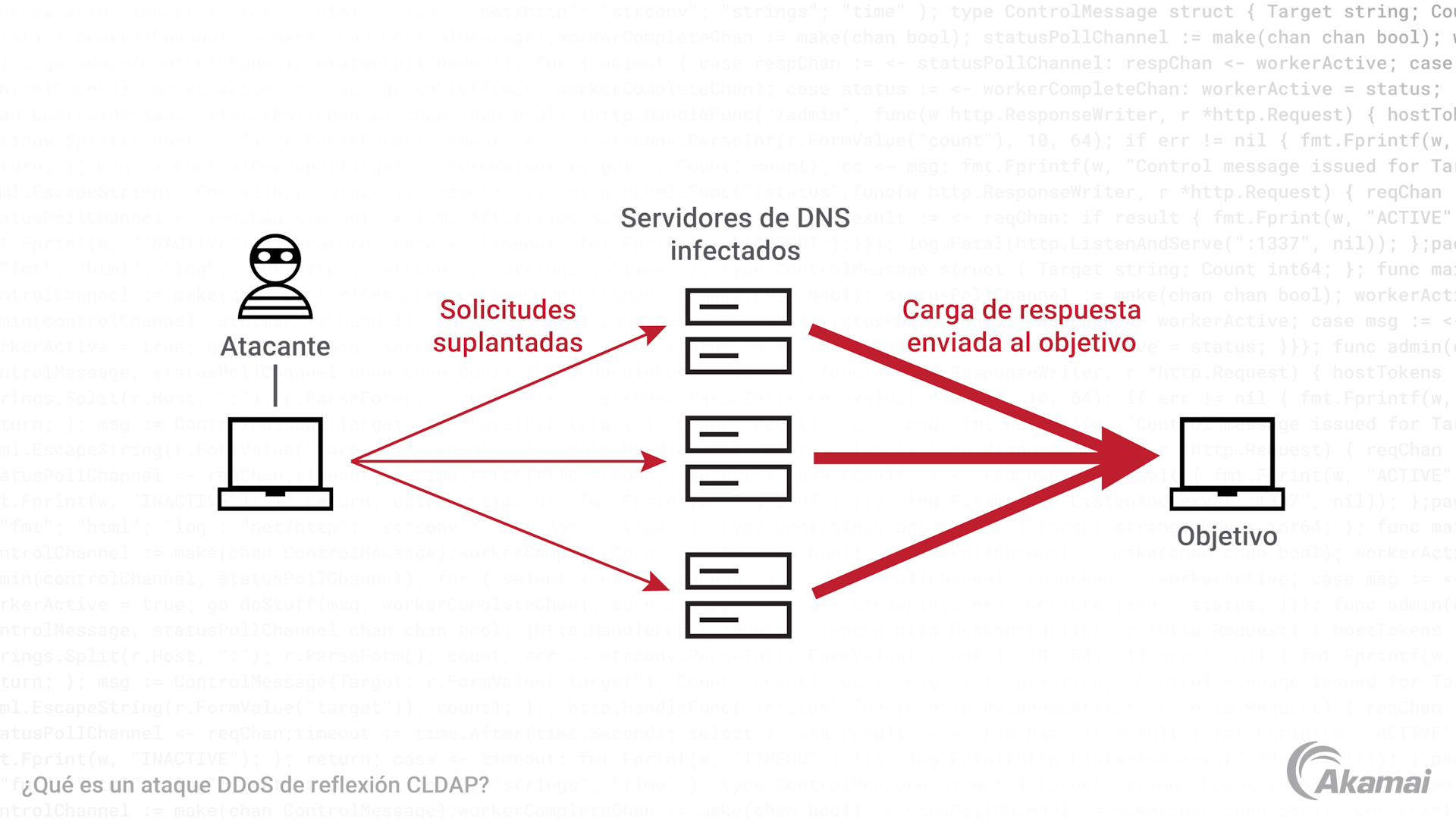

En este ataque, los hackers envían un gran número de solicitudes de CLDAP falsificadas a servidores abiertos en Internet. Normalmente, estos servidores DNS responden a las solicitudes falsificadas, enviando una cantidad mucho mayor de datos a la red de destino de la que envió originalmente el atacante. Este efecto de amplificación puede dar lugar a una afluencia masiva de datos que sature la red de destino, lo que hace que sea inaccesible para los usuarios legítimos.

¿Cómo funciona un ataque DDoS de reflexión CLDAP?

Un ataque DDoS de reflexión CLDAP funciona en tres etapas:

Reconocimiento: los atacantes buscan direcciones IP de servidores abiertos que responden a solicitudes CLDAP. Esto se realiza normalmente mediante herramientas automatizadas que analizan Internet en busca de servidores vulnerables. Se descubre que la mayoría son componentes de resolución de DNS abiertos.

Falsificación: el atacante envía un gran número de solicitudes CLDAP falsificadas a los servidores abiertos, haciendo que parezca que las solicitudes proceden de la red de destino.

Amplificación: los servidores abiertos responden a las solicitudes falsificadas, enviando una cantidad mucho mayor de datos a la red de destino de la que envió originalmente el atacante. Este factor de amplificación (de 56 a 70 veces la solicitud original) puede dar lugar a una afluencia masiva de ancho de banda y datos que saturen la infraestructura IP del destino.

Los atacantes tienden a preferir vectores de ataque de reflexión y amplificación porque proporcionan un retorno de la inversión más sencillo. Ya no tienen que mantener la infraestructura de botnet para aprovechar estos reflectores CLDAP u otros tipos conocidos como SNMP, SSDP, Chargen, Memcached y NTP, y suelen utilizar tráfico de ataque basado en UDP.

Una vez realizadas las tres etapas mínimas anteriores, los ataques de denegación de servicio son fáciles de organizar. Con solo iniciar un script, tienen las direcciones IP de origen de los servidores CLDAP abiertos, tienen la dirección IP de la víctima del terminal objetivo y el puerto de destino, y ahora pueden iniciar su campaña de ataque. A lo largo de los años, los expertos en ciberseguridad de Akamai han realizado un seguimiento del uso de estos vectores de ataque, y el tamaño medio de los ataques oscila entre los 1 Gbps y los 60 Gbps. Las tasas de expedición se han registrado en cualquier lugar desde 1 Mpps hasta 30 Mpps, dando al CLDAP un factor de amplificación respetable.

¿Cómo puede protegerse de un ataque DDoS de reflexión CLDAP?

Hay varios pasos que puede seguir para proteger su red de un ataque DDoS de reflexión CLDAP:

- Desactive el protocolo CLDAP: si no utiliza el protocolo LDAP o CLDAP, se recomienda que lo desactive en todos los dispositivos y servidores orientados a Internet para evitar que los atacantes aprovechen sus debilidades.

- Implemente listas de control de acceso (ACL): las ACL se pueden utilizar para restringir el acceso a los servidores CLDAP, limitando el acceso de entrada a una serie de servidores abiertos que pueden ser explotados por los atacantes.

- Utilice un servicio de protección contra DDoS: los servicios de mitigación de DDoS pueden detectar y detener los ataques DDoS, incluidos los ataques DDoS de reflexión CLDAP, antes de que lleguen a su red.

- Mantenga sus sistemas actualizados: la aplicación de parches y actualizaciones periódicas en los sistemas puede ayudar a evitar que los atacantes aprovechen las vulnerabilidades conocidas.

- Supervise el tráfico de red: la supervisión del tráfico de red puede ayudar a detectar actividades inusuales y permitirle tomar medidas antes de que se produzca un ataque.

- Limitación de frecuencia: la limitación del número de solicitudes y respuestas de entrada o salida puede reducir la probabilidad de que estos servidores CLDAP o LDAP se saturen.

Preguntas frecuentes

Un ataque DDoS implica saturar una red con tráfico de varias fuentes. Un ataque DDoS de reflexión CLDAP implica el uso de un tipo específico de servidor para amplificar el tamaño del ataque y se considera un tipo específico de vector de ataque DDoS.

Aunque es difícil evitar por completo un ataque DDoS de reflexión CLDAP, las organizaciones pueden tomar medidas para mitigar el riesgo, como el uso de cortafuegos y sistemas de detección/prevención de intrusiones, la actualización y aplicación de parches periódicos de software y sistemas operativos, la implementación de controles de acceso a la red adecuados y la contratación de servicios con proveedores de servicios en la nube.

Conclusión

El ataque DDoS de reflexión CLDAP es una ciberamenaza grave que las organizaciones deben conocer y para el que deben tomar medidas a fin de protegerse. Al comprender cómo funcionan estos ataques e implementar las medidas de seguridad adecuadas, las organizaciones pueden reducir el riesgo de un ataque DDoS de reflexión CLDAP y mitigar los posibles impactos de dicho ataque.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.