Ein CLDAP-Reflection-DDoS-Angriff kann zu Netzwerkunterbrechungen, Ausfallzeiten der Websites und finanziellen Verlusten führen.

Was ist ein CLDAP-Reflection-DDoS-Angriff?

In den letzten Jahren haben sich DDoS-Angriffe (Distributed Denial of Service) weltweit zu einer erheblichen Bedrohung für Unternehmen und Organisationen entwickelt. Angreifer nutzen verschiedene Taktiken, Techniken und Verfahren, um Server mit Traffic zu überlasten, wodurch Websites oder Services für Nutzer nicht mehr zur Verfügung stehen. Eine der von Cyberkriminellen angewandten Techniken ist der DDoS-Angriff, der auf Verstärkung und Reflection setzt. Eine spezielle Art von Verstärkungsangriffen namens CLDAP-Reflection kommt seit 2016 häufig zum Einsatz. Auf dieser Seite wird erläutert, wie sie funktioniert und wie Sie sich davor schützen können.

Was bedeutet CLDAP?

CLDAP steht für Connectionless Lightweight Directory Access Protocol. Es handelt sich um einen RFC, der von verschiedenen Geräten und Servern für den Zugriff auf Active Directory-Services über lokale oder öffentliche Netzwerke verwendet wird. LDAP, dessen TCP-Gegenstück (Transmission Control Protocol), ist die verbindungsorientierte Version des UDP (User Datagram Protocol), CLDAP. Bei diesem Angriffsvektor handelt es sich um eine Art DDoS-Angriff, bei dem die Schwachstellen des Protokolls ausgenutzt werden, um ein Zielnetzwerk mit Traffic zu überlasten.

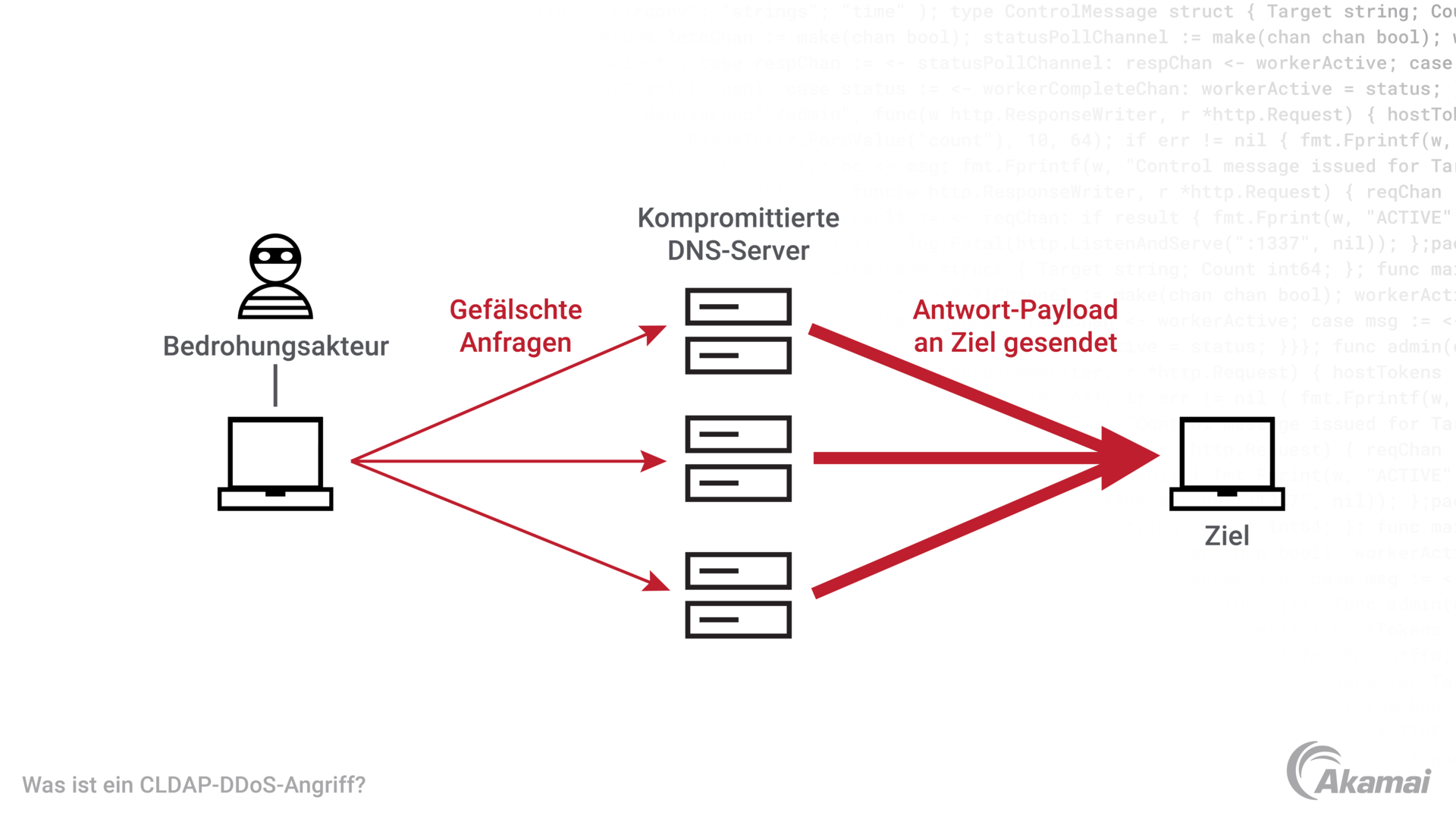

Bei diesem Angriff senden Hacker eine große Anzahl gefälschter CLDAP-Anfragen an offene Server im Internet. In der Regel reagieren diese DNS-Server dann auf die gefälschten Anfragen und senden eine viel größere Datenmenge an das Zielnetzwerk, als ursprünglich vom Angreifer gesendet wurde. Dieser Verstärkungseffekt kann zu einem massiven Zustrom von Daten führen, die das Zielnetzwerk überfordern und es für legitime Nutzer unzugänglich machen.

Wie funktioniert ein CLDAP-Reflection-DDoS-Angriff?

Ein CLDAP-Reflection-DDoS-Angriff besteht aus drei Phasen:

Erkundung: Angreifer suchen nach IP-Adressen von offenen Servern, die auf CLDAP-Anfragen reagieren. Dies geschieht in der Regel mithilfe von automatisierten Tools, die das Internet nach anfälligen Servern durchsuchen. Die meisten werden als offene DNS-Resolver erkannt.

Spoofing: Der Angreifer sendet eine große Anzahl gefälschter CLDAP-Anfragen an die offenen Server, sodass es so aussieht, als würden die Anfragen vom Zielnetzwerk kommen.

Verstärkung: Die offenen Server reagieren auf die gefälschten Anfragen und senden eine viel größere Datenmenge an das Zielnetzwerk, als ursprünglich vom Angreifer gesendet wurde. Dieser Verstärkungsfaktor (das 56- bis 70-fache der ursprünglichen Anfrage) kann zu einem massiven Zustrom von Bandbreite und Daten führen, die die IP-Infrastruktur des Ziels überlasten.

Cyberkriminelle bevorzugen Angriffsvektoren mit Reflection und Verstärkung, da sie einfacher zum Erfolg führen. Sie müssen keine Botnet-Infrastruktur mehr pflegen, um diese CLDAP-Reflektoren oder andere bekannte Typen wie SNMP, SSDP, Chargen, Memcached und NTP zu nutzen. Zudem setzen diese meist auf UDP-basierten Angriffstraffic.

Nachdem sie nun mindestens die drei obigen Phasen durchgeführt haben, lassen sich die Denial-of-Service-Angriffe leicht orchestrieren. Sie starten einfach ein Skript. Und schon haben sie die Quell-IP-Adressen der offenen CLDAP-Server, verfügen über die IP-Adresse des Opfers für den Ziel-Endpunkt und Zielport und können nun mit der Angriffskampagne beginnen. Im Laufe der Jahre haben die Cybersicherheitsexperten von Akamai den Einsatz dieser Angriffsvektoren verfolgt. Die durchschnittliche Angriffsgröße reicht von 1 Gbit/s bis 60 Gbit/s. Die Weiterleitungsraten liegen zwischen 1 und 30 Millionen Paketen pro Sekunde. CLDAP verfügt also über einen beachtlichen Verstärkungsfaktor.

Wie können Sie sich vor einem CLDAP-Reflection-DDoS-Angriff schützen?

Es gibt mehrere Schritte, die Sie ergreifen können, um Ihr Netzwerk vor einem CLDAP-Reflection-DDoS-Angriff zu schützen:

- Deaktivieren Sie das CLDAP-Protokoll: Wenn Sie das LDAP- oder CLDAP-Protokoll nicht verwenden, wird empfohlen, es auf allen Geräten und Servern zu deaktivieren, die mit dem Internet verbunden sind. So verhindern Sie, dass Angreifer die Schwachstellen ausnutzen.

- Implementieren Sie Zugriffskontrolllisten (ACLs): ACLs können verwendet werden, um den Zugriff auf CLDAP-Server einzuschränken und so den eingehenden Zugriff auf eine Reihe offener Server zu begrenzen, die von Angreifern ausgenutzt werden können.

- Verwenden Sie einen DDoS-Schutzservice: DDoS-Abwehrservices können DDoS-Angriffe, einschließlich CLDAP-Reflection-DDoS, erkennen und stoppen, bevor sie Ihr Netzwerk erreichen.

- Halten Sie Ihre Systeme auf dem neuesten Stand: Durch regelmäßiges Patchen und Aktualisieren Ihrer Systeme können Sie verhindern, dass Angreifer bekannte Schwachstellen ausnutzen.

- Überwachen Sie den Netzwerktraffic: Durch die Überwachung des Netzwerktraffics können ungewöhnliche Aktivitäten erkannt und Maßnahmen ergriffen werden, bevor es zu einem Angriff kommt.

- Beschränken Sie die Rate: Durch die Begrenzung der Anzahl von eingehenden oder ausgehenden Anfragen und Antworten kann die Wahrscheinlichkeit verringert werden, dass die CLDAP- oder LDAP-Server überlastet werden.

Häufig gestellte Fragen (FAQ)

Bei einem DDoS-Angriff wird ein Netzwerk mit Traffic aus verschiedenen Quellen überlastet. Ein CLDAP-Reflection-DDoS-Angriff beinhaltet die Verwendung eines bestimmten Servertyps, um den Umfang des Angriffs zu verstärken. Dieser wird als eine bestimmte Art von DDoS-Angriffsvektor betrachtet.

Es ist schwierig, einen DDoS-Angriff mit CLDAP-Reflection vollständig zu verhindern. Unternehmen können jedoch Maßnahmen ergreifen, um das Risiko zu mindern. Dazu gehören Firewalls und Systeme zur Erkennung/Verhinderung von Eindringlingen, die regelmäßige Aktualisierung und das Patchen von Software und Betriebssystemen, die Implementierung geeigneter Netzwerkzugriffskontrollen und die Einbindung von Services in die Cloud.

Fazit

Der CLDAP-Reflection-DDoS-Angriff ist eine ernsthafte Cyberbedrohung, vor der sich Unternehmen schützen müssen. Wenn sie verstehen, wie diese Angriffe funktionieren, und die geeigneten Sicherheitsmaßnahmen implementieren, können Unternehmen das Risiko eines DDoS-Angriffs mit CLDAP-Reflection verringern und die potenziellen Auswirkungen eines solchen Angriffs abwehren.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.