Ein TCP-Reset-Angriff kann legitimen Netzwerk-Traffic stören, Anwendungen beeinträchtigen und Denial-of-Service-Bedingungen (DoS) verursachen. Der Angriff kann beispielsweise dazu verwendet werden, Online-Transaktionen zu unterbrechen, VoIP-Anrufe (Voice over IP) zu unterbrechen, FTP-Übertragungen (File Transfer Protocol) zu stoppen oder Websites bzw. APIs zu überlasten.

Ein TCP-Reset-Flood-Angriff bzw. RST-Flood-Angriff ist eine Variante von DDoS-Angriffen (Distributed Denial of Service), mit dem die Performance der (bis zu mehreren hundert) Angriffsziele – wie unter anderem Server, Load Balancer, die den Sitzungsstatus (Sitzungstabellen) verwalten, Netzwerkhosts, FTP, DNS-Systeme usw. – beeinträchtigt werden soll, indem diese mit einer großen Anzahl von TCP Reset-Paketen (Transmission Control Protocol) geflutet werden. Ein Reset-Flood-DDoS-Angriff nutzt Schwachstellen im TCP oder im TCP-Dreiwege-Handshake aus. Diese Art des TCP-Angriffs wird auch als TCP OOS-Missbrauch (TCP Out-Of-State – zustandsloses TCP) bezeichnet.

Was ist ein DDoS-Angriff?

Ein Distributed-Denial-of-Service-Angriff ist ein Cyberangriff, der gegen ein Netzwerk, eine Website, einen Server oder ein anderes Netzwerkgerät gerichtet ist. In einem DDoS-Angriff versucht ein Schadakteur, Netzwerke oder Geräte mit schädlichem Traffic zu überfluten, damit diese nicht für legitime Nutzer zur Verfügung stehen. Wenn das Gerät versucht, große Mengen von Anfragen zu bewältigen oder darauf zu reagieren, werden dessen Verarbeitungs-, Speicher- und Bandbreitenressourcen erschöpft, was zu einer Verlangsamung oder zu einem Absturz führt. Für DDoS-Angriffe werden Botnets verwendet – eine Sammlung von Tausenden oder Millionen von Geräten, die mit Malware infiziert wurden, wodurch Angreifer diese kontrollieren können. Botnets weisen Geräte dazu an, große Traffic-Volumen an anvisierte Geräte zu senden, und generieren auf diese Weise millionenfach schädliche Anfragen und Datenpakete, sodass es ein Leichtes ist, das Ziel zu überwältigen.

Was ist eine TCP-Verbindung?

TCP ermöglicht die Kommunikation zwischen zwei Geräten, in der Regel einem Browser und einem Webserver, über ein Netzwerk (eine TCP-Verbindung) oder das Internet (eine TCP/IP-Verbindung) und wird häufig für die Kommunikation und das Senden von Daten über Netzwerke verwendet. Wenn ein Client-Gerät eine Verbindung zu einem Server herstellen möchte, findet in der Regel ein Prozess statt, der als Dreiwege-Handshake bezeichnet wird. Dazu gehören ein SYN-Paket (Synchronize Sequence Number), ein SYN-ACK-Paket (Synchronize Acknowledgement) und ein ACK-Paket (Acknowledgement) zum Aufbau von TCP-Verbindungen. Die TCP RESET-Option dient dazu, die Verbindung zurückzusetzen, den Abbruch der Kommunikation zu erzwingen und einen erneuten Versuch zum Verbindungsaufbau zu starten. Normalerweise wird die Verbindung nach Abschluss der TCP-Kommunikation ordnungsgemäß beendet, wobei der Client und der Server FIN- und ACK-Pakete austauschen, um den Austausch zu beenden und die Verbindung zu bestätigen und zu schließen. Angreifer missbrauchen diesen Verbindungsprozess auf verschiedene Weise, um DDoS-Angriffe zu starten.

Wie funktioniert ein Reset-Flood-DDoS-Angriff?

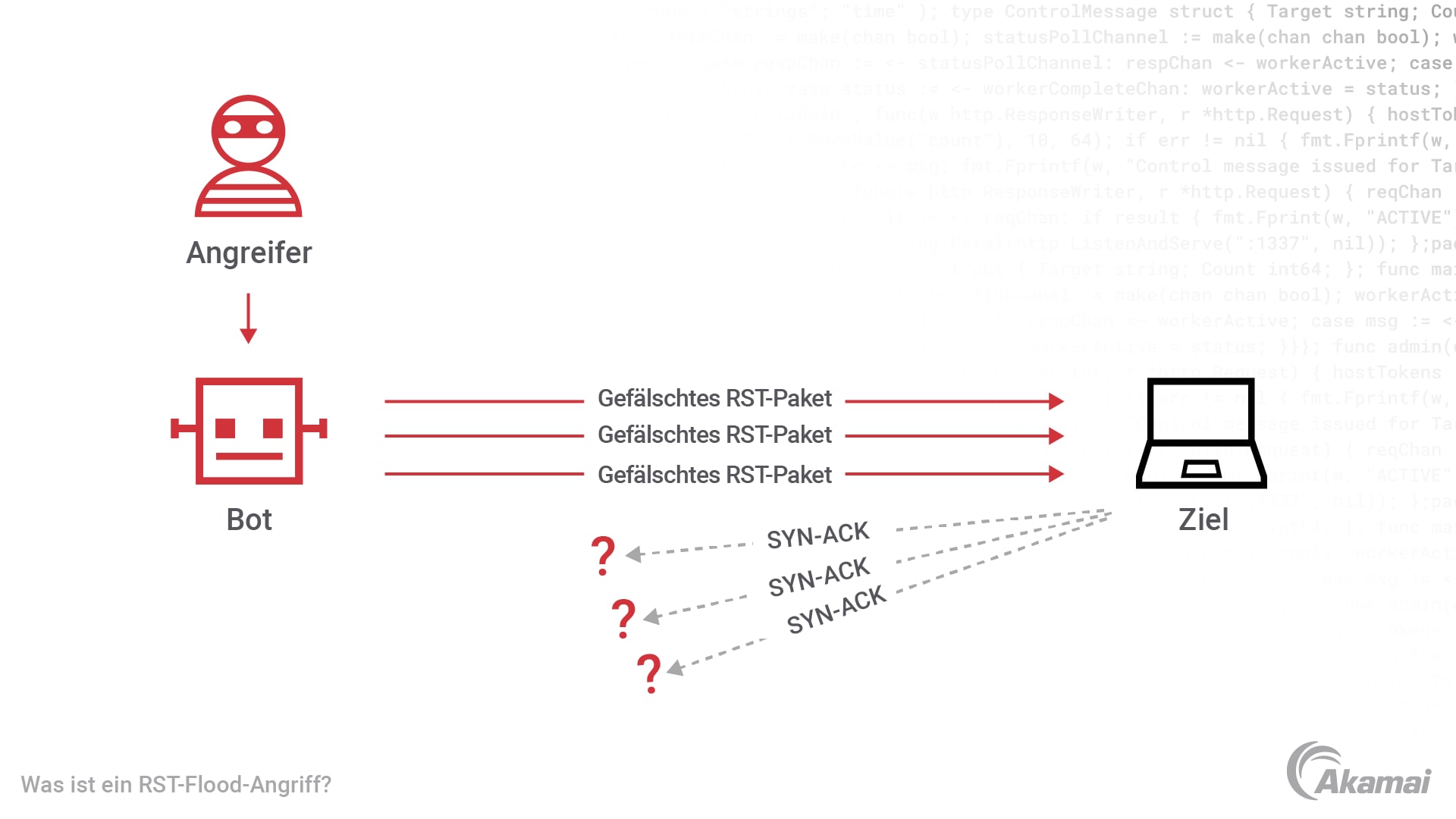

Bei einem Reset-Flood-DDoS-Angriff wird die Verwendung eines Reset-Pakets (RST-Paket) im TCP-Protokoll ausgenutzt. Wenn ein Gerät eine TCP-Verbindung unerwartet schließen muss, sendet es ein Reset-Paket, das den anderen Computer anweist, alle zusätzlichen Pakete zu verwerfen, die er über die aktuellen Verbindung empfängt. Dies ist nützlich, beispielsweise wenn ein Computer während einer TCP-Verbindung abstürzt und einem anderen Computer mitteilen möchte, dass die Verbindung nicht mehr funktioniert.

Reset-Flood-DDoS-Angriffe nutzen dieses Hilfsprogramm, indem sie Zielserver oder -geräte mit TCP-Reset-Nachrichten überfluten. Mithilfe von Spoofing-Methoden erwecken Angreifer den Anschein, dass diese Reset-Pakete von einem anderen Computer gesendet werden, was dazu führt, dass das Zielsystem laufende Verbindungen beendet. Die Unterbrechung der Verbindungen und die zur Wiederherstellung erforderlichen Ressourcen führen schließlich dazu, dass der Zielserver langsamer wird oder ausfällt, was zu einem Denial of Service für legitime Nutzer bzw. legitimen Netzwerk-Traffic führt.

Welche anderen Arten von DDoS-Angriffen auf TCP gibt es?

Weitere DDoS-Angriffe, die beim TCP ansetzen, sind:

SYN-Floods: Bei einem SYN-Flood-Angriff senden Hacker große Mengen TCP-SYN-Pakete an einen einzelnen Port oder jeden Port eines Zielservers, wobei möglicherweise eine gefälschte IP-Adresse verwendet wird. Der Server versucht, auf jede Anfrage mit einem SYN-ACK-Paket von jedem geöffneten Port zu antworten und wartet darauf, das endgültige ACK-Paket zu erhalten, das jedoch nie eintrifft. Dadurch bleiben Verbindungen geöffnet, was schließlich dazu geführt, dass sich die Verbindungssitzungstabellen des Servers füllen und legitime Anfragen und Clients abgewiesen werden.

FIN-Angriffe: Angreifer können Server auch mit gefälschten FIN-Paketen überfluten, die nicht mit einer aktuellen Sitzung verbunden sind. Dies führt dazu, dass die Ressourcen des Zielservers beim Vergleich der Pakete mit aktuellen Übertragungen überlastet werden.

XMAS-Angriffe: In diesem Fall senden Angreifer die FIN-, PSH- und URG-Flag-Optionen in der Paketanfrage. Dies wird normalerweise während der Entdeckungsphase eines Angriffs zum Scannen, zum Ausspähen oder zum Mapping verwendet, wurde jedoch auch bereits als DDoS-TCP-OOS-Angriff dokumentiert.

Wie können Reset-Flood-DDoS-Angriffe abgewehrt werden?

Sicherheitsteams können mehrere Schritte unternehmen, um einen mehrstufigen Ansatz zur Abwehr von TCP-Reset-Angriffen zu implementieren.

Firewalls und Zugriffskontrolllisten: Firewalls und Zugriffskontrolllisten (Access Control Lists - ACLs) können so konfiguriert werden, dass sie nur legitimen Traffic zulassen und verdächtige oder exzessive RST-Pakete verwerfen oder bewerten. Dies ist für Firewalls sehr ressourcenintensiv, und Sicherheitsbetreiber nutzen diese Option aufgrund von Performance- und Skalierungsproblemen nur in begrenztem Umfang.

Ratenbeschränkung: Mechanismen zur Ratenbeschränkung können die Anzahl der zulässigen RST-Pakete pro Sekunde von einer einzelnen Quell-IP-Adresse beschränken. Dies kann dazu führen, dass legitime Pakete blockiert werden, und eine unnötige Beeinträchtigung anderer Tools zur Folge haben.

Verbindungsverfolgung: Lösungen zur Verbindungsverfolgung, auch als Stateful-Geräte bezeichnet, können bestehende TCP-Verbindungen überwachen und nachverfolgen, wodurch RST-Pakete, die nicht mit vorhandenen Verbindungen übereinstimmen, leichter identifiziert und verworfen werden können.

Unicast-Reverse-Path-Filterung (strikter Modus): Basierend auf der sicheren Quell-IP-Adresse können Filtertechniken für den Ein- und Ausgang sicherstellen, dass Pakete, die in das Netzwerk eintreten oder dieses verlassen, über eine gültige Verbindung verfügen, wodurch die Verwendung von gefälschten IP-Adressen verhindert wird. Abhängig vom Umfang der Internetverbindung gibt es hierfür möglicherweise Einschränkungen.

Erkennung von Auffälligkeiten: Systeme zur Erkennung/Verhinderung von Eindringlingen (Intrusion Detection/Prevention – IDS/IPS) können ungewöhnliche Muster beim RST-Paket-Traffic erkennen, Warnungen auslösen oder automatisch Maßnahmen zur Schadensbegrenzung ergreifen. Die Skalierung dieser Technologien zum Ausführen dieser Aktion, während gleichzeitig andere Schlüsselattribute aktiviert sind, kann sich als Herausforderung erweisen.

DDoS-Abwehrservices: Anbieter von Netzwerksicherheitsdiensten bieten Services zum DDoS-Schutz an, mit denen eingehender Traffic analysiert, schädliche RST-Pakete herausgefiltert und große DDoS-Angriffe abgefangen werden können. Die Abwehr dieser Arten von TCP-OOS-Angriffen erfolgt am besten in der Cloud, die mehr Kapazität und eine größere Verteilung bietet.

Stoppen Sie TCP-RST-DDoS-Angriffe mit Akamai

Führende Unternehmen weltweit setzen bei der Erstellung, Bereitstellung und beim Schutz ihrer digitalen Erlebnisse auf Akamai. So unterstützen wir täglich Milliarden von Menschen in ihrem Alltag, bei der Arbeit und in ihrer Freizeit. Akamai Connected Cloud, eine stark verteilte Edge- und Cloud-Plattform, bringt Anwendungen und Erlebnisse näher an die Nutzer und hält Bedrohungen fern.

Unsere End-to-End-DDoS- und DoS-Schutz-Lösungen bieten einen ganzheitlichen Ansatz, der als erste Verteidigungslinie dient. Mit Strategien zu dedizierter Edge, verteiltem DNS und Netzwerk-Cloud-Strategien verhindern unsere Anti-DDoS-Technologien Kollateralschäden und Single Points of Failure. So bieten wir unseren Kunden eine höhere Ausfallsicherheit, dedizierte Scrubbing-Kapazität und eine hochwertige Abwehr von Risiken.

App & API Protector bietet einen umfangreichen Satz leistungsstarker Schutzmaßnahmen mit kundenorientierter Automatisierung. Diese Lösung bietet einige der fortschrittlichsten Automatisierungsmethoden für die Anwendungssicherheit, die derzeit auf dem Markt erhältlich sind, ist aber dennoch einfach zu bedienen. Eine neue adaptive Sicherheits-Engine und branchenführende Kerntechnologien ermöglichen DDoS-Schutz, API-Sicherheit , Bot-Abwehr und eine Web Application Firewall in einer nutzerfreundlichen Lösung.

Prolexic stoppt DDoS-Angriffe jeder Größe mit schneller, hocheffektiver Abwehr. Prolexic bietet ein Null-Sekunden-SLA für die DDoS-Abwehr, reduziert proaktiv Angriffsservices und passt die Risikominderungskontrollen an den Netzwerk-Traffic an, um Angriffe sofort zu blockieren. Das vollständig verwaltete SOCC von Akamai ergänzt Ihre bestehenden Cybersicherheitsprogramme und hilft Ihnen, die Zeit bis zur Lösung durch bewährte Nutzererlebnisse zu verkürzen.

Edge DNS verhindert DNS-Ausfälle mit der größten Edge-Plattform, damit Unternehmen sich auf eine garantierte, unterbrechungsfreie DNS-Verfügbarkeit verlassen können. Edge DNS ist eine cloudbasierte Lösung, die täglich rund um die Uhr die Verfügbarkeit von DNS gewährleistet sowie gleichzeitig die Reaktionsfähigkeit verbessert und vor den größten DDoS-Angriffen schützt.

Häufig gestellte Fragen (FAQ)

Ein TCP-Reset-Angriff ist eine Technik, mit der Hacker eine laufende Verbindung zwischen zwei Geräten in einem Netzwerk unterbrechen. Bei einem solchen Angriff wird ein gefälschtes TCP-Reset-Paket an einen der Computer gesendet, wodurch die Verbindung unterbrochen wird.

In der Regel fälscht der Angreifer bei einem TCP-Reset-Angriff die Quell-IP-Adresse und sendet ein Reset-Paket an einen der Endpunkte. Der Endpunkt reagiert, indem er die Verbindung schließt, was dazu führen kann, dass der andere Endpunkt Pakete verwirft, Anfragen erneut sendet oder sogar abstürzt.

Um Ihr Netzwerk vor TCP-Reset-Angriffen zu schützen, können Sie Firewalls, Intrusion-Detection- und Prevention-Systeme sowie Cloud-Lösungen zur DDoS-Abwehr verwenden. Außerdem können Sie den Netzwerk-Traffic auf verdächtige Aktivitäten überwachen und unnötige Services und Ports deaktivieren.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.