Zusätzlich zum Schutz Ihres Memcached-Servers können Sie auch einen DDoS-Abwehrservice wie Akamai Prolexic nutzen, um Ihre Website vor DDoS-Angriffen zu schützen.

Memcached-DDoS erklärt

In den letzten Jahren haben die Anzahl und Komplexität von DDoS-Angriffen (Distributed Denial of Service) stark zugenommen. Eine Taktik, die Angreifer nutzen, um ihre Angriffe zu verstärken, ist die Ausnutzung von Schwachstellen in Memcached-Servern. In diesem Artikel erfahren Sie, wie Memcached DDoS funktioniert, warum es so effektiv ist und wie Sie sich dagegen wehren können.

Was ist Memcached?

Memcached ist ein leistungsstarkes Open-Source-System für verteilten Speicher und Datenbank-Caching. Der Schlüsselwert wird häufig verwendet, um dynamische Websites und Webanwendungen zu beschleunigen, indem häufig aufgerufene Daten im Arbeitsspeicher zwischengespeichert werden. Memcached wird häufig von Unternehmen wie Facebook, Twitter und YouTube verwendet. Memcached bietet ebenfalls UDP-Unterstützung und unterstützt den Angriffsvektor Angriffsvektor maßgeblich.

Was ist ein DDoS-Angriff?

Ein verteilter Denial-of-Service-Angriff (DDoS) ist eine Art von Cyberangriff, bei dem eine große Anzahl kompromittierter Geräte (ein sogenanntes Botnet) eine bestimmte Website oder einen bestimmten Server mit Datentraffic überschwemmt. Die Hacker nutzen die schiere Menge an Traffic, um das Ziel zu überfordern, sodass es für legitime Nutzer oder Funktionen wie die Authentifizierung nicht mehr verfügbar ist.

Was ist ein Memcached-DDoS-Angriff?

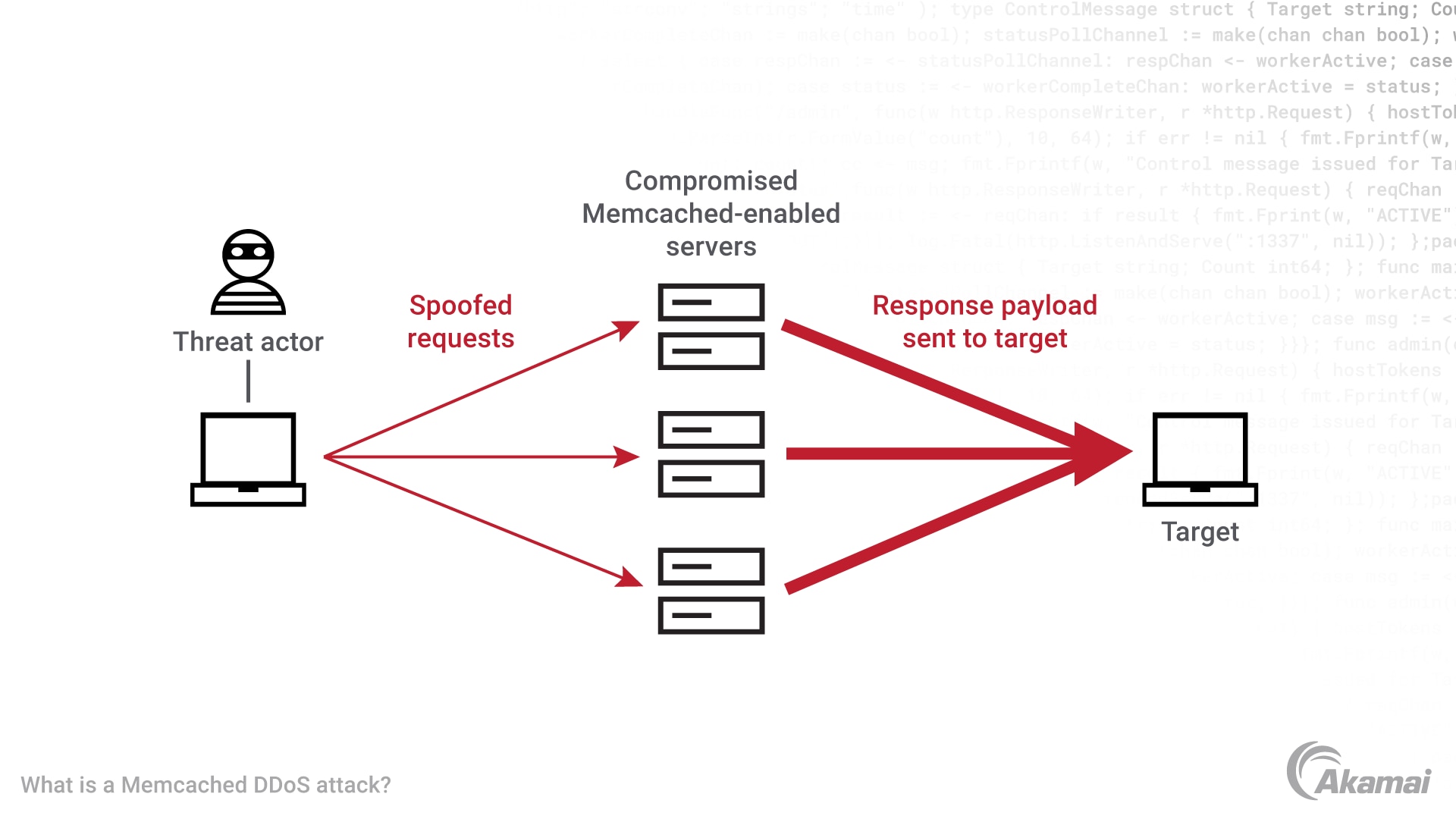

Bei Memcached-Angriffen handelt es sich um eine Art von Verstärkungsangriff, bei dem ein Angreifer eine HTTP-GET-Anfrage an einen anfälligen Memcached-Server sendet. Im Gegenzug sendet der anfällige Server UDP-Pakete mit großen Verstärkungsfaktoren an das Ziel. Cybersicherheits-Experten schätzen, dass Memcached bis zum 51.000-Fachen der ursprünglichen GET-Anfrage anwachsen kann, bei der die Rückgabe einer riesigen Menge an UDP-Daten angefordert wird. Die Anfrage ist so konzipiert, dass die IP-Quelladresse gefälscht wird, sodass es so aussieht, als käme sie von der IP-Adresse des Opfers. Wenn der Memcached-Server antwortet, sendet er die Daten an die IP-Adresse des Opfers, wodurch der Traffic verstärkt und der Server des Opfers überlastet wird.

Wie funktioniert ein Memcached-DDoS-Angriff?

Dies sind die Schritte eines Memcached-DDoS-Angriffs:

- Der Angreifer durchsucht das Internet nach anfälligen Memcached-Servern.

- Der Angreifer sendet eine kleine HTTP-GET-Anfrage an den exponierten Memcached-Server mit der Anforderung, eine große Menge an UDP-Memcached-Payloads zurückzugeben. Die Anfrage ist so konzipiert, dass die IP-Quelladresse gefälscht wird, sodass es so aussieht, als käme sie von der IP-Adresse des Opfers.

- Der Memcached-Server antwortet auf die Anfrage, indem er die große Datenmenge an die IP-Adresse des Opfers sendet.

- Der Server des Opfers im Rechenzentrum wird durch den Traffic des bösartigen Reflection-Angriffs überlastet, sodass er für legitime Nutzer nicht mehr erreichbar ist.

Warum ist ein Memcached-DDoS-Angriff so effektiv?

Ein Memcached-DDoS-Angriff ist effektiv, weil er die Payload des Angriffs-Traffics um das bis zu 50.000-Fache verstärken kann. Dies bedeutet, dass eine kleine Anfrage zu einer enormen Menge an Traffic führen kann, der an den Server oder das Rechenzentrum des Opfers gesendet wird. Darüber hinaus sind Memcached-Server oft mit Hochgeschwindigkeitsnetzwerken verbunden, sodass der Traffic sehr schnell gesendet werden kann, was die Verteidigung erschwert. Ein weiterer häufiger Grund ist, dass der Angreifer keine eigene Infrastruktur unterhalten muss, um DDoS-Angriffe zu generieren. Angreifer können offene Internetressourcen für IP-Spoofing, UDP-Port-Angriffe und andere anfällige Endpunkte nutzen. Der größte von Akamai registrierte DDoS-Angriff umfasste einen Angriffs-Traffic von über 1 Tbit/s über das Memcached-Protokoll.

So verteidigen Sie sich gegen Memcached-DDoS-Angriffe

Hier sind einige Optionen, die Sie nutzen können, um sich vor einem Memcached DDoS-Angriff zu schützen:

- UDP deaktivieren: Memcached-Server verwenden standardmäßig das UDP-Protokoll, das sehr anfällig für Spoofing ist. Wenn Sie UDP deaktivieren und nur TCP zulassen, können Sie verhindern, dass gefälschte Anfragen Ihren Memcached-Server erreichen.

- Firewall: Sie können auch eine Firewall verwenden, um eingehenden Traffic von bekannt schädlichen IP-Adressen zu Ihrem Memcached-Server zu blockieren.

- Ratenbeschränkung: Eine weitere Möglichkeit besteht darin, die Datenrate für eingehenden Traffic zu beschränken, um Traffic-Spitzen zu Ihrem Memcached-Server zu verhindern.

- Memcached aktualisieren: Stellen Sie sicher, dass Sie die neueste Version von Memcached mit aktuellen Sicherheitspatches ausführen.

- Direkter Angriff mit Memcached-DDoS: Nutzen Sie Cloud-DDoS-Schutz für diese Art von Angriff. Angesichts des hohen Verstärkungsfaktors und der Anzahl der offenen Memcached-Server kann die Implementierung lokaler Risikominderungsmaßnahmen im Rechenzentrum zu Kapazitätsproblemen führen.

Häufig gestellte Fragen (FAQ)

Nein, Memcached ist nicht der einzige Service, der für Verstärkungsangriffe verwendet werden kann. Bei ähnlichen Angriffen wurden auch andere Services wie DNS, NTP und CLDAP verwendet.

Sie können einen Schwachstellen-Scanner verwenden, um Ihren Memcached-Server auf Schwachstellen zu prüfen. Wenn sich herausstellt, dass er anfällig ist, sollten Sie Schritte unternehmen, um ihn so schnell wie möglich zu sichern.

Memcached- und andere DDoS-Angriffe verhindern

Memcached-DDoS-Angriffe stellen eine ernsthafte Bedrohung dar, die dazu verwendet werden kann, Websites und Server lahmzulegen. Angreifer können Schwachstellen in Memcached-Servern ausnutzen, um ihre Angriffe zu verstärken und ihre Ziele zu überfordern. Wenn Sie jedoch Schritte wie die Deaktivierung von UDP, die Implementierung von Ratenbeschränkungen und die Aktualisierung Ihres Memcached-Servers unternehmen, können Sie sich vor diesen Angriffen schützen. Es ist wichtig, wachsam zu bleiben und Ihre Verteidigung auf dem neuesten Stand zu halten, um in der sich rasant ändernden Landschaft von Cyberangriffen geschützt zu bleiben.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.