Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

SSL/TLS ist ein Sicherheitsprotokoll, das Verschlüsselung und Authentifizierung für die Internetkommunikation zwischen einem Nutzer und einem Server bereitstellt. Es wird verwendet, um den Datenschutz zu gewährleisten, Kreditkartentransaktionen zu sichern, Websites zu authentifizieren und die Integrität der Datenübertragung zu wahren. SSL/TLS ist im Internet weit verbreitet und stellt eine Kernkomponente der sichersten Kommunikationsprotokolle dar.

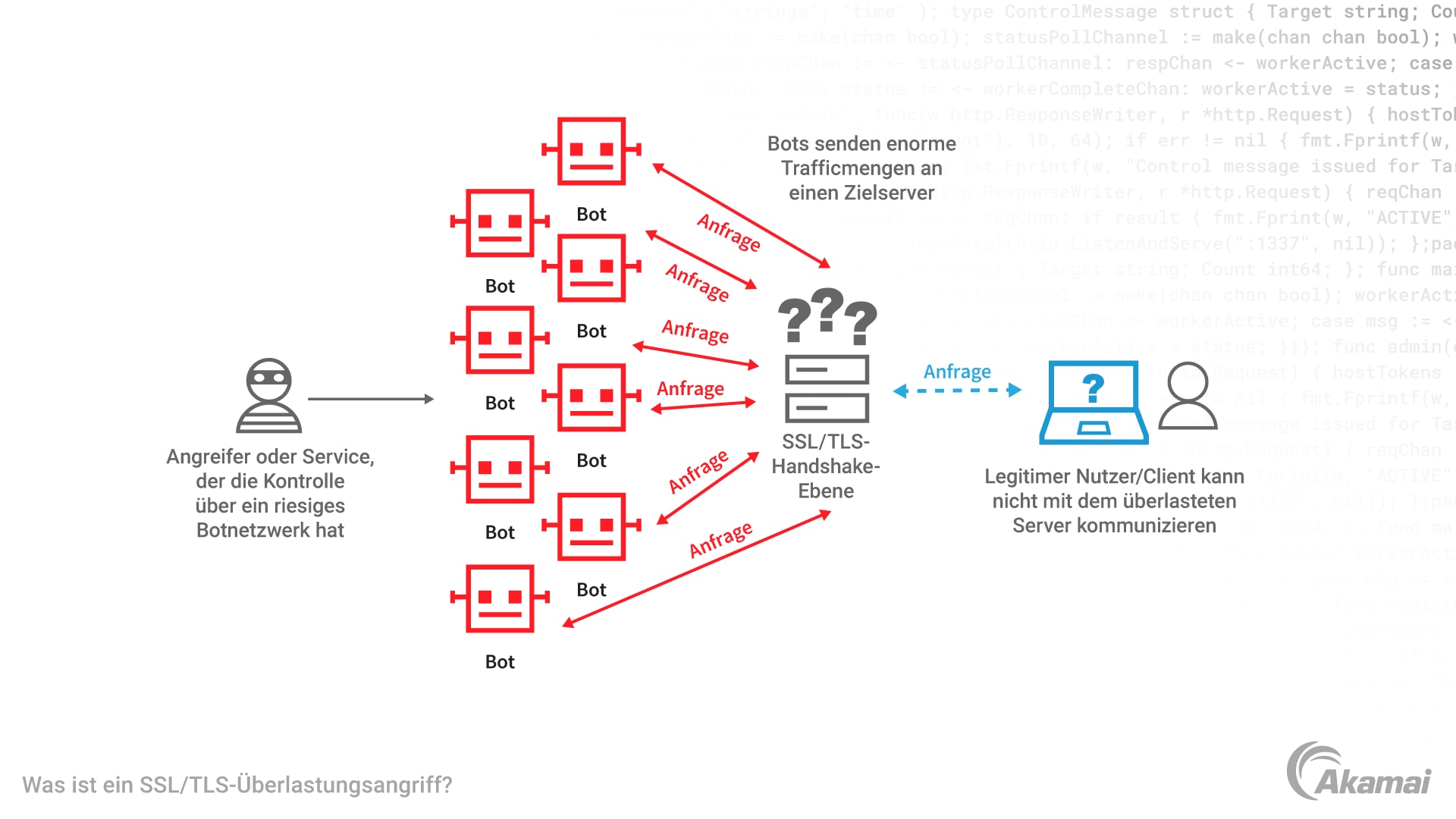

Ein SSL/TLS-Überlastungsangriff, auch kryptografischer Angriff genannt, ist eine Art von Angriff, bei dem der Angreifer versucht, die Kapazität des Zielsystems für sichere Kommunikation zu überlasten, indem die verfügbaren Ressourcen erschöpft werden. Diese Art von Angriffen versucht in der Regel, die Dienste des Ziels unbrauchbar zu machen oder zumindest ihre Performance erheblich zu reduzieren. Zu den häufigen Techniken, die bei SSL/TLS-Überlastungsangriffen zum Einsatz kommen, gehören unter anderem:

- Denial of Service (DoS) – Der Angreifer überschwemmt das Ziel mit Anfragen, um es zu überlasten und die Verarbeitung legitimer Anfragen zu verhindern

- Brute-Force-Angriff – Der Angreifer sendet eine große Anzahl von Anfragen, um Authentifizierungsdaten zu erraten

- Verstärkungsangriff – Ein Angriff, bei dem kleine Anfragen gesendet werden, die mehrere Antworten erfordern, sodass mit der Zeit die Ressourcen für das Ziel ausgeschöpft werden

- TCP-Verbindungs- und Sitzungsstatus – Der SSL/TLS-Schlüsselaustausch umfasst kryptografische Vorgänge zur Verschlüsselung und Entschlüsselung, die ressourcenintensiv sind, erfordert jedoch auch die Aufrechterhaltung von Sitzungsverbindungsstatus für jeden aktiven Client (manipuliert oder nicht manipuliert), wozu Speicher- und Speicherzuweisungen gehören

Durch die Kombination verschiedener Techniken kann ein Angreifer erfolgreich einen effektiven SSL/TLS-Überlastungsangriff starten, der die sichere Kommunikationsinfrastruktur eines Ziels überlastet. Darüber hinaus können Angreifer automatisierte Skripte und Tools nutzen, mit denen sie solche Angriffe effizienter ausführen können, ohne dass dafür viel manueller Aufwand erforderlich ist. Daher müssen Unternehmen wachsam bleiben und Maßnahmen ergreifen, um sich vor solchen Angriffen zu schützen, indem sie Sicherheitsmaßnahmen implementieren, wie z. B. die Verwendung von Multi-Faktor-Authentifizierung, die Verschlüsselung vertraulicher Daten und die regelmäßige Überwachung des Netzwerktraffics auf mögliche Bedrohungen.

Wie funktioniert ein SSL/TLS-Überlastungsangriff?

Die grundlegende Mechanik eines SSL/TLS-Überlastungsangriffs besteht darin, einen Server mit Tausenden oder Millionen speziell gestalteter Anfragen zu überschwemmen, in der Regel mithilfe automatisierter Tools oder Skripte. Diese Anfragen können je nach verwendetem Exploit verschiedene Formen annehmen und oft die Ressourcen des Servers überlasten, sodass er nicht mehr reagiert. Bei dieser Technik wird der Datenverschlüsselungsschlüssel (DEK), der Schlüsselverschlüsselungsschlüssel (KEK) oder der Master-Verschlüsselungsschlüssel (MEK) initiiert, aber niemals der vollständige Schlüsselaustausch abgeschlossen oder eine Datei auf dem Server angefragt (URI oder URL).

Was sind die Folgen eines SSL/TLS-Überlastungsangriffs?

Die Folgen eines SSL/TLS-Überlastungsangriffs können schwerwiegend sein und etwa den Verlust vertraulicher Daten und die Unterbrechung kritischer Services umfassen. Um die Auswirkungen dieser Angriffe zu verringern, sollten Sicherheits- und Serveradministratoren Maßnahmen ergreifen, um ihre Sicherheitsmechanismen zu stärken, und Abwehrtechniken implementieren, etwa durch Erhöhung der Speicherkapazität, Wiederaufnahme der TLS-Sitzung, Beschränkung der Verbindungs- oder TLS-Raten, Cloud-Scrubbing, CDNs oder Verwendung skalierbarer dedizierter Hardware für SSL/TLS-Verarbeitung und -Auslagerung.

Wie kann ich einen SSL/TLS-Überlastungsangriff verhindern?

Wenn Sie vermuten, dass Ihr Server Opfer eines SSL/TLS-Überlastungsangriffs wurde, sollten Sie sofort Maßnahmen ergreifen, um den Schaden einzudämmen und zu mindern. Sie sollten etwa den Server vom Netzwerk trennen oder alle betroffenen Services deaktivieren, bis das Problem behoben werden kann. Betreiber sollten außerdem mit IT-Profis oder Sicherheitsexperten zusammenarbeiten, um Schwachstellen zu identifizieren und zu beheben, die möglicherweise zu dem Angriff beigetragen haben. Es gibt viele Möglichkeiten, um die Auswirkungen dieser Angriffe zu reduzieren, aber es gibt nichts, was getan werden kann, um diesen Angriffsvektor vollständig zu verhindern.

Was kann ich tun, wenn ich Opfer eines SSL/TLS-Überlastungsangriffs werde?

Wenn Sie sich Sorgen über potenzielle SSL/TLS-Überlastungsangriffe machen, gibt es eine Reihe von Maßnahmen, die Sie bei Angriffen ergreifen können. Erstens sollten Sie Runbooks erstellen, damit Sie betroffene Ressourcen schnell identifizieren können und während der Vorfallsreaktion die erforderlichen Ressourcen und Systembesitzer abstimmen können. Ohne effiziente Eskalationsverfahren laufen Sie Gefahr, längeren Ausfällen ausgesetzt zu sein, die sich auf Geschäftsabläufe und Umsätze auswirken können. Zweitens sollten Sie auch angesichts eines vollständigen Ausfalls ruhig bleiben. Meistens passieren Fehler, wenn Mitarbeiter unnötig überreagieren und angemessene Prozesse zur Änderungskontrolle vergessen. Lassen Sie schließlich alle eingesetzten Gegenmaßnahmen von einem Governance-Team überprüfen und wenden Sie eine strenge Erkenntnis-Strategie an, um zukünftige Risiken oder Angriffe zu vermeiden.

Verhindern Sie SSL/TLS-Überlastungsangriffe und DDoS-Angriffe mit Akamai

Akamai bietet End-to-End-Schutz vor DDoS-Angriffen als erste Verteidigungslinie, mit einer dedizierten Edge-Struktur, verteilten DNS-Services und Sicherheitsfunktionen für die Cloud, die so konzipiert sind, dass Kollateralschäden und Single Points of Failure (Ausfall des gesamten Systems bei Ausfall einzelner Komponenten) verhindert werden. Unsere speziell entwickelten DDoS-Clouds bieten dedizierte Scrubbbing-Kapazität und eine höhere Abwehrqualität, die an die spezifischen Anforderungen von Webanwendungen oder internetbasierten Services angepasst werden können.

Eine der effektivsten Lösungen, um SSL/TLS-Exhaustion und andere DDoS-Angriffe zu stoppen, ist Akamai Prolexic.Der praxisbewährte Cloud-Scrubbing-Service Prolexic schützt ganze Rechenzentren und die internetbasierte Infrastruktur vor DDoS-Angriffen – über alle Ports und Protokolle hinweg. Mit Prolexic wird der Traffic über BGP-Anycast über global verteilte Scrubbing-Center mit hoher Kapazität geleitet, wo unser Security Operations Command Center (SOCC) proaktive und/oder nutzerdefinierte Abwehrmechanismen bereitstellen kann, um Angriffe sofort abzuwehren. Durch die Umleitung des Traffics zu den nächsten Scrubbing-Center kann Prolexic Angriffe näher an ihrem Ursprung stoppen, um die Performance für Nutzer zu maximieren und die Netzwerkstabilität durch die Bereitstellung über eine Cloud aufrechtzuerhalten. Nach dem Scrubbing wird der bereinigte Traffic über logische oder dedizierte aktive Verbindungen an den Kundenursprung zurückgegeben.

Prolexic ist ein immer verfügbarer oder auf Anfrage erhältlicher Service und bietet flexible Integrationsmodelle, um die Anforderungen vieler verschiedener Schutzlevel für hybride Ursprünge zu erfüllen.

Mit Akamai Prolexic können Ihre Sicherheitsteams:

- das Risiko von DDoS-Angriffen dank proaktiver Abwehrkontrollen und dem Null-Sekunden-SLA von Prolexic reduzieren.

- hochkomplexe SSL/TLS-Überlastungsangriffe (DDoS-Angriffe) ohne Abstriche bei der Abwehrqualität stoppen.

- die Sicherheitsstrategien vereinheitlichen, indem Sie die Richtlinien zur DDoS-Abwehr im gesamten Unternehmen konsistent anwenden – und das unabhängig davon, wo Anwendungen gehostet werden.

- die Reaktion auf Vorfälle optimieren, um die Geschäftskontinuität mit Übungen zur Servicevalidierung, nutzerdefinierten Runbooks und Übungen zur Betriebsbereitschaft zu gewährleisten.

- Sicherheitsressourcen mit unserer vollständig verwalteten Lösung skalieren, die von mehr als 225 SOCC-Respondern an vorderster Front unterstützt wird.