DDoS-Booter sind immer für schädliche Zwecke konzipiert und darum illegal. Die zugrunde liegende Technologie kann jedoch, ähnlich wie bei IP-Stressern, für legitime Zwecke eingesetzt werden. Beispielsweise könnten Unternehmen autorisierte Stresstestservices nutzen, um die Widerstandsfähigkeit ihres Netzwerks bei großen Trafficmengen zu bewerten. Diese legitimen Services werden nur mit Zustimmung der Unternehmen tätig und zielen nicht darauf ab, Services zu schädigen oder zu unterbrechen.

On-Demand-DDoS-Angriffe

Ein DDoS-Booter (Distributed Denial of Service) ist ein On-Demand-IP-Stresser-Service, der von Cyberkriminellen angeboten wird. DDoS-Booter sind im Wesentlichen SaaS-Angebote (Software as a Service), die es praktisch jedem ermöglichen, DoS-Angriffe (Denial of Service) auf Netzwerke, Websites oder Server zu starten. Laut dem FBI wurde die Bezeichnung „Booter“ ursprünglich von Onlinespielern verwendet und bedeutete, einen Gegner nach einer Niederlage offline zu setzen oder zu „booten“.

Was genau ist ein DDoS-Angriff?

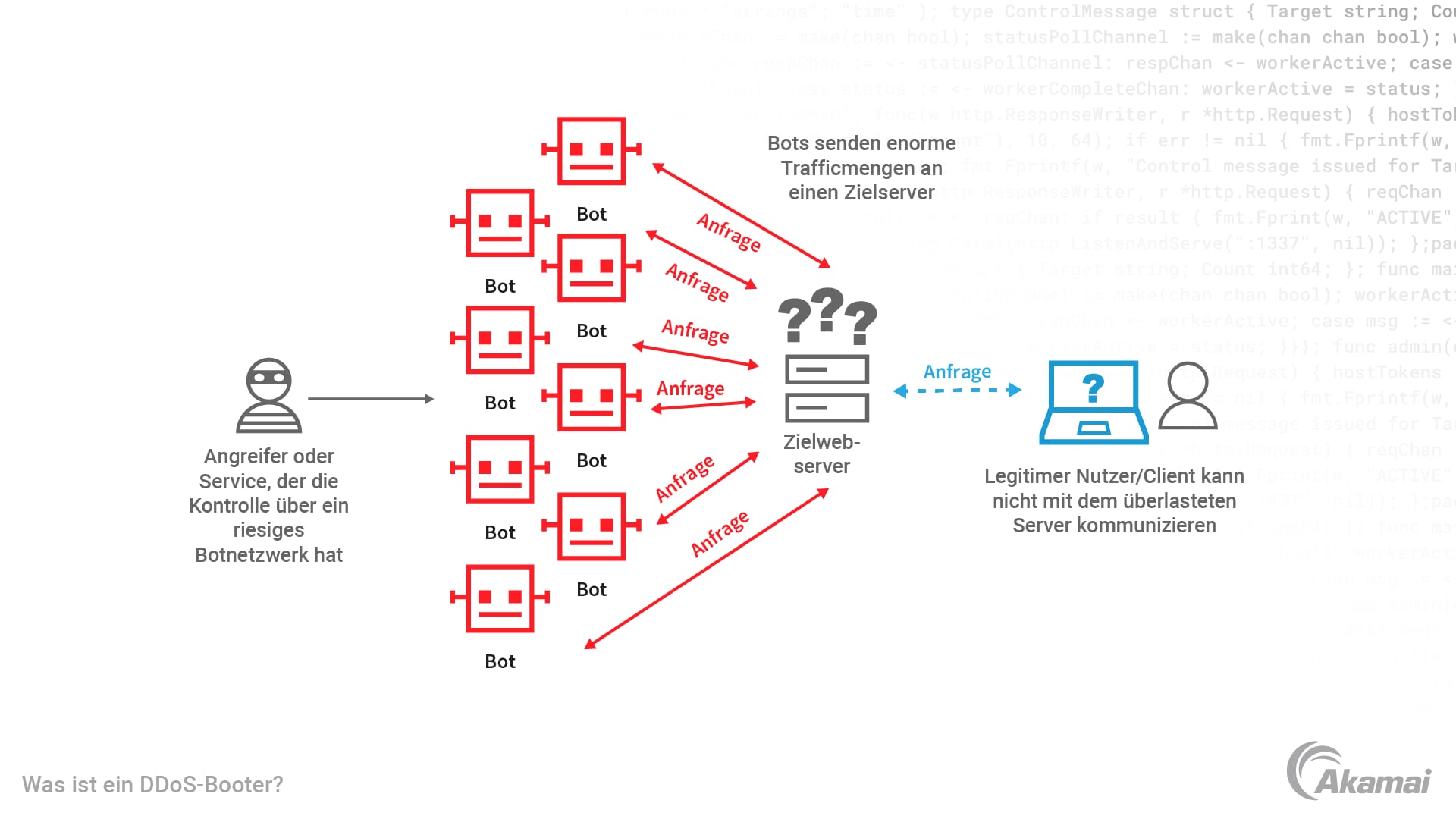

Ein Distributed-Denial-of-Service-Angriff ist darauf ausgelegt, ein Zielgerät, eine Website, einen Service oder ein Netzwerk mit schädlichem Traffic zu überfordern, sodass das jeweilige Ziel legitimen Nutzern und Services nicht mehr zur Verfügung steht. DDoS-Angriffe werden von einem Botnet ausgeführt, das Tausende oder Millionen von Geräten umfasst. Da sie mit Malware infiziert sind, können sie von Angreifern ferngesteuert werden. Durch DDoS-Angriffe werden die Geräte angewiesen, ein Ziel mit nicht legitimem Traffic zu überfluten, wodurch die Ressourcen des Ziels durch die Verarbeitung des Traffics erschöpft werden, was zu einer Verlangsamung oder einem Absturz des Ziels führt. DDoS-Angriffe sind schwer zu erkennen und abzuwehren, da so viele Geräte daran beteiligt sind.

Was ist ein IP-Stresser?

Ein IP-Stresser ist ein Service, der einen Stresstest durchführt, indem er einen DDoS-Angriff simuliert, um die Ausfallsicherheit eines Netzwerks oder Servers zu prüfen. Wenn sie für legitime Zwecke eingesetzt werden, können IT-Stresser IT-Teams dabei unterstützen, zu ermitteln, wie gut ein System die zusätzliche Belastung oder den Stress eines Angriffs bewältigen kann. Da IP-Stresser-Services an sich nicht illegal sind, tarnen Cyberkriminelle ihre DDoS-Booter-Services oft als IP-Stresser-Services, die online angeboten werden.

Wie funktionieren DDoS-Booter?

DDoS-Booter sind auftragsbasierte DDoS-Services, die Personen mit wenig bis gar keinem Wissen über die Durchführung von Cyberangriffen, im Dark Web anmieten können. Im Vergleich zu den Kosten für die Einrichtung eines Botnets mit Tausenden oder Millionen von mit Malware infizierten Geräten ist die Anmietung eines DDoS-Booters extrem günstig. Einige dieser Services kosten weniger als 25 US-Dollar pro Monat. Die Bezahlung erfolgt normalerweise über PayPal oder mit Kryptowährungen und einige Stresser-Websites bieten sogar eine „Testversion“, die dem Nutzer Zugriff auf begrenzte Funktionen in den Bereichen Angriffsgröße, -dauer und -vektoren gewährt. Booter-Websites können ihre Services im Paket als Abonnements mit Tutorials und Nutzersupport anbieten. Aus diesem Grund sind DDoS-Booter bei Cyberkriminellen beliebt, die noch wenig Erfahrung haben (bekannt als „Skript Kiddies“ oder „Skiddies“) und erst lernen, wie Cyberkriminalität funktioniert. DDoS-Booter werden aber auch von erfahrenen Hackern verwendet, die DDoS-Angriffe als Tarnung oder Einstiegspunkt für verheerendere Angriffe nutzen. Diese zielen darauf ab, Zugriff auf ein Netzwerk zu erhalten, um Daten oder Geld zu stehlen.

Was unterscheidet einen DDoS-Booter von einem Botnet?

Botnets sind eine Ansammlung von mit Malware infizierten Geräten, die für DDoS-Angriffe oder andere Arten von Cyberbedrohungen eingesetzt werden können. DDoS-Booter bieten DDoS-Angriffe als On-Demand-Service an, wobei entweder ein Botnet oder leistungsstärkere Server eines Angreifers verwendet werden.

Welche Arten von Angriffen führen DDoS-Booter aus?

Hacker können Booter mieten, um eine Vielzahl von DDoS-Angriffen auszuführen.

- Volumetrische Angriffe. Diese Angriffe zielen darauf ab, ein Ziel mit einem hohen Trafficvolumen zu überfluten, um die verfügbare Bandbreite aufzubrauchen, Ressourcen zu erschöpfen und zu bewirken, dass das Netzwerk oder die Website nicht mehr reagiert.

- Zustandslose TCP-Angriffe, auch bekannt als State-Exhaustion-Angriffe. Diese Angriffe überfordern die Ressourcen eines Ziels, indem sie den Zustand des TCP (Transmission Control Protocol) ausnutzen, um verfügbare Verbindungen zu überlasten und System- oder Netzwerkressourcen aufzubrauchen.

- Angriffe auf Anwendungsebene. Dazu gehören Slowloris-Angriffe und andere HTTP-Floods, die Server- oder API-Ressourcen erschöpfen. DNS-PRSD-Angriffe (Pseudo-Random Subdomain) sind eine Form von Angriffen auf Anwendungen, konzentrieren sich jedoch auf das DNS-Protokoll (nicht die HTTP-Protokolle wie bei herkömmlichen Angriffen auf Anwendungen).

- Fragmentierungsangriffe. Bei diesen Angriffen senden Cyberkriminelle fragmentierte IP-Pakete, die neu zusammengesetzt werden müssen, wodurch eine große Menge der Ressourcen des Ziels verbraucht wird und es schließlich nicht mehr in der Lage ist, zusätzliche Anfragen zu verarbeiten.

- DNS-Reflektions- und -Verstärkungsangriffe. Bei diesen Angriffen werden Schwachstellen von DNS-Servern ausgenutzt, was den Angriff zusätzlich verstärkt. Angreifer senden Anfragen an DNS-Server. Diese Anfragen erfordern Antworten mit großen Datenmengen, was die Ziel-IP-Adresse überfordert.

- IoT-basierte Angriffe. Angreifer können Schwachstellen in IoT-Geräten (Internet of Things) kompromittieren, um Botnets für DDoS-Angriffe zu erstellen, die enorme Mengen an Traffic verursachen können.

Sind DDoS-Booter illegal?

Die Bereitstellung oder Anmietung von DDoS-Bootern ist illegal. Die Strafverfolgungsbehörden, einschließlich des US-Justizministeriums (Department of Justice, DOJ) und internationaler Strafverfolgungsbehörden, arbeiten aktiv daran, Booter-Websites zu zerstören und die Personen zu verhaften, die sie anbieten und nutzen (zum Beispiel mit Operation „PowerOFF“ ).

Was ist die beste Verteidigung gegen einen DDoS-Booter?

Unternehmen können sich mit denselben mehrschichtigen Cybersicherheitsmaßnahmen, die sie zur Abwehr von DDoS-Angriffen verwenden, auch gegen DDoS-Booter-Services schützen. Zu den Best Practices im DDoS-Schutz gehören:

- Verwenden Sie einen DDoS-Abwehrservice. Ein zuverlässiger Anbieter von DDoS-Abwehrlösungen kann Sie dabei unterstützen, bei einem DDoS-Angriff schädlichen Traffic zu erkennen und herauszufiltern. So können Sie verhindern, dass der Traffic Server erreicht und stellen gleichzeitig sicher, dass legitime Nutzer weiterhin Zugriff auf ein Netzwerk oder eine Website haben. Ein häufig genutztes Mittel sind Cloud-DDoS-Scrubbing-Services.

- Sie überwachen den Traffic und suchen Anomalien. Überwachungstools, die Trafficmuster erkennen und analysieren, können Sie dabei unterstützen, normalen Traffic von ungewöhnlichem Traffic, der Teil eines DDoS-Angriffs sein könnte, zu unterscheiden.

- Implementieren Sie Ratenbeschränkungen. Tools für die Ratenbeschränkung minimieren die Auswirkungen eines DDoS-Angriffs, indem sie die Anzahl der Anfragen von einer einzelnen IP-Adresse einschränken oder den Traffic von IP-Adressen blockieren, die bekanntermaßen schädlich sind.

- Erhöhen Sie die Kapazität. Die Skalierung der Bandbreite, das Hinzufügen von Lastausgleichsfunktionen und die Erhöhung der Anzahl ausfallsicherer Systeme können dazu beitragen, den plötzlichen Anstieg des Traffics während eines DDoS-Angriffs zu absorbieren.

- Nutzen Sie ein Content Delivery Network (CDN). CDNs verteilen den Traffic geografisch auf mehrere Server und Rechenzentren und stellen Ihnen zusätzliche Netzwerkkapazität zu Verfügung, um DDoS-Angriffe zu absorbieren und abzuwehren.

- Implementieren Sie Firewalls und IPS. Firewalls und IPS (Intrusion Prevention Systems), die über die neuesten Bedrohungsinformationen verfügen, können schädlichen Traffic herausfiltern und verdächtige IP-Adressen blockieren.

Häufig gestellte Fragen (FAQ)

DDoS-Booter stellen eine erhebliche Bedrohung für Unternehmen aller Größen dar. Die Auswirkungen können für kleine und mittlere Unternehmen (KMU) jedoch besonders gravierend sein. Im Gegensatz zu großen Unternehmen, die häufig über zuverlässige Cybersicherheitsinfrastrukturen und dedizierte IT-Teams verfügen, fehlen KMU möglicherweise die Ressourcen für einen umfassenden Schutz. Dies macht sie anfälliger für DDoS-Angriffe, die ihre Onlineservices unterbrechen, das Vertrauen der Kunden untergraben und zu erheblichen finanziellen Verlusten führen können. Für KMU ist es entscheidend, in skalierbare DDoS-Schutzlösungen zu investieren, die ihren spezifischen Anforderungen und Ressourcen entsprechen.

Die Rückverfolgung eines DDoS-Angriffs bis zum Täter ist schwierig, da diese Angriffe stark verteilt sind. DDoS-Booter verwenden ein Netzwerk aus kompromittierten Geräten, wodurch es schwierig ist, die ursprüngliche Quelle zu finden. Mit fortschrittlicher Überwachung und forensischer Analyse ist es jedoch manchmal möglich, Muster zu identifizieren oder Hinweise zu finden, die zum Angreifer führen. Strafverfolgungsbehörden und Cybersicherheitsunternehmen arbeiten kontinuierlich an der Verbesserung der Nachverfolgungsmethoden, um Angreifer zur Rechenschaft zu ziehen.

Die langfristigen Auswirkungen eines DDoS-Booter-Angriffs können über unmittelbare Betriebsunterbrechungen hinausgehen. Der Ruf eines Unternehmens kann Schaden nehmen, was zu einem Vertrauensverlust der Kunden und einem potenziellen Geschäftsrückgang führen kann. Die Wiederherstellung nach solchen Angriffen erfordert häufig erhebliche Investitionen in die Steigerung der Sicherheit und kann rechtliche und aufsichtsrechtliche Konsequenzen haben, besonders wenn Kundendaten kompromittiert sind. Proaktive Maßnahmen und ein zuverlässiger Reaktionsplan sind unerlässlich zur Minderung dieser langfristigen Risiken.

Die zunehmende Verbreitung von IoT-Geräten hat erhebliche Auswirkungen auf die DDoS-Angriffslandschaft. Viele IoT-Geräte verfügen über unzureichende Sicherheitsmaßnahmen, sodass sie leicht in Botnets integriert werden können, die dann bei DDoS-Angriffen verwendet werden. Das hat dazu geführt, dass DDoS-Angriffe umfangreicher wurden und häufiger stattfinden. Es unterstreicht die Notwendigkeit besserer Sicherheitsstandards für IoT-Geräte und mehr Bewusstsein der Nutzer für die Sicherheit ihrer Geräte.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.