Les booters DDoS, de par leur nature même, sont conçus à des fins malveillantes et sont illégaux. Néanmoins, la technologie sous-jacente, similaire à celle utilisée dans les facteurs de stress IP, peut avoir des applications licites. Les entreprises peuvent, par exemple, utiliser des services autorisés de tests de contraintes pour évaluer la résilience de leur réseau contre des volumes de trafic élevés. Ces services licites sont effectués avec consentement et ne visent pas à nuire ou à perturber les services.

Attaques DDoS à la demande

Un booter de déni de service distribué (DDoS) est un service IP stresser à la demande proposé par les cybercriminels. Les booters DDoS sont essentiellement des offres en matière de logiciel en tant que service (SaaS) qui permettent à pratiquement n'importe qui de lancer une attaque par déni de service contre des réseaux, des sites Web ou des serveurs ciblés. Selon le FBI, le terme « booter » était utilisé à l'origine par les joueurs en ligne qui frappaient ou « démarraient » des adversaires hors ligne après une perte.

Qu'est-ce qu'une attaque DDoS exactement ?

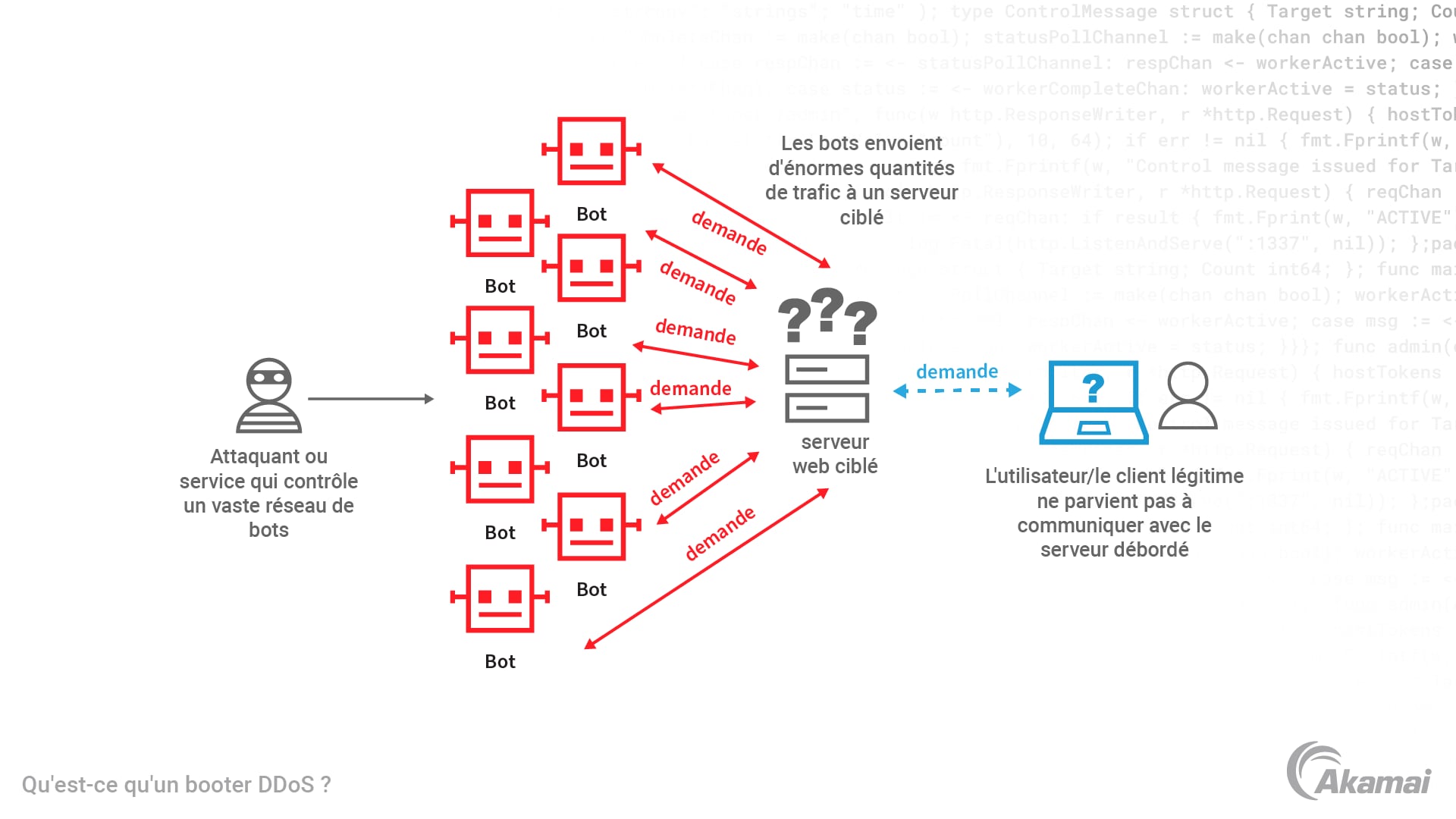

Une attaque par déni de service distribué est conçue pour submerger un terminal, un site Web, un service ou un réseau ciblé de trafic malveillant, et le rendre ainsi inaccessible aux utilisateurs et services légitimes. Les attaques DDoS sont menées par un botnet, comprenant des milliers ou des millions de terminaux infectés par des logiciels malveillants qui permettent aux attaquants de les contrôler à distance. En ordonnant à des terminaux d'inonder une cible de trafic illégitime, une attaque DDoS épuise les ressources de gestion du trafic de la cible, ce qui provoque un ralentissement ou une panne. L'utilisation d'un si grand nombre de terminaux rend les attaques DDoS difficiles à détecter et à atténuer.

Qu'est-ce qu'un IP stresser ?

Un IP stresser est un service qui effectue un test de contrainte pour évaluer la résilience d'un réseau ou d'un serveur en imitant une attaque DDoS. Utilisés à des fins légitimes, les dispositifs de stress IP aident les équipes informatiques à déterminer dans quelle mesure un système peut traiter la charge supplémentaire ou le stress d'une attaque. Les services IP stresser n'étant pas en eux-mêmes illégaux, les cybercriminels dissimulent souvent leurs services de démarrage DDoS sous des services IP stresser offerts en ligne.

Comment fonctionnent les booters DDoS ?

Fournissant une utilisation illégale d'un IP stresser, les booters DDoS sont des services DDoS à louer qui peuvent être loués sur le dark web par des personnes quasiment dépourvues de la moindre expérience dans le lancement de cyberattaques. Comparé au coût de configuration d'un botnet avec des milliers ou des millions de terminaux infectés par des logiciels malveillants, la location d'un booter DDoS est incroyablement abordable. Les services peuvent coûter moins de 25 $ par mois, payables généralement via PayPal ou des crypto-monnaies, et certains sites stresser permettent un « essai » qui donne à l'utilisateur un accès limité à une fonction d'envergure, de durée et de vecteurs d'attaque sélectionnés. Les sites booter peuvent regrouper leurs services sous forme d'abonnements qui incluent des tutoriels et une assistance pour les utilisateurs. C'est pour cette raison que les booters DDoS sont appréciés des apprentis cybercriminels, également appelés les « script kiddies » ou de « skiddies », qui commencent à explorer les arcanes de la cybercriminalité. Les booters DDoS sont également utilisés par les pirates expérimentés qui utilisent les attaques DDoS comme couverture ou point d'entrée pour lancer des attaques plus dévastatrices et accéder à un réseau afin de voler des données ou de l'argent.

Quelle est la différence entre un booter DDoS et un botnet ?

Les botnets sont un ensemble de terminaux infectés ou exploités par des logiciels malveillants qui peuvent être utilisés pour mener à bien des attaques DDoS ou d'autres types de cybermenaces. Les booters DDoS offrent des attaques DDoS sous forme de service à la demande, en utilisant soit un botnet, soit l'ensemble de serveurs plus puissants de l'attaquant.

Quels types d'attaques les booters DDoS effectuent-ils ?

Les pirates informatiques peuvent louer des booters pour mettre en œuvre un large éventail d'attaques DDoS.

- Les attaques volumétriques. Ces attaques visent à inonder une cible avec des volumes élevés de trafic pour consommer sa bande passante disponible en épuisant les ressources et rendant indisponibles le réseau ou le site Web.

- TCP hors-état, alias état-épuisement, attaques. Ces attaques submergent les ressources d'une cible en exploitant la nature dynamique du protocole TCP (Transmission Control Protocol) pour épuiser les connexions disponibles et consommer les ressources du système ou du réseau.

- Les attaques au niveau de la couche application. Quelques exemples : Slowloris et d'autres floods HTTP qui épuisent un serveur ou des ressources API. Les attaques DNS par sous-domaine pseudo-aléatoire (PRSD) sont une forme d'attaques applicatives, mais elles se concentrent sur le protocole DNS (par rapport aux protocoles HTTP, qui sont des attaques applicatives plus traditionnelles).

- Attaques de fragmentation. Ces attaques envoient des paquets IP fragmentés qui doivent être reconstitués, et consomment ainsi une grande partie des ressources de la cible et épuisent sa capacité à gérer des requêtes supplémentaires.

- Attaques par amplification et par réflexion DNS. Ces attaques amplifient les efforts d'un attaquant en exploitant les vulnérabilités des serveurs DNS. Les attaquants envoient des requêtes aux serveurs DNS qui demandent des réponses contenant de grandes quantités d'informations pour submerger une adresse IP ciblée.

- Attaques basées sur l'IoT. Les attaquants peuvent compromettre des vulnérabilités dans les terminaux de l'Internet des objets (IoT) pour créer des botnets permettant de lancer des attaques DDoS susceptibles de générer de grands volumes de trafic.

Les booters DDoS sont-ils illégaux ?

Fournir ou louer des booters DDoS est illégal. Les forces de l'ordre, y compris le Département de la Justice des États-Unis (DOJ) et les organismes internationaux d'application de la loi, travaillent activement à démanteler les sites booter et arrêter les personnes qui les proposent et les utilisent (Opération « PowerOFF » , par exemple).

Quelle est la meilleure défense contre un booter DDoS ?

Les organisations peuvent se défendre contre les services de booter DDoS avec les mêmes mesures de cybersécurité multicouches qu'elles utilisent pour atténuer les attaques DDoS. Les meilleures pratiques en matière de protection contre les attaques DDoS sont les suivantes :

- Utiliser un service d'atténuation DDoS. Un prestataire de services de mitigation des attaques DDoS fiable peut aider à détecter et à filtrer le trafic malveillant lors d'une attaque DDoS, en empêchant le trafic d'atteindre les serveurs tout en garantissant aux utilisateurs légitimes de pouvoir encore accéder à un réseau ou à un site Web. Les services cloud de nettoyage DDoS sont une stratégie couramment déployée.

- Surveiller le trafic pour détecter les anomalies. Les outils de surveillance qui détectent et analysent les schémas de trafic peuvent permettre d'identifier un trafic normal et de détecter un trafic inhabituel dans le cadre d'une attaque DDoS.

- Déployer la limitation de débit. Les outils de limitation de débit minimisent l'impact d'une attaque DDoS en restreignant le nombre de requêtes à partir d'une seule adresse IP ou en bloquant le trafic des adresses IP connues pour être malveillantes.

- Augmenter la capacité. Le renforcement de la bande passante, l'ajout de capacités d'équilibrage de charge et l'augmentation des systèmes redondants peuvent aider à absorber le pic soudain de trafic lors d'une attaque DDoS.

- Utiliser un réseau de diffusion de contenu (CDN). Les CDN permettent une répartition géographique du trafic sur plusieurs serveurs et centres de données en fournissant une capacité réseau supplémentaire capable d'absorber et d'atténuer les attaques DDoS.

- Déployer des pare-feu et des IPS. Les pare-feu et les systèmes de prévention des intrusions (IPS) mis à jour avec les dernières informations sur les menaces peuvent filtrer le trafic malveillant et bloquer les adresses IP suspectes.

Foire aux questions (FAQ)

Les booters DDoS constituent une menace importante pour les entreprises de toutes tailles, mais l'impact peut s'avérer particulièrement grave pour les petites et moyennes entreprises (PME). Contrairement aux grandes entreprises qui disposent souvent de robustes infrastructures de cybersécurité et d'équipes informatiques dédiées, les PME peuvent manquer de ressources pour une protection étendue. Cela les rend plus vulnérables aux attaques DDoS, qui peuvent perturber leurs services en ligne, éroder la confiance des clients et entraîner des pertes financières substantielles. Il est crucial que les PME investissent dans des solutions de protection DDoS évolutives adaptées à leurs besoins et ressources spécifiques.

Il est difficile de remonter jusqu'à l'auteur d'une attaque DDoS en raison de la nature distribuée de ces attaques. Les booters DDoS utilisent un réseau de terminaux compromis, ce qui rend difficile l'identification de la source d'origine. Cependant, avec la surveillance avancée et l'analyse judiciaire, il est parfois possible d'identifier des modèles ou des indices qui mènent à l'attaquant. Les agences gouvernementales d'application des lois et les sociétés de cybersécurité travaillent en permanence à l'amélioration des méthodes de traçage pour que les attaquants répondent de leurs actes.

Les effets à long terme d'une attaque booter DDoS peuvent aller au-delà des interruptions opérationnelles immédiates. Elles peuvent nuire à la réputation d'une entreprise, ce qui peut aboutir à une perte de confiance des clients et éventuellement, à une baisse de l'activité. Les délais de reprise après de telles attaques nécessitent souvent un investissement important dans les mises à niveau de sécurité et peuvent impliquer des implications légales et réglementaires, en particulier si les données des clients sont compromises. Des mesures proactives et un plan de réponse solide sont essentiels pour contrer ces risques à long terme.

La prolifération des terminaux IoT a eu un impact significatif sur le paysage des attaques DDoS. De nombreux terminaux IoT ont des mesures de sécurité inappropriées, ce qui en fait des cibles faciles à intégrer dans les botnets utilisés dans les attaques DDoS. Cela a suscité une augmentation de l'ampleur et de la fréquence des attaques DDoS. Elle souligne la nécessité de renforcer les normes de sécurité dans les terminaux IoT et de sensibiliser davantage les utilisateurs à la sécurisation de leurs terminaux.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.