Une attaque TCP reset peut perturber le trafic réseau légitime, interférer avec les applications et entraîner des conditions de déni de service (DoS). Par exemple, l'attaque peut être utilisée pour interrompre des transactions en ligne, interrompre des appels VoIP (Voice over IP), arrêter des transferts FTP (File Transfer Protocol) ou mettre hors service un site Web ou des API.

Une attaque TCP reset flood ou RST flood est un type d'attaque par déni de service distribué (DDoS) qui cherche à nuire aux performances de ses cibles — qu'elles soient une ou des centaines, et qui peut inclure des serveurs, des équilibreurs de charge maintenant l'état de session (tables de session), des hôtes réseau, FTP, des systèmes DNS, etc — en l'inondant avec un grand nombre de paquets TCP reset (Transmission Control Protocol). Une attaque DDoS reset flood tire parti des vulnérabilités du TCP ou de la liaison TCP à trois voies. Ces types d'attaques TCP abusives sont également connus sous le nom d'abus TCP Out-of-State (alias TCP OOS).

Qu'est-ce qu'une attaque DDoS ?

Une attaque par déni de service distribué est une cyberattaque dirigée contre un réseau, un site Web, un serveur ou un autre terminal réseau. Dans une attaque DDoS , des acteurs malveillants tentent de rendre un réseau ou un terminal indisponible pour les utilisateurs et services légitimes en l'inondant de trafic malveillant. Lorsque le terminal tente de gérer ou de répondre à des quantités massives de demandes, ses ressources de traitement, de mémoire et de bande passante s'épuisent, ce qui entraîne un ralentissement ou une panne. Les attaques DDoS sont effectuées à l'aide d'un botnet, à savoir un ensemble de milliers ou de millions d'ordinateurs ou de terminaux qui ont été infectés par des logiciels malveillants, ce qui permet aux attaquants de les contrôler. En demandant à chaque terminal d'envoyer de grandes quantités de trafic à une machine ciblée, un botnet peut générer des millions de requêtes malveillantes et de paquets de données qui peuvent facilement submerger la cible.

Qu'est-ce qu'une connexion TCP ?

Un TCP permet la communication entre deux terminaux, généralement un navigateur et un serveur Web, sur un réseau (une connexion TCP) ou Internet (une connexion TCP/IP), et est largement utilisé pour communiquer et envoyer des données sur les réseaux. En règle générale, lorsqu'un terminal client souhaite établir une connexion avec un serveur, un processus connu sous le nom de liaison à trois voies a lieu. Ceci implique un paquet SYN (Synchronize SEQUENCE Number), un paquet SYN-ACK (Synchronize Acknowledgement) et un paquet ACK (Acknowledgement) pour établir des connexions TCP. L'option TCP RESET permet de réinitialiser la connexion et de forcer l'arrêt des communications et de réessayer pour une nouvelle connexion. Normalement, lorsque la communication TCP est terminée, la connexion est interrompue, le client et le serveur échangeant des paquets FIN pour terminer la conversation et des paquets ACK pour accuser réception et fermer la connexion. Les attaquants abusent de ce processus de connexion de plusieurs façons pour lancer des attaques DDoS.

Comment se déroule une attaque DDoS reset flood ?

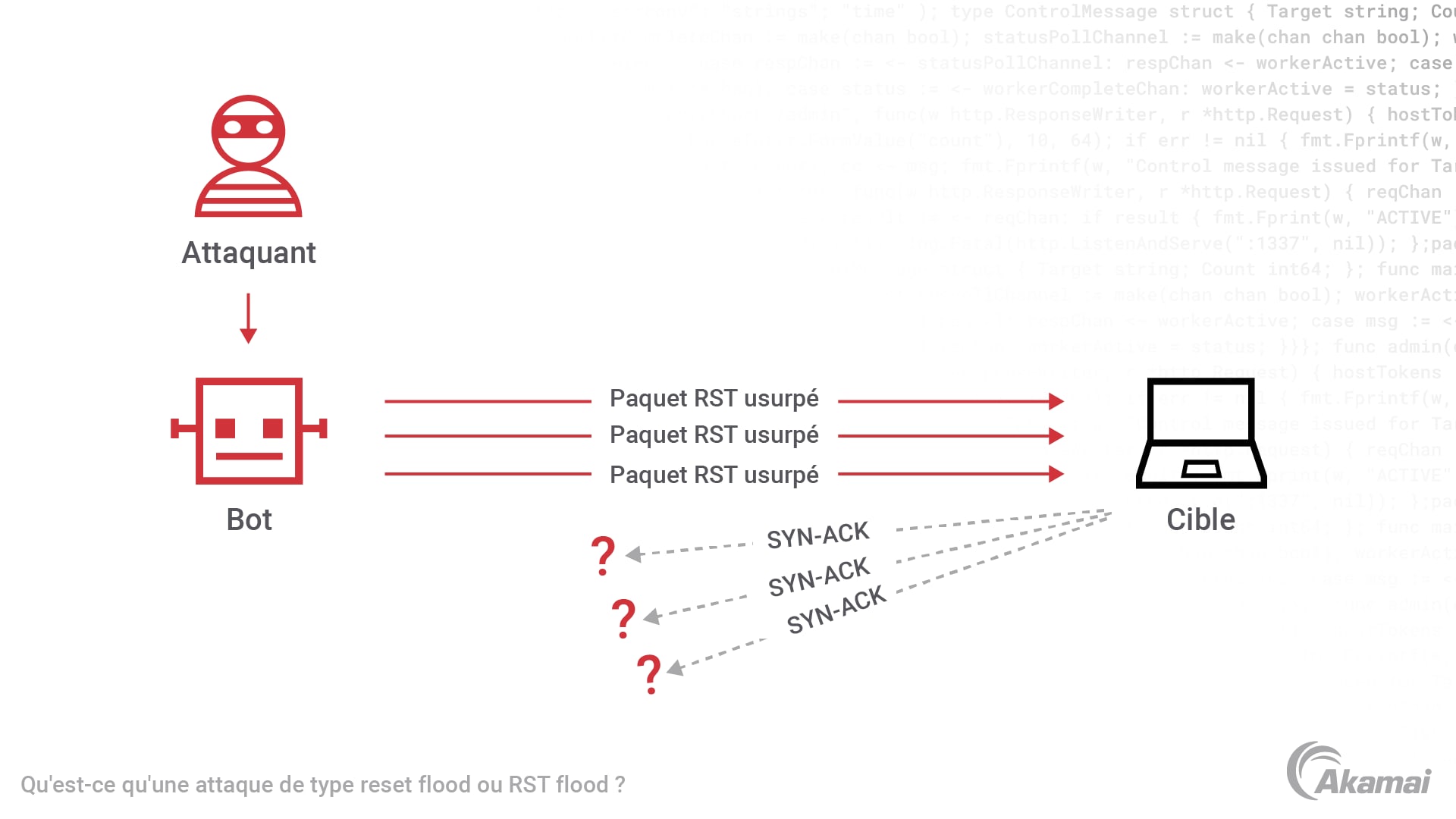

Une attaque DDoS reset flood exploite l'utilisation d'un paquet reset, ou paquet RST, dans le protocole TCP. Lorsqu'un terminal doit fermer une connexion TCP de manière inattendue, il envoie un paquet reset demandant à l'autre ordinateur de supprimer tous les paquets supplémentaires qu'il reçoit de la connexion en cours. Ceci est utile lorsque, par exemple, un ordinateur tombe en panne lors d'une connexion TCP et souhaite informer un autre ordinateur que la connexion ne fonctionne plus.

Les attaques DDoS reset flood tirent parti de cette utilité en inondant un serveur ou un terminal cible de messages de réinitialisation TCP. En utilisant des méthodes d'usurpation, les attaquants font en sorte que ces paquets de réinitialisation semblent provenir d'une autre machine, ce qui amène le système cible à mettre fin aux connexions en cours. L'interruption des connexions et les ressources nécessaires pour les rétablir finissent par provoquer un ralentissement ou une panne du serveur cible, ce qui entraîne un déni de service pour les utilisateurs légitimes et le trafic réseau.

Quels sont les autres types d'attaques DDoS sur le TCP ?

Autres attaques DDoS utilisant le TCP :

SYN floods. Dans une attaque SYN flood , les pirates envoient un grand nombre de paquets TCP SYN à un port unique ou à tous les ports d'un serveur ciblé, éventuellement en utilisant une adresse IP usurpée. Le serveur tente de répondre à chaque requête avec un paquet SYN-ACK de chaque port ouvert et attend de recevoir le paquet ACK final, qui n'arrive jamais. Les connexions restent ainsi ouvertes, ce qui finit par remplir les tables de sessions de connexion du serveur et par empêcher les demandes et les clients légitimes d'accéder au service.

Attaques FIN. Les attaquants peuvent également inonder un serveur de faux paquets FIN qui n'ont aucun lien avec une session en cours, ce qui amène le serveur ciblé à épuiser ses ressources en comparant les paquets avec les transmissions en cours.

Attaques XMAS. Un attaquant envoie les options FIN, PSH et URG dans la demande de paquet. Il est généralement utilisé pour le scan, la reconnaissance ou la cartographie pendant la phase de découverte d'une attaque, mais a été documenté comme une attaque DDoS TCP OOS.

Comment atténuer les effets d'une attaque DDoS reset flood ?

Les équipes de sécurité peuvent prendre un certain nombre de mesures pour mettre en œuvre une approche multicouche afin d'atténuer les attaques TCP reset.

Pare-feu et listes de contrôle d'accès. Les pare-feux et les listes de contrôle d'accès peuvent être configurés de manière à n'autoriser que le trafic légitime et à rejeter ou limiter le débit des paquets RST suspects ou excessifs. Cette méthode est très gourmande en ressources sur les pare-feux et les opérateurs de sécurité l'utilisent de manière limitée en raison de problèmes de performance et d'échelonnement.

La limitation du débit. Les mécanismes de limitation du débit peuvent restreindre le nombre de paquets RST autorisés par seconde à partir d'une seule adresse IP source. Cela peut entraîner le blocage de paquets légitimes et causer un impact inutile sur d'autres outils.

Suivi des connexions. Les solutions de suivi des connexions, aussi appelées terminaux dynamiques, peuvent surveiller et suivre les connexions TCP établies, ce qui facilite l'identification et l'élimination des paquets RST qui ne correspondent pas aux connexions existantes.

Filtrage du chemin inverse de l'unicast (mode strict). Les techniques de filtrage à l'entrée et à la sortie, basées sur l'adresse IP source, peuvent garantir que les paquets entrant ou sortant du réseau ont une connexion valide, empêchant ainsi l'utilisation d'adresses IP usurpées. Cette méthode est limitée par la taille de la connexion à l'internet.

Détection des anomalies. Les systèmes de détection/prévention des intrusions (IDS/IPS) peuvent identifier des schémas anormaux de trafic de paquets RST, déclenchant des alertes ou appliquant automatiquement des mesures d'atténuation. Il peut s'avérer difficile de faire évoluer ces technologies pour qu'elles puissent réaliser cette action, tout en permettant l'activation d'autres attributs clés.

Les services de lutte contre les attaques DDoS. Les fournisseurs de services de sécurité réseau proposent des services de protection contre les attaques DDoS qui peuvent analyser le trafic entrant, filtrer les paquets RST malveillants et absorber les attaques DDoS de grande ampleur. La meilleure façon d'atténuer ces types d'attaques TCP OOS est d'opter pour l'informatique dématérialisée, où la capacité et la distribution sont plus importantes.

Arrêter les attaques DDoS TCP RST avec Akamai

Les entreprises leaders du monde entier choisissent Akamai pour concevoir, diffuser et sécuriser leurs expériences digitales, et aident des milliards de personnes à vivre, travailler et jouer chaque jour. Akamai Connected Cloud, plateforme cloud massivement distribuée en bordure de l'Internet, rapproche les expériences et les applications des utilisateurs tout en éloignant les menaces.

Nos solutions DDoS de bout en bout et de protection contre les attaques DoS offrent une approche globale qui constitue la première ligne de défense. Grâce à des stratégies dédiées d'atténuation pour le réseau cloud, de DNS distribué et en bordure de l'Internet, nos technologies de protection contre les attaques DDoS empêchent les dommages collatéraux et les points de défaillance uniques afin de fournir à nos clients une résilience accrue, une capacité de nettoyage dédiée et une atténuation de meilleure qualité.

App & API Protector offre un ensemble complet de protections performantes et automatisées en fonction du client. Bien que cette solution propose certaines des fonctions d'automatisation de la sécurité des applications les plus avancées sur le marché, elle reste simple à utiliser. Un nouveau moteur de sécurité adaptatif et des technologies de base à la pointe de l'industrie permettent la protection contre les DDoS, la sécurité des API , l'atténuation des bots et un pare-feu d'applications web dans une solution facile à utiliser.

Prolexic bloque les attaques DDoS avec la défense la plus rapide et efficace à grande échelle. Offrant un accord de niveau de service (SLA) de protection immédiate contre les attaques DDoS, Prolexic réduit de manière proactive les services d'attaque et adapte les contrôles d'atténuation au trafic réseau pour bloquer les attaques instantanément. Le SOCC entièrement géré d'Akamai complète vos programmes de cybersécurité existants et vous permet d'augmenter votre temps de résolution grâce à des expériences éprouvées par le secteur.

Edge DNS empêche les pannes DNS grâce à la plus grande plateforme en bordure de l'Internet, offrant aux entreprises l'assurance d'une disponibilité DNS garantie et permanente. Solution basée dans le cloud, Edge DNS garantit une disponibilité DNS 24 h/24, 7 j/7 tout en améliorant la réactivité et en protégeant contre les attaques DDoS les plus importantes.

Foire aux questions (FAQ)

Une attaque TCP reset est une technique utilisée par les pirates informatiques pour interrompre une connexion en cours entre deux terminaux dans un réseau. L'attaque consiste à envoyer un faux paquet TCP reset à l'un des ordinateurs, ce qui l'incite à mettre fin à la connexion.

Généralement, dans une attaque TCP reset, l'attaquant usurpe l'adresse IP source et envoie un paquet reset à l'un des points de terminaison. Le point de terminaison répond en fermant la connexion, ce qui peut amener l'autre point de terminaison à abandonner des paquets, à renvoyer des requêtes, voire à planter.

Pour protéger votre réseau contre les attaques TCP reset, vous pouvez utiliser des pare-feux, des systèmes de détection et de prévention des intrusions et des solutions de protection contre les attaques DDoS dans le cloud. Vous pouvez également surveiller le trafic réseau pour détecter toute activité suspecte et désactiver les services et ports inutiles.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.