Um ataque de redefinição de TCP pode interromper o tráfego legítimo da rede, interferir nas aplicações e causar condições de negação de serviço (DoS). Por exemplo, o ataque pode ser usado para interromper transações online, interromper chamadas de Voz sobre IP (VoIP), interromper transferências de protocolo de transferência de arquivos (FTP) ou derrubar um website ou APIs.

Um ataque de inundação de redefinição de TCP ou de inundação de RST é um tipo de negação de serviço distribuída (DDoS) que busca prejudicar o desempenho de seus alvos — seja um ou centenas, e que pode incluir servidores, balanceadores de carga que mantêm o estado da sessão (tabelas de sessão), hosts de rede, sistemas FTP, DNS etc. — inundando-os com um grande número de pacotes de redefinição do Protocolo de Controle de Transmissão (TCP). Um ataque de DDoS de inundação de redefinição aproveita as vulnerabilidades no TCP ou no handshake tridirecional do TCP. Esses tipos de ataques de uso indevido de TCP também são conhecidos como violação de TCP fora de estado (conhecida como TCP OOS).

O que é um ataque de DDoS?

Um ataque de negação de serviço distribuída é um ataque cibernético direcionado a uma rede, website, servidor ou outro dispositivo de rede. Em um ataque de DDoS , os agentes mal-intencionados tentam tornar uma rede ou dispositivo indisponível para usuários e serviços legítimos inundando-os com tráfego mal-intencionado. À medida que o dispositivo tenta gerenciar ou responder a grandes quantidades de solicitações, seus recursos de processamento, memória e largura de banda ficam esgotados, fazendo com que ele fique lento ou pare de responder. Os ataques de DDoS são realizados com o uso de uma botnet — um conjunto de milhares ou milhões de computadores ou dispositivos que foram infectados com malware, o que permite que invasores os controlem. Ao direcionar cada dispositivo para enviar grandes quantidades de tráfego para uma máquina de destino, uma botnet pode gerar milhões de solicitações e pacotes de dados mal-intencionados que podem facilmente sobrecarregar o alvo.

O que é uma conexão TCP?

O TCP permite a comunicação entre dois dispositivos, geralmente um navegador e um servidor Web, por meio de uma rede (uma conexão TCP) ou da Internet (uma conexão TCP/IP), e é amplamente usado para comunicação e envio de dados através de redes. Normalmente, quando um dispositivo cliente deseja estabelecer uma conexão com um servidor, ocorre um processo conhecido como handshake tridirecional. Isso envolve um pacote de sincronização de número de sequência (SYN), um pacote de confirmação de sincronização (SYN-ACK) e um pacote de confirmação (ACK) para estabelecer conexões TCP. A opção de redefinição de TCP é o meio de redefinir a conexão e forçar a interrupção das comunicações e tentar novamente para uma nova conexão. Normalmente, quando a comunicação TCP termina, a conexão é encerrada corretamente, e o cliente e o servidor trocam pacotes FIN para concluir a conversa e pacotes ACK para reconhecer e fechar a conexão. Os invasores violam esse processo de conexão de várias maneiras para iniciar ataques de DDoS.

Como funciona um ataque de DDoS do tipo inundação de redefinição?

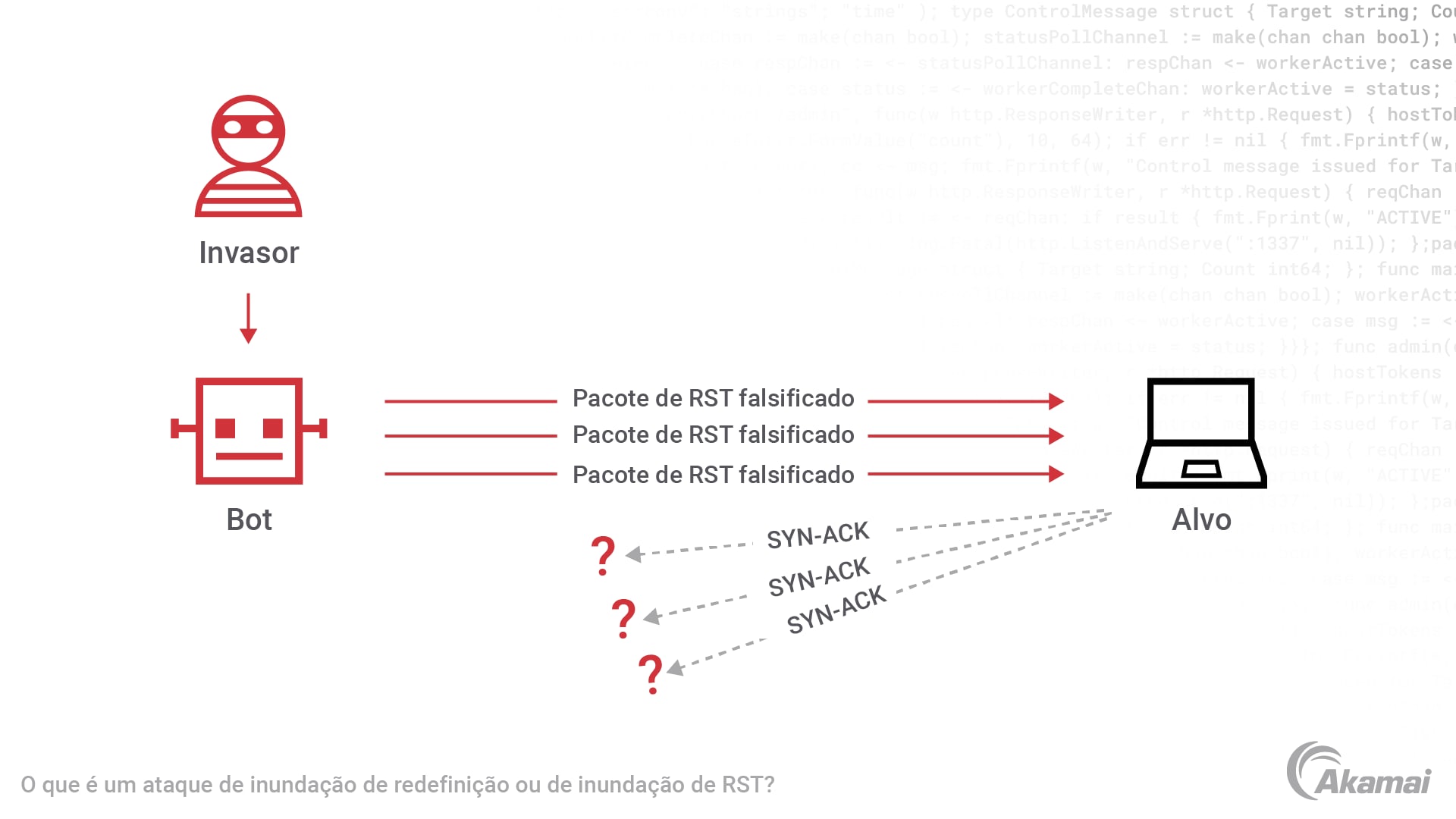

Um ataque de DDoS de inundação de redefinição explora o uso de um pacote de redefinição, ou pacote RST, no protocolo TCP. Quando um dispositivo precisa fechar uma conexão TCP inesperadamente, ele envia um pacote de redefinição instruindo o outro computador a descartar todos os pacotes adicionais recebidos da conexão atual. Isso é útil quando, por exemplo, um computador trava durante uma conexão TCP e deseja permitir que outro computador saiba que a conexão não está mais funcionando.

Os ataques de DDoS de inundação de redefinição aproveitam esse utilitário inundando um servidor ou dispositivo visado com mensagens de redefinição de TCP. Usando métodos de falsificação, os invasores fazem com que esses pacotes de redefinição pareçam vir de outra máquina, fazendo com que o sistema de destino encerre conexões em andamento. A interrupção nas conexões e os recursos necessários para restabelecê-las eventualmente fazem com que o servidor visado fique lento ou falhe, resultando em negação de serviço para usuários e tráfego de rede legítimos.

Quais são os outros tipos de ataques de DDoS no TCP?

Os ataques de DDoS adicionais que usam o TCP incluem:

Inundações de SYN. Em um ataque de inundação de SYN , os hackers enviam grandes volumes de pacotes TCP SYN para uma única porta ou para cada porta em um servidor visado, possivelmente usando um endereço IP falsificado. O servidor tenta responder a cada solicitação com um pacote SYN-ACK de cada porta aberta e aguarda para receber o pacote ACK final, que nunca chega. Isso mantém as conexões abertas, preenchendo eventualmente as tabelas de sessão de conexão do servidor e negando serviço a solicitações e clientes legítimos.

Ataques de FIN. Os invasores também podem inundar um servidor com pacotes FIN falsos que não têm conexão com qualquer sessão atual, fazendo com que o servidor visado use todos os seus recursos na comparação de pacotes com as transmissões atuais.

Ataques de XMAS. Isso ocorre quando um invasor envia as opções de sinalização FIN, PSH e URG na solicitação de pacote. Geralmente, isso é usado para verificação, reconhecimento ou mapeamento durante a fase de descoberta de um ataque, mas foi documentado como um ataque de DDoS TCP OOS.

Como um ataque de DDoS de inundação de redefinição pode ser mitigado?

As equipes de segurança podem tomar várias medidas para implementar uma abordagem multicamadas para mitigar ataques de redefinição de TCP.

Firewalls e ACLs. Os firewalls e listas de controle de acesso podem ser configurados para permitir apenas tráfego legítimo e descartar ou limitar pacotes RST suspeitos ou excessivos. Isso consome muitos recursos em firewalls, e os operadores de segurança usam isso em capacidade limitada devido a problemas de desempenho e dimensionamento.

Limitação de taxa. Os mecanismos de limitação de taxa podem restringir o número de pacotes RST permitidos por segundo a partir de um único endereço IP de origem. Isso pode levar ao bloqueio de pacotes legítimos e pode causar impactos desnecessários em outras ferramentas.

Rastreamento de conexão. As soluções de rastreamento de conexão, também conhecidas como dispositivos com monitoramento de estado, podem monitorar e rastrear conexões TCP estabelecidas, facilitando a identificação e a queda de pacotes RST que não correspondem às conexões existentes.

Filtragem de caminho reverso unicast (modo rigoroso). As técnicas de filtragem de entrada e saída, baseadas no IP de origem, podem garantir que os pacotes que entram ou saem da rede tenham uma conexão válida, impedindo o uso de endereços IP falsificados. Isso tem limitações com base no tamanho da conexão com a Internet.

Detecção de anomalias. Os sistemas de detecção/prevenção de invasão (IDS/IPS) podem identificar padrões anormais de tráfego de pacotes RST, acionando alertas ou aplicando medidas de mitigação automaticamente. Ser capaz de dimensionar essas tecnologias para executar essa ação, juntamente com outros atributos importantes habilitados, pode ser desafiador.

Serviços de mitigação de DDoS. Os provedores de serviços de segurança de rede oferecem serviços de proteção contra DDoS que podem analisar o tráfego de entrada, filtrar pacotes RST maliciosos e absorver grandes ataques de DDoS. A mitigação desses tipos de ataques TCP OOS é mais bem feita na nuvem, onde você tem mais capacidade e distribuição.

Interrompa ataques de DDoS TCP RST com a Akamai

As principais empresas do mundo escolhem a Akamai para criar, entregar e proteger suas experiências digitais, ajudando bilhões de pessoas a viver, trabalhar e se divertir todos os dias. A Akamai Connected Cloud, uma plataforma de nuvem e edge amplamente distribuída, aproxima os apps e as experiências dos usuários e afasta as ameaças.

Nossas soluções completas de proteção contra DoS e DDoS fornecem uma abordagem holística que serve como a primeira linha de defesa. Com edge dedicada, DNS (Sistema de Nomes de Domínio) distribuído e estratégias de mitigação de nuvem de rede, nossas tecnologias anti-DDoS evitam danos colaterais e pontos únicos de falha para fornecer aos nossos clientes maior resiliência, capacidade de depuração dedicada e maior qualidade de mitigação.

O App & API Protector fornece um conjunto abrangente de proteções avançadas com automação focada no cliente. Embora essa solução ofereça algumas das mais avançadas automatizações de segurança de aplicações disponíveis atualmente, ela continua sendo simples de usar. Um novo mecanismo de segurança adaptável e as principais tecnologias líderes do setor permitem a proteção contra DDoS, segurança de APIs , mitigação de bots e um Web Application Firewall em uma solução fácil de usar.

O Prolexic interrompe ataques de DDoS com a defesa mais rápida e eficaz em escala. Ao oferecer um SLA de zero segundo para defesa contra DDoS, o Prolexic reduz proativamente os serviços de ataque e personaliza os controles de atenuação para o tráfego de rede para bloquear ataques instantaneamente. O SOCC totalmente gerenciado da Akamai complementa sua cibersegurança existente e ajuda a aumentar seu tempo de resolução com experiências comprovadas pelo setor.

O Edge DNS impede interrupções de DNS com a maior plataforma de edge, permitindo que as organizações contem com disponibilidade de DNS garantida e ininterrupta. Uma solução baseada em nuvem, o Edge DNS garante disponibilidade de DNS 24 horas por dia, 7 dias por semana, ao mesmo tempo em que melhora a capacidade de resposta e a defesa contra os maiores ataques DDoS.

Perguntas frequentes (FAQ)

Um ataque de redefinição de TCP é uma técnica usada por hackers para interromper uma conexão contínua entre dois dispositivos em uma rede. O ataque envolve o envio de um pacote de redefinição de TCP forjado para um dos computadores, o que o engana para encerrar a conexão.

Normalmente, em um ataque de redefinição de TCP, o invasor falsifica o endereço IP de origem e envia um pacote de redefinição a um dos pontos de extremidade. O ponto de extremidade responde fechando a conexão, o que pode fazer com que o outro ponto de extremidade derrube pacotes, reenvie solicitações ou até mesmo pare de responder.

Para proteger sua rede contra ataques de redefinição de TCP, você pode usar firewalls, sistemas de detecção e prevenção de invasões e soluções de mitigação de DDoS na nuvem. Você também pode monitorar o tráfego de rede em busca de atividades suspeitas e desativar serviços e portas desnecessários.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai pela confiabilidade, escala e experiência líderes do setor que impulsionam a expansão de seus negócios com segurança.