Picos inexplicáveis no tráfego da web e no consumo de recursos do servidor podem ser indicadores. Monitorar regularmente o desempenho do servidor pode ajudar a detectar anomalias.

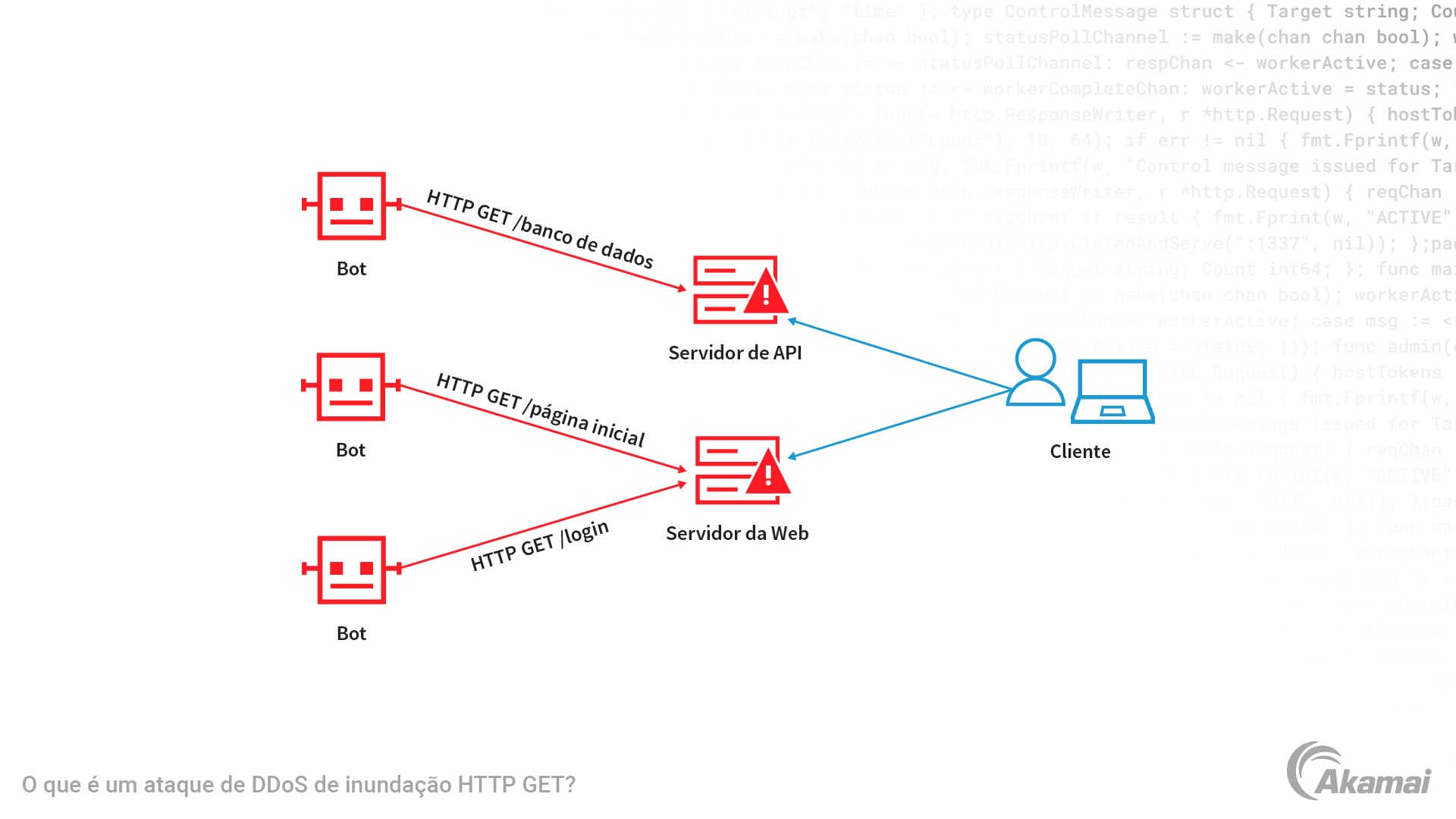

Uma "inundação GET" é um tipo de ataque distribuído de negação de serviço (DDoS) que visa especificamente servidores web e endpoints de API. Em um ataque DDoS de inundação GET, um número esmagador de solicitações HTTP GET é enviado a um servidor visado, esgotando seus recursos e fazendo com que ele fique lento ou pare de responder, negando serviço a usuários legítimos.

O que é um ataque de DDoS?

Um ataque distribuído de negação de serviço é um ciberataque que afeta o desempenho ou a disponibilidade de um servidor, serviço, site ou rede, sobrecarregando-o com uma inundação de tráfego da Internet. Agentes maliciosos podem executar ataques DDoS com milhares ou milhões de dispositivos infectados por malware, conhecidos como botnets. O malware permite que os invasores controlem as ações dos dispositivos, que podem ser direcionados para enviar grandes quantidades de tráfego para um sistema visado. Ao esgotar a largura de banda, a memória ou o poder de processamento do alvo, um ataque DDoS torna o alvo indisponível para tráfego legítimo, negando serviço aos usuários. Como o tráfego malicioso é distribuído por centenas, milhares ou milhões de dispositivos, os ataques DDoS são difíceis de detectar e bloquear sem o risco de bloquear o tráfego legítimo.

Como funciona um ataque de DDoS do tipo inundação de GET?

Os ataques de inundação GET aproveitam o HTTP, um protocolo padrão usado por navegadores da web para recuperar recursos de um servidor da web. Solicitações GET, um tipo específico de método HTTP, podem ser usadas para buscar páginas HTML, recursos de API, scripts, imagens e outros conteúdos que permitem que um navegador renderize com precisão uma página ou serviço da web. Em um ataque DDoS de inundação GET, os invasores usam uma botnet para enviar grandes quantidades de solicitações GET a um servidor Web direcionado, sobrecarregando e esgotando sua CPU, memória ou outras funções de aplicativo, como um banco de dados. Como resultado, o servidor não consegue mais responder a solicitações legítimas, resultando em negação de serviço.

Quais são os outros tipos de ataques DDoS de inundação HTTP?

Os ataques de inundação HTTP POST são ainda mais eficazes do que os ataques de inundação HTTP GET. Em um ataque de inundação POST, os invasores enviam repetidamente solicitações POST que normalmente incluem dados para o servidor processar, consumindo mais recursos e funcionalidades do sistema. Em algum momento, o servidor atinge sua capacidade máxima e não consegue mais responder, tornando o site ou aplicação web inacessível.

Ataques DDoS Slowloris, outro tipo de inundação HTTP, enviam um grande número de solicitações HTTP parciais para um servidor de destino, mantendo as conexões abertas pelo maior tempo possível e evitando que usuários legítimos acessem o servidor.

Os ataques de amplificação HTTP sobrecarregam os recursos de um servidor web alvo, falsificando o endereço IP do alvo em solicitações a servidores web acessíveis publicamente que retornam grandes respostas.

Como os ataques de inundação GET de DDoS podem ser mitigados?

Como outros ataques de inundação HTTP, os ataques de inundação GET são difíceis de detectar porque as solicitações GET são solicitações tecnicamente válidas e corretas que parecem ser tráfego legítimo. A detecção se torna mais difícil à medida que o volume de solicitações HTTP aumenta. As empresas podem usar firewalls de aplicativos da web (WAFs) e serviços de mitigação de DDoS que oferecem proteção DDoS na camada de aplicativo (camada 7) para detectar e filtrar tráfego de rede malicioso. Isto pode ser conseguido analisando as solicitações recebidas antes que elas cheguem a um servidor web, usando tecnologia que detecta automaticamente padrões anormais para identificar um ataque de inundação. Uma vez identificado o tráfego de ataque, qualquer solicitação associada a ele pode ser bloqueada ou descartada.

Quais são os outros tipos de ataques de DDoS?

ataques de DDoS normalmente tem como alvo uma ou mais camadas do modelo de Interconexão de Sistemas Abertos (OSI)

- Os ataques à camada de aplicação (Camada 7) são projetados para tornar os aplicativos indisponíveis, sobrecarregando os recursos do servidor (bancos de dados, memória, CPU) na camada de aplicativos para inundar um servidor de destino com tráfego.

- Ataques na camada de apresentação (Camada 6) normalmente envolve algum tipo de abuso de negociação SSL/TLS. Isso pode causar impacto em sistemas projetados para controlar a infraestrutura de gerenciamento de chaves SSL/TLS e descarregar. Embora não sejam tão comuns quanto os ataques da Camada 7, esses eventos podem causar um impacto significativo em uma grande variedade de recursos de aplicativos porque são configurados de forma agregada.

- Ataques na camada de transporte (Camada 4) tentam sobrecarregar a infraestrutura de rede visando protocolos de rede como o Transmission Control Protocol (TCP) ou o User Datagram Protocol (UDP) com quantidades esmagadoras de tráfego. Exemplos de ataques da Camada 4 incluem inundações UDP, inundações SYN e ataques de amplificação.

- Ataques na camada de rede (Camada 3) sobrecarregam roteadores, switches e outros dispositivos de infraestrutura de rede, inundando-os com pacotes IP projetados para consumir energia de processamento e largura de banda. Os ataques comuns da Camada 3 incluem fragmentação de IP e inundações de ICMP.

Interrompa os ataques de inundação GET de DDoS com a Akamai

A Akamai protege e entrega experiências digitais para as maiores empresas do mundo. Mantemos decisões, apps e experiências mais acessíveis aos usuários, assim como evitamos ataques e ameaças, para que nossos clientes e suas redes sejam rápidos, inteligentes e seguros.

Nossas soluções completas de proteção contra DDoS e DoS fornecem uma abordagem completa que serve como a primeira linha de defesa. Com borda dedicada, DNS (Sistema de Nomes de Domínio) distribuído e estratégias de mitigação de nuvem de rede, nossas tecnologias anti-DDoS evitam danos colaterais e pontos únicos de falha para fornecer aos nossos clientes maior resiliência, capacidade de depuração dedicada e maior qualidade de mitigação.

App & API Protector fornece proteções avançadas com automação focada no cliente. Embora essa solução ofereça a mais avançada automação de segurança de aplicações disponível atualmente, ela permanece simples de usar. Um novo mecanismo de segurança adaptável e as principais tecnologias líderes do setor permitem a proteção contra DDoS, segurança de APIs, mitigação de bots e um Web Application Firewall em uma solução fácil de usar.

Prolexic interrompe ataques DDoS com a defesa mais rápida e eficaz, não importa a escala. Ao oferecer um SLA de zero segundo para defesa contra DDoS, o Prolexic reduz proativamente os serviços de ataque e personaliza os controles de atenuação para o tráfego de rede para bloquear ataques instantaneamente. Ter um SOCC totalmente gerenciado complementa seus programas de cibersegurança existentes e ajudará a aumentar seu tempo de resolução com experiências comprovadas pelo setor.

Edge DNS impede interrupções de DNS com a maior plataforma de edge, permitindo que as organizações contem com disponibilidade de DNS garantida e ininterrupta. Uma solução baseada em nuvem, o Edge DNS garante disponibilidade de DNS 24 horas por dia, 7 dias por semana, ao mesmo tempo em que melhora a capacidade de resposta e a defesa contra os maiores ataques DDoS.

Perguntas frequentes (FAQ)

Sim, mesmo pequenos sites podem ser vítimas de ataques de inundação GET. Os invasores geralmente têm como alvo qualquer entidade online vulnerável.

Na verdade, existem vários tipos de ataques DDoS, incluindo inundações SYN, inundações UDP e ataques à camada de aplicação.

Rastrear a origem exata pode ser um desafio, pois os invasores costumam usar vários dispositivos comprometidos para lançar seus ataques.

Embora um firewall seja um componente crucial da defesa, uma estratégia abrangente de proteção contra DDoS geralmente envolve múltiplas camadas de medidas de segurança.

Sim, lançar ataques DDoS é ilegal em muitas jurisdições e pode levar a penalidades legais severas.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.