A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

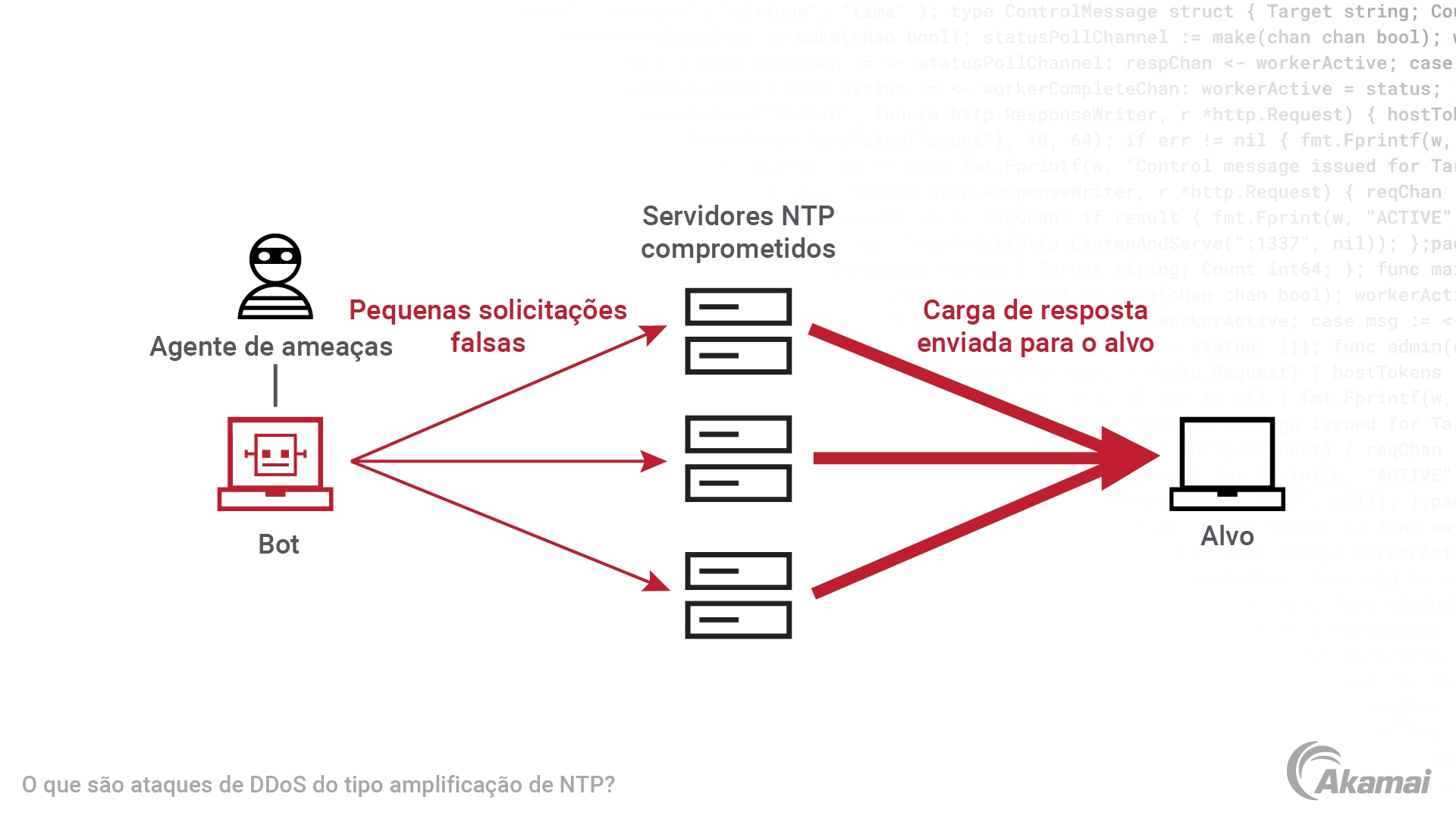

Um ataque de amplificação de Network Time Protocol (NTP) é um tipo de ataque de negação de serviço distribuída (DDoS) no qual um invasor falsifica seu próprio endereço IP para enviar uma solicitação a um servidor NTP vulnerável, resultando em uma resposta muito maior do que o normal pelo servidor. Isso é então amplificado e enviado à vítima, inundando seus servidores e fazendo com que fiquem lentos ou travem completamente.

O objetivo de um ataque de amplificação de NTP é inundar os recursos da Internet do alvo com uma quantidade esmagadora de tráfego. Isso se dá através da exploração de um servidor NTP que foi configurado incorretamente, permitindo que fontes externas o acessem diretamente. Ao falsificar o endereço IP da vítima e aproveitar uma rede de bots comprometidos, os invasores podem acessar uma lista de servidores NTP abertos para iniciar o ataque. Isso resulta em um aumento significativo no tráfego do User Datagram Protocol (UDP) direcionado à rede da vítima. Tais ataques apresentam consequências graves para a vítima, incluindo interrupções prolongadas, diminuição da produtividade e interrupção dos serviços para utilizadores e clientes.

Como posso evitar um ataque de amplificação de NTP?

A prevenção de ataques de amplificação de NTP requer uma configuração cuidadosa de seus servidores NTP para que apenas hosts confiáveis tenham acesso a eles. Também envolve monitorar a atividade do usuário em seu sistema em busca de solicitações suspeitas provenientes de fontes não confiáveis. Algumas práticas recomendadas para prevenir ataques de amplificação de NTP incluem desabilitar a ligação anônima em seus servidores NTP, restringir o acesso apenas a hosts ou redes conhecidas por meio de listas de controle de acesso (ACLs) ou firewalls, monitorar de perto o tráfego do usuário em busca de solicitações anormais provenientes de fontes externas e configurar limitação de taxa em seus sistemas para que o tráfego malicioso possa ser bloqueado antes de chegar à sua rede. Além disso, você deve garantir que seus patches de segurança estejam atualizados para que quaisquer vulnerabilidades potenciais em seu sistema sejam eliminadas rapidamente.

Para detectar um ataque contínuo, os administradores devem monitorar de perto todos os padrões de tráfego de entrada e estar atentos a quaisquer aumentos ou picos repentinos nas solicitações provenientes de fontes externas, pois podem ser indicativos de um ataque em andamento. Além disso, os registros de monitorização gerados pelos sistemas de detecção de intrusões também devem revelar quaisquer possíveis tentativas de ataque de amplificação, uma vez que estes geralmente geram muitos alertas falsos positivos quando agentes maliciosos falsificam endereços IP de origem com valores falsos que não correspondem aos hosts de rede legítimos ou aos endereços listados em ACLs ou tabelas de firewall.

Responder a um ataque ativo de amplificação de NTP requer uma ação rápida, tanto em termos de mitigar o seu impacto como de identificar a sua origem, se possível, para que sejam tomadas medidas adequadas contra os perpetradores, como a denúncia de incidentes de violação. As práticas recomendadas incluem bloquear fontes suspeitas em firewalls usando informações coletadas por meio de logs IDS/IPS; definir limites de taxa em links upstream; limitar taxas de pacotes; implementar medidas antifalsificação, como verificações de encaminhamento de caminho reverso; implantar soluções de mitigação na camada de aplicação, como túneis VPN IPsec; segmentar redes em seções menores; filtrar o tráfego com base em regras predefinidas; garantir o gerenciamento adequado de patches; trabalhar com ISPs/CDNs onde aplicável; diminuir os limites de TTL usados pelos clientes; acompanhar as alterações feitas durante os períodos em que ocorrem ataques; e monitorar registros de forma consistente.

A recuperação de uma situação de ataque ativo envolve primeiro restaurar o serviço, implantando as mitigações discutidas acima e, simultaneamente, identificando as causas principais, como serviços vulneráveis deixados expostos online sem configurações de segurança adequadas, que permitem o acesso dos invasores. Priorizar esforços nesse aspecto ajudará os administradores a recuperar rapidamente o controle sobre os recursos comprometidos, ao mesmo tempo que proporcionará as medidas necessárias para fortalecer ainda mais as configurações gerais de segurança, mitigando as chances de ataques semelhantes acontecerem no futuro.

Evite ataques de amplificação de NTP e ataques de DDoS com a Akamai

A Akamai oferece proteção contra DDoS completa que atua como primeira linha de defesa, fornecendo edge dedicada, DNS distribuído e estratégias de mitigação na nuvem projetadas para evitar danos colaterais e pontos únicos de falha. Nossas nuvens de DDoS com finalidade específica oferecem capacidade de depuração dedicada e maior qualidade de mitigação, que podem ser ajustadas de acordo com os requisitos específicos de aplicações da Web ou serviços baseados na Internet.

Uma das maneiras mais eficazes de impedir ataques de amplificação de NTP e outros ataques de DDoS é com o Akamai Prolexic, um serviço comprovado de depuração na nuvem que protege data centers e infraestruturas voltadas para a Internet contra ataques de DDoS em todas as portas e protocolos. Com o Prolexic, o tráfego é roteado via anycast BGP em centros de depuração de alta capacidade distribuídos globalmente, onde nosso Centro de comando de operações de segurança (SOCC) pode implantar controles de mitigação proativos e/ou personalizados para interromper ataques instantaneamente. Ao rotear tráfego ao centro de depuração mais próximo, o Prolexic pode interromper os ataques mais próximos da fonte para maximizar o desempenho dos usuários e manter a resiliência da rede por meio da distribuição em nuvem. Quando a depuração estiver concluída, o tráfego limpo é retornado à origem do cliente por meio de conexões ativas lógicas ou dedicadas.

O Prolexic é um serviço com disponibilidade integral ou sob demanda, que oferece modelos de integração flexíveis com base nas necessidades de diversas posturas de segurança em origens híbridas.

Com o Akamai Prolexic, suas equipes de segurança podem:

- Reduzir o risco de ataques de DDoS com os controles de mitigação proativa e o SLA de zero segundo do Prolexic.

- Interromper ataques de amplificação de NTP altamente complexos sem sacrificar a qualidade da mitigação.

- Unificar as posturas de segurança aplicando consistentemente políticas de mitigação de DDoS em toda a organização, independentemente de onde as aplicações estão hospedadas.

- Otimizar a resposta a incidentes para garantir a continuidade dos negócios com exercícios de validação de serviços, runbooks personalizados e testes de prontidão operacional.

- Dimensionar os recursos de segurança com nossa solução totalmente gerenciada, respaldada por mais de 225 especialistas de linha de frente do SOCC.