A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

SSL/TLS é um protocolo de segurança que fornece criptografia e autenticação para comunicação pela Internet entre um usuário e um servidor. Ele é usado para garantir a privacidade dos dados, proteger transações de cartão de crédito, autenticar websites e manter a integridade da transmissão de dados. O SSL/TLS é amplamente usado na Web e é um componente central dos protocolos de comunicação mais seguros.

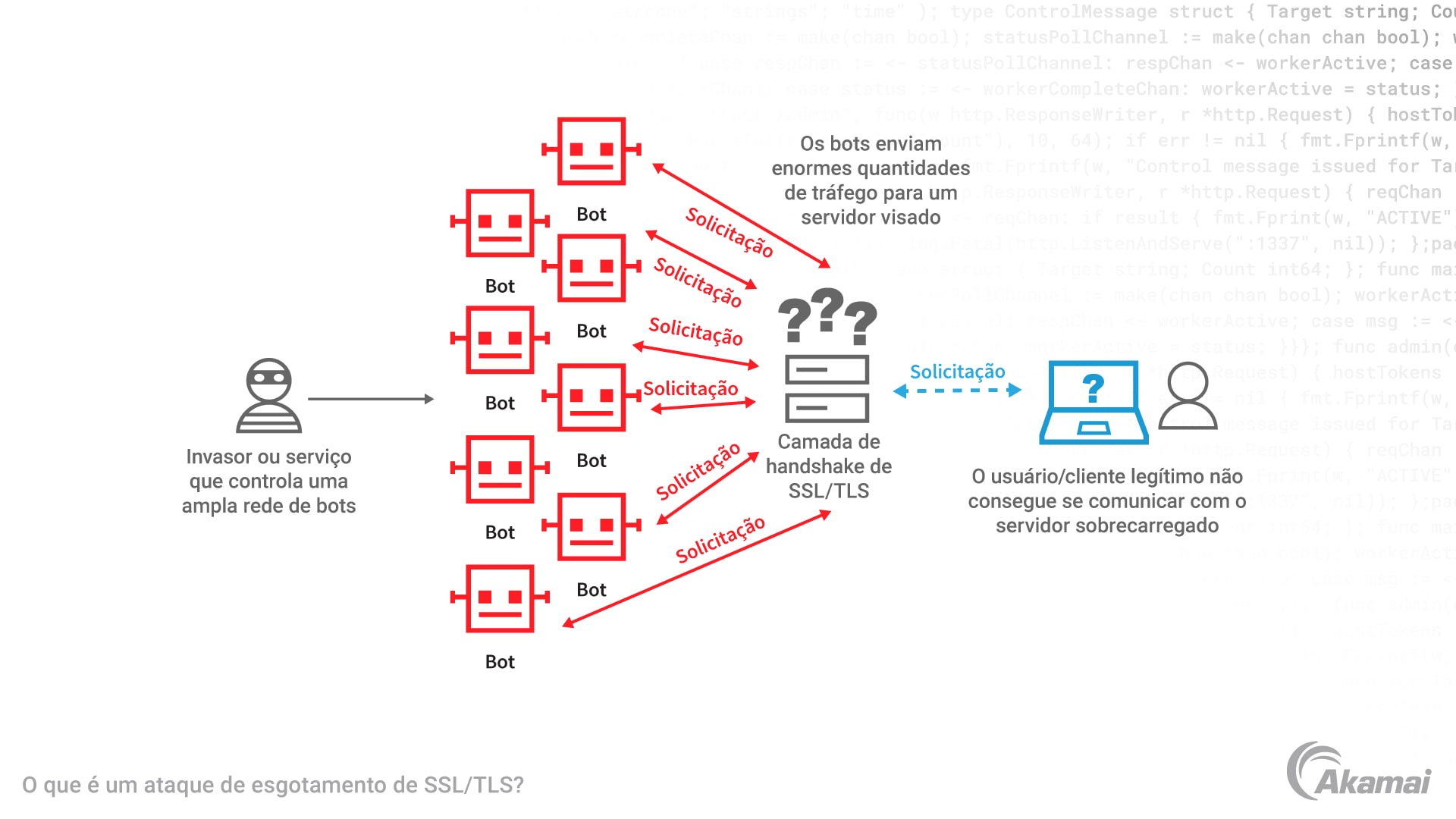

Um ataque de esgotamento de SSL/TLS, também conhecido como ataque criptográfico, é um tipo de ataque que tenta sobrecarregar a capacidade do sistema do alvo de uma comunicação segura esgotando os recursos disponíveis. Esse tipo de ataque normalmente tenta inutilizar os serviços do alvo ou, pelo menos, reduzir significativamente seu desempenho. As técnicas comuns usadas em ataques de esgotamento de SSL/TLS podem incluir, entre outros:

- DoS (Negação de serviço) – o invasor inunda o alvo com solicitações para sobrecarregá-lo e impedir que solicitações legítimas sejam processadas

- Ataque de força bruta – o invasor envia um grande número de solicitações em uma tentativa de adivinhar credenciais de autenticação

- Ataque de amplificação – um ataque em que pequenas solicitações resultam em várias respostas que podem ser usadas para esgotar os recursos no alvo

- Conexão TCP e estado da sessão – o processo de troca de chaves SSL/TLS envolve operações criptográficas para criptografar e descriptografar que consomem muitos recursos, mas também requer a manutenção dos estados de conexão de sessão para cada cliente ativo (falsificado ou não falsificado), o que envolve alocações de armazenamento e memória

Ao combinar várias técnicas, um invasor pode iniciar com sucesso um ataque de esgotamento de SSL/TLS eficaz capaz de sobrecarregar a infraestrutura de comunicações seguras de um alvo. Além disso, os invasores também podem utilizar scripts e ferramentas automatizados que podem ajudá-los a executar esses ataques de forma mais eficiente sem exigir tanto trabalho manual. Como resultado, as organizações precisam permanecer vigilantes e tomar medidas para se protegerem de tais ataques implementando medidas de segurança, como o uso de autenticação multifator, criptografia de dados confidenciais e monitoramento regular do tráfego de rede em busca de possíveis ameaças.

Como funciona um ataque de esgotamento de SSL/TLS?

A mecânica básica de um ataque de esgotamento de SSL/TLS envolve a inundação de um servidor com milhares ou milhões de solicitações especialmente criadas, geralmente usando ferramentas ou scripts automatizados. Essas solicitações podem assumir muitas formas diferentes, dependendo da exploração específica que está sendo usada, e podem, muitas vezes, sobrecarregar os recursos do servidor, fazendo com que ele pare de responder. Essa técnica envolve iniciar a DEK (chave de criptografia de dados), a KEK (chave de criptografia de chave) ou a MEK (chave de criptografia mestre), mas nunca concluir as trocas de chave completas ou solicitar um arquivo no servidor (também conhecido como URI ou URL).

Quais são as consequências de ataques de esgotamento de SSL/TLS?

As consequências de um ataque de esgotamento de SSL/TLS podem ser graves, incluindo perda de dados confidenciais e interrupção de serviços essenciais. Para ajudar a reduzir o impacto desses ataques, os administradores de segurança e de servidores devem tomar medidas para fortalecer suas defesas de segurança e implementar técnicas de mitigação, como aumento da capacidade de memória, retomada de sessão TLS, limitação de conexão ou de taxa de TLS, depuração de nuvem, CDNs ou uso de hardware escalável dedicado para processamento e descarregamento de SSL/TLS.

Como posso evitar um ataque de esgotamento de SSL/TLS?

Se você suspeitar que seu servidor foi vítima de um ataque de esgotamento de SSL/TLS, você deve tomar imediatamente as medidas necessárias para conter e mitigar os danos. Isso pode incluir a desconexão do servidor da rede ou a desativação de quaisquer serviços afetados até que o problema possa ser resolvido. Os operadores também devem trabalhar com profissionais de TI ou especialistas em segurança para ajudar a identificar e a corrigir quaisquer vulnerabilidades que possam ter contribuído para o ataque. Há muitas técnicas para ajudar a reduzir o impactos desses ataques, mas não há nada que possa ser feito para evitar esse vetor de ataque.

O que devo fazer se eu for vítima de um ataque de esgotamento de SSL/TLS?

Se estiver preocupado com possíveis ataques de esgotamento de SSL/TLS, há várias coisas que você pode fazer para ajudar durante eventos de ataque. Em primeiro lugar, você deve ter runbooks definidos para poder identificar rapidamente os recursos que estão sendo visados e alinhar os recursos necessários ou os proprietários dos sistemas durante a resposta a incidentes. Na ausência de procedimentos eficientes de escalonamento, você corre o risco de interrupções prolongadas que podem afetar as operações e as receitas da empresa. Em segundo lugar, permaneça calmo, mesmo diante de uma interrupção completa. Na maioria das vezes, erros são cometidos quando as pessoas reagem de forma exagerada sem necessidade e esquecem os processos de controle de mudanças apropriados. Por fim, é importante que uma equipe de governança analise todas as contramedidas implantadas e aplique uma rigorosa estratégia de "lições aprendidas" para reduzir exposições ou eventos impactantes futuros.

Evite ataques de esgotamento de SSL/TLS e ataques de DDoS com a Akamai

A Akamai oferece proteção contra DDoS completa que atua como primeira linha de defesa, fornecendo edge dedicada, DNS (Sistema de Nomes de Domínio) distribuído e estratégias de mitigação na nuvem projetadas para evitar danos colaterais e pontos únicos de falha. Nossas nuvens de DDoS com finalidade específica oferecem capacidade de depuração dedicada e maior qualidade de mitigação, que podem ser ajustadas de acordo com os requisitos específicos de aplicações da Web ou serviços baseados na Internet.

Uma das maneiras mais eficazes de impedir o esgotamento de SSL/TLS e outros ataques de DDoS é usar o Akamai Prolexic, um serviço de depuração em nuvem comprovado que protege data centers inteiros e a infraestrutura voltada à Internet contra ataques de DDoS em todas as portas e protocolos. Com o Prolexic, o tráfego é roteado via BGP anycast em centros de depuração globalmente distribuídos e de alta capacidade, onde nosso SOCC (Centro de comando de operações de segurança) pode implantar controles de mitigação proativos e/ou personalizados para interromper ataques instantaneamente. Ao rotear tráfego ao centro de depuração mais próximo, o Prolexic pode interromper os ataques mais próximos da fonte para maximizar o desempenho dos usuários e manter a resiliência da rede por meio da distribuição em nuvem. Quando a depuração estiver concluída, o tráfego limpo é retornado à origem do cliente por meio de conexões ativas lógicas ou dedicadas.

O Prolexic é um serviço com disponibilidade integral ou sob demanda, que oferece modelos de integração flexíveis com base nas necessidades de diversas posturas de segurança em origens híbridas.

Com o Akamai Prolexic, suas equipes de segurança podem:

- Reduzir o risco de ataques de DDoS com os controles de mitigação proativa e o SLA de zero segundo do Prolexic

- Interromper ataques de DDoS de esgotamento de SSL/TLS altamente complexos sem sacrificar a qualidade da mitigação

- Unificar as posturas de segurança aplicando consistentemente políticas de mitigação de DDoS em toda a organização, independentemente de onde as aplicações estão hospedadas

- Otimizar a resposta a incidentes para garantir a continuidade dos negócios com exercícios de validação de serviços, runbooks personalizados e testes de prontidão operacional

- Dimensionar os recursos de segurança com nossa solução totalmente gerenciada, respaldada por mais de 225 funcionários de linha de frente do SOCC