Embora seja possível implementar algumas medidas de proteção, é aconselhável procurar assistência profissional, uma vez que os invasores estão cada vez mais sofisticados. Ter capacidade de rede suficiente para consumir ataques volumétricos, ao mesmo tempo que atende serviços legítimos, é fundamental para ter sucesso no bloqueio desses tipos de eventos.

Um ataque volumétrico é normalmente atribuído a um ataque de DDoS (negação de serviço distribuída) projetado para sobrecarregar a capacidade de um servidor ou rede e causar lentidão ou falha. Ataques volumétricos enviam enormes quantidades de tráfego para um servidor de destino, causando congestionamento de rede, perda de pacotes e interrupções de serviço. Esses ataques geralmente são medidos na taxa de bps (bits por segundo), pps (pacotes por segundo) ou cps (conexões por segundo). Os ataques volumétricos geralmente afetam as camadas 3 e 4 do modelo OSI (Open Systems Interconnection), que é o principal padrão para definir como os serviços de tecnologia se comunicam. O alto volume de tráfego tende a dificultar que o servidor, o dispositivo de rede ou as defesas de segurança diferenciem solicitações legítimas de tráfego mal-intencionado. À medida que o servidor tenta gerenciar e responder a cada solicitação no tráfego de entrada, recursos como largura de banda, poder de processamento e memória ficam esgotados. A máquina acaba desacelerando ou parando de responder, negando serviço a usuários legítimos. Ataques cibernéticos volumétricos são considerados responsáveis por mais de 75% dos ataques de DDoS.

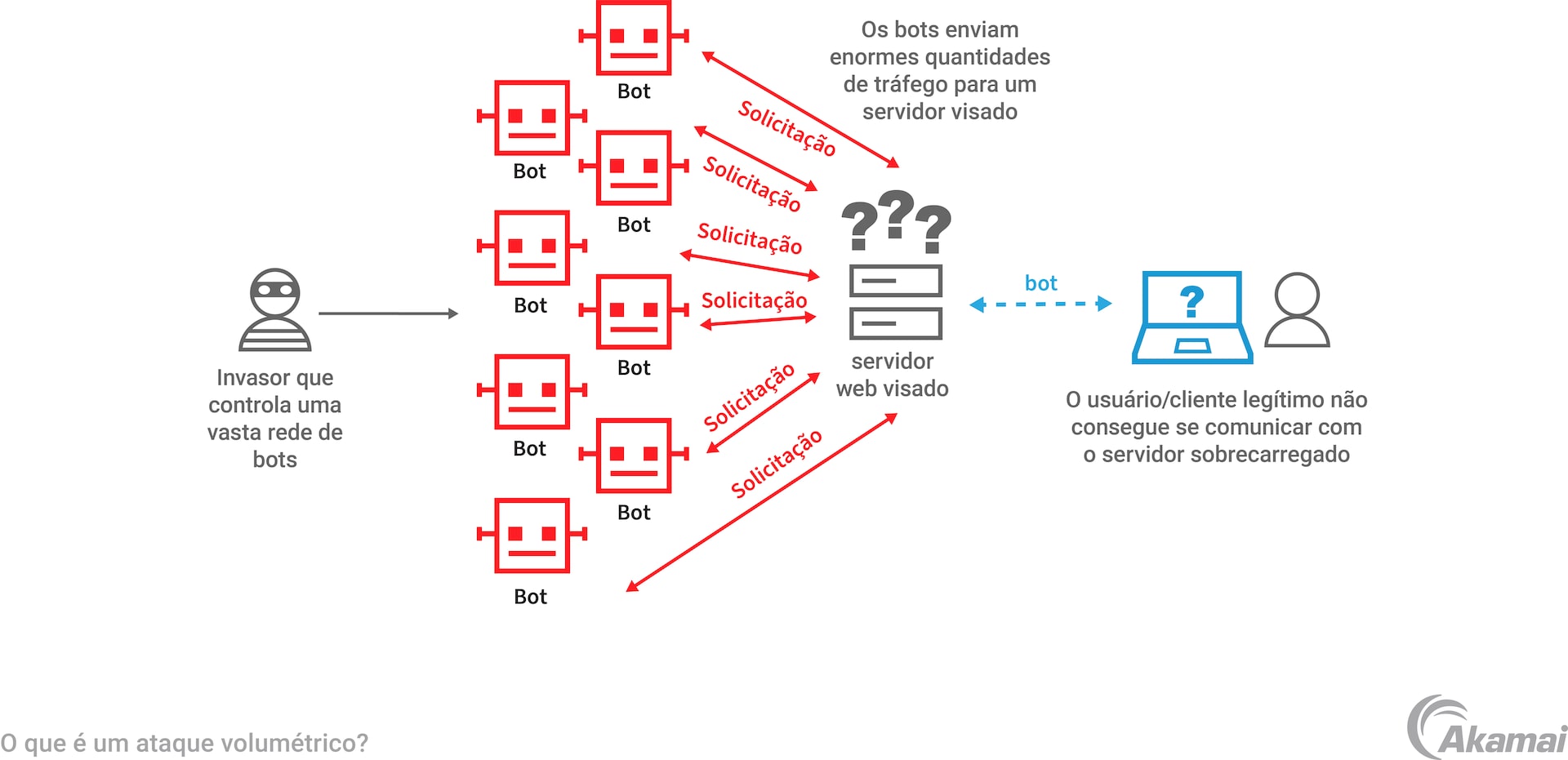

Como funciona um ataque de DDoS volumétrico?

Os ataques volumétricos são normalmente conduzidos por invasores que têm controle sobre uma vasta rede de bots, conhecida como botnet, mas também podem aproveitar protocolos de reflexão que são amplificados e expostos na Internet. Botnets são computadores, dispositivos de IoT e outras máquinas que foram secretamente infectadas com malware que permitem que invasores os controlem remotamente. Ao emitir comandos para milhares ou milhões de dispositivos comprometidos, os invasores podem forçá-los a direcionar solicitações e tráfego simultaneamente para um servidor de destino.

Quais são os diferentes tipos de ataques volumétricos?

Existem vários tipos de ataques de DDoS que dependem de volume. Entre eles estão:

- Inundações ICMP. Os ataques de inundação ICMP (Internet Control Message Protocol) sobrecarregam um servidor ou dispositivo de rede com pings ICMP, ou pacotes de solicitação de eco, projetados para testar a integridade e a conectividade do dispositivo. Quando um dispositivo de destino é inundado por solicitações de ping, ele esgota sua capacidade de resposta e fica indisponível para o tráfego legítimo.

- Inundações de reflexão DNS. Este ataque aproveita o DNS (Sistema de Nomes de Domínio) e é gerado a partir do que chamamos de resolvedores DNS abertos. Esses ataques podem ter como alvo qualquer serviço voltado para a Internet, incluindo websites, sistemas autoritativos de DNS ou qualquer outro ponto de extremidade roteável. A reflexão de DNS normalmente representa de 15% a 25% de todos os vetores de ataque DDoS que a Akamai monitora.

- Inundações UDP. Uma inundação de UDP (User Datagram Protocol) direciona grandes quantidades de tráfego UDP de endereços IP falsificados para portas aleatórias em um sistema de destino. À medida que o dispositivo de destino tenta verificar a porta especificada em cada pacote recebido, sua largura de banda e capacidade ficam sobrecarregadas, tornando-o indisponível para o tráfego normal e para usuários legítimos. Esses ataques também incluem pacotes UDP fragmentados, o que torna ainda mais difícil determinar se a solicitação é legítima ou mal-intencionada.

- Inundações TCP fora do estado (SYN, SYN-ACK, ACK, etc.). Esses tipos de ataques são normalmente gerados a partir de hosts comprometidos (também conhecidos como bots) e podem causar sérios impactos em serviços de rede legítimos que monitoram e gerenciam conexões com estado. Os invasores aproveitam a capacidade de gerar o que parecem ser tentativas legítimas de iniciar uma conexão TCP, mas fazem isso com altas taxas de solicitações de conexão e de pontos de extremidade que não iniciaram a solicitação, conhecidos como pacotes falsificados. As inundações de SYN representam consistentemente de 15% a 25% de todos os ataques de DDoS mitigados pela Akamai.

- Ataques de amplificação de reflexão. Nestes ataques, os hackers utilizam um endereço IP falsificado ou forjado para enviar consultas ou solicitações de pacotes a determinados tipos de servidores que, ao responder, enviam pacotes de resposta que contêm muito mais dados do que a solicitação inicial. Como o invasor usou o endereço IP do servidor que deseja atingir, o serviço consultado responde ao alvo e não às máquinas do invasor, inundando-o com enormes quantidades de pacotes, cada um contendo uma grande quantidade de dados. Dessa forma, os invasores podem usar uma pequena quantidade de esforço e recursos para montar um grande ataque volumétrico. Esses tipos de ataques representam de 40% a 50% de todos os ataques volumétricos.

Quais são os perigos de um ataque volumétrico?

O impacto inicial de um ataque volumétrico é criar congestionamento que degrada o desempenho das conexões de rede com a Internet, servidores e protocolos, podendo causar interrupções. No entanto, os invasores também podem usar ataques volumétricos como cobertura para explorações mais sofisticadas, que chamamos de ataques de “cortina de fumaça”. À medida que as equipes de segurança trabalham diligentemente para mitigar o ataque volumétrico, os invasores podem lançar ataques adicionais (multivetoriais) que permitem a eles infiltrar sorrateiramente as defesas da rede para roubar dados, transferir fundos, acessar contas de alto valor ou causar exploração adicional.

Como um ataque volumétrico pode ser mitigado?

Uma abordagem de segurança em várias camadas é a melhor maneira de mitigar ataques de DDoS volumétricos. As ações que as equipes de segurança podem realizar incluem:

- Análise de telemetria de fluxo. O uso da análise de telemetria de fluxo juntamente com a análise comportamental pode ajudar as equipes de segurança a detectar anomalias no tráfego de rede que possam sinalizar um ataque de DDoS. Quando as equipes de segurança têm um entendimento claro de como é o tráfego normal, fica mais fácil identificar comportamentos potencialmente suspeitos.

- Web Application Firewall (WAF). Um Web Application Firewall pode filtrar, monitorar e bloquear tráfego mal-intencionado que pode fazer parte de um ataque de DDoS volumétrico.

- Limitação da taxa. Limitar o número de solicitações que um servidor pode aceitar durante um determinado período pode ajudar a evitar que ele seja sobrecarregado por um bombardeio de solicitações.

- Serviços de mitigação de DDoS. Uma das melhores maneiras de mitigar e prevenir ataques de DDoS é usar os serviços de mitigação de DDoS de um grande provedor de cibersegurança. Um serviço de proteção de DDoS detecta e bloqueia ataques de DDoS o mais rápido possível, filtrando o tráfego mal-intencionado e evitando que ele atinja o ativo de destino pretendido. O tráfego do ataque pode ser bloqueado por um serviço de depuração de DDoS, um serviço de DNS em nuvem ou um serviço de proteção da Web baseado em CDN.

- Modelo de segurança positiva. A criação de mitigações proativas é uma grande chave para o sucesso ao mitigar ataques de DDoS volumétricos. A Akamai bloqueia de 65% a 80% dos ataques de DDoS volumétricos em zero segundo com 100% de consistência de mitigação. A definição de perfis da mistura de tráfego da Internet e a permissão apenas de fontes confiáveis e protocolos permitidos são a base principal da segurança positiva para serviços de rede. Os firewalls de rede em nuvem escaláveis são um mecanismo para configurar mitigações proativas.

Perguntas frequentes (FAQ)

Os primeiros sinais incluem uma queda significativa em todos os serviços de rede, redução do desempenho do website ou problemas de acessibilidade. Monitorar o tráfego e a atividade de rede pode ajudar a detectar um ataque.

Sim. Os ataques volumétricos priorizam sobrecarregar uma rede com tráfego, enquanto outros ataques de DDoS podem explorar vulnerabilidades no sistema do alvo.

Os alvos comuns incluem sistemas e redes de roteamento de Internet que gerenciam conexões com estado. Setores de alto perfil, como websites de comércio eletrônico, plataformas de jogos online e websites governamentais, geralmente enfrentam ataques de DDoS e também correm risco de ataques volumétricos.

Os danos podem ser extensos, levando a perdas financeiras, danos à reputação e até consequências jurídicas em alguns casos.

A prevenção envolve uma combinação de medidas de segurança, incluindo depuração robusta de redes em nuvem, firewalls escaláveis, sistemas de detecção de intrusões e práticas de codificação seguras.

Saiba mais sobre os ataques de DDoS

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai pela confiabilidade, escala e experiência líderes do setor que impulsionam a expansão de seus negócios com segurança.