Bien qu'il soit possible de mettre en place certaines mesures de protection, il est recommandé de demander une assistance professionnelle, car les attaquants deviennent de plus en plus sophistiqués. Disposer d'une capacité réseau suffisante pour encaisser des attaques volumétriques tout en assurant les services légitimes est la clé du succès pour bloquer ce type d'événements.

Une attaque volumétrique est généralement attribuée à une attaque par déni de service distribué (DDoS) conçue pour surcharger la capacité d'un serveur ou d'un réseau et le faire ralentir ou planter. Les attaques volumétriques envoient d'énormes quantités de trafic vers un serveur ciblé, provoquant une congestion du réseau, une perte de paquets et des interruptions de service. Ces attaques sont généralement mesurées en bits par seconde (bit/s), paquets par seconde (pps) ou connexions par seconde (cps). Les attaques volumétriques affectent généralement les couches 3 et 4 du modèle OSI (Open Systems Interconnection), qui est la référence pour définir la façon dont les services technologiques communiquent. En raison du volume élevé du trafic, le serveur, le terminal réseau ou son système de sécurité ont tendance à avoir des difficultés à distinguer les requêtes légitimes du trafic malveillant. Lorsque le serveur tente de gérer chaque requête dans le trafic entrant et d'y répondre, les ressources telles que la bande passante, la puissance de traitement et la mémoire s'épuisent. La machine finit par ralentir ou planter, refusant le service aux utilisateurs légitimes. Les cyberattaques volumétriques représenteraient plus de 75 % des attaques DDoS.

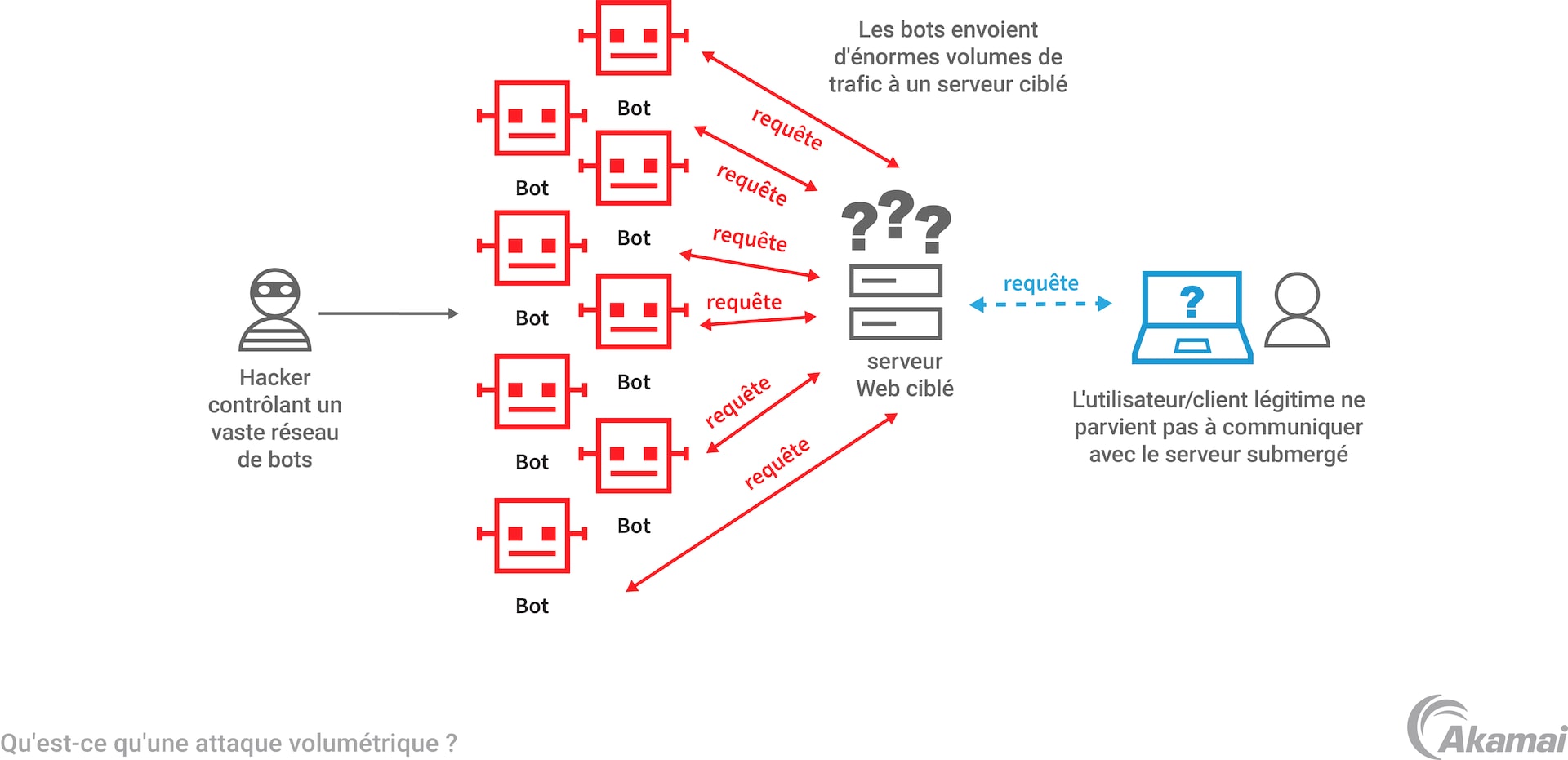

Comment se déroule une attaque DDoS volumétrique ?

Les attaques volumétriques sont généralement menées par des attaquants qui contrôlent un vaste réseau de bots, connu sous le nom de botnet,mais peuvent également exploiter des protocoles de réflexion amplifiés et exposés sur Internet. Les botnets sont des ordinateurs, des terminaux IoT et autres machines ayant été infectés subrepticement par des logiciels malveillants permettant aux attaquants de les contrôler à distance. En envoyant des commandes à des milliers ou à des millions de terminaux compromis, les attaquants peuvent les forcer à diriger simultanément les requêtes et le trafic vers un serveur ciblé.

Quels sont les différents types d'attaques volumétriques ?

Plusieurs types d'attaques DDoS utilisent le volume. En voici quelques exemples :

- ICMP Floods. Les attaques ICMP (Protocole de messages de contrôle Internet) Flood submergent un serveur ou un terminal réseau à l'aide de pings ICMP, ou de paquets de demandes-écho, conçus pour tester l'intégrité et la connectivité du terminal. Lorsqu'un terminal ciblé est inondé d'un flot de requêtes ping, il épuise sa capacité de réponse et devient indisponible pour le trafic légitime.

- Attaque par réflexion DNS Flood. Cette attaque exploite le DNS (système de noms de domaine) et est générée à partir de ce que l'on appelle des résolveurs DNS ouverts. Ces attaques peuvent cibler n'importe quel service connecté à Internet, y compris les sites Web, les systèmes DNS de référence ou tout autre point de terminaison routable. La réflexion DNS représente généralement 15 à 25 % de tous les vecteurs d'attaque DDoS surveillés par Akamai.

- UDP floods. Une attaque UDP (User Datagram Protocol) Flood dirige de grandes quantités de trafic UDP à partir d'adresses IP usurpées vers des ports aléatoires sur un système ciblé. Lorsque le terminal ciblé tente de vérifier le port spécifié dans chaque paquet entrant, sa bande passante et sa capacité sont saturées, ce qui les rend inaccessibles au trafic normal et aux utilisateurs légitimes. Ces attaques incluent également des paquets UDP fragmentés, ce qui fait qu’il est encore plus difficile de déterminer si la requête est légitime ou malveillante.

- Flood TCP hors état (SYN, SYN-ACK, ACK, etc.). Ces types d'attaques sont habituellement générés par des hôtes compromis (c'est-à-dire des bots) et peuvent avoir un impact sérieux sur les services réseau légitimes qui surveillent et gèrent les connexions à état. Les attaquants profitent de la capacité à générer ce qui ressemble à des tentatives légitimes pour initier une connexion TCP, mais ils le font avec des taux élevés de demandes de connexion, et à partir de terminaux qui n'ont pas initié la demande, connus sous le nom de paquets usurpés. Les attaques SYN Flood représentent 15 à 25 % de toutes les attaques DDoS atténuées par Akamai.

- Attaques par réflexion/amplification. Dans ces attaques, les pirates informatiques utilisent une adresse IP usurpée ou falsifiée pour envoyer des requêtes de paquets ou des requêtes à certains types de serveurs qui, lorsqu'ils répondent, envoient des paquets de réponse contenant beaucoup plus de données que la requête initiale. L'attaquant a utilisé l'adresse IP du serveur qu'il souhaite cibler ; le service interrogé répond donc à la cible plutôt qu'aux machines de l'attaquant, l'inondant de quantités massives de paquets contenant chacun une importante quantité de données. Ainsi, les attaquants peuvent monter une attaque volumétrique de grande envergure en utilisant peu d'efforts et de ressources. Ces types d'attaques représentent 40 à 50 % de toutes les attaques volumétriques.

Quels sont les dangers d'une attaque volumétrique ?

L'impact initial d'une attaque volumétrique est la création d'une congestion qui dégrade les performances des connexions réseau à Internet, aux serveurs et aux protocoles, ce qui peut provoquer des pannes. Cependant, les attaquants peuvent également utiliser des attaques volumétriques comme couverture pour des exploitations plus sophistiquées, que nous appelons des attaques par « écran de fumée ». Alors que les équipes de sécurité travaillent avec diligence pour atténuer l'attaque volumétrique, les attaquants peuvent lancer des attaques supplémentaires (multivectorielles) qui leur permettent de pénétrer subrepticement les défenses du réseau pour voler des données, transférer des fonds, accéder à des comptes de grande valeur ou provoquer une exploitation plus poussée.

Comment atténuer une attaque volumétrique ?

Une approche multicouche en matière de sécurité est le meilleur moyen d'atténuer les attaques DDoS volumétriques. Les mesures que les équipes de sécurité peuvent prendre comprennent :

- L'analyse de télémétrie des flux. L'utilisation de l'analyse de télémétrie de flux associée à l'analyse comportementale peut aider les équipes de sécurité à détecter les anomalies dans le trafic réseau susceptibles de signaler une attaque DDoS. Lorsque les équipes de sécurité comprennent bien à quoi ressemble le trafic normal, il devient plus facile d'identifier les comportements potentiellement suspects.

- Un pare-feu d'applications Web (WAF). Un web application firewall peut filtrer, surveiller et bloquer le trafic malveillant pouvant faire partie d'une attaque DDoS volumétrique.

- La limitation du débit. Limiter le nombre de requêtes qu'un serveur peut accepter sur une certaine période peut aider à éviter qu'il ne soit submergé par un déluge de requêtes.

- Les services de lutte contre les attaques DDoS. L'un des meilleurs moyens d'atténuer et de prévenir les attaques DDoS est d'utiliser les services de protection DDoS d'un grand fournisseur de cybersécurité. Un service de protection contre les attaques DDoS détectera et bloquera les attaques DDoS aussi rapidement que possible, filtrant le trafic malveillant et l'empêchant d'atteindre l'actif ciblé. Le trafic d'attaque peut être bloqué par un service de nettoyage DDoS, un service DNS basé sur le cloud ou un service de protection Web reposant sur un réseau de diffusion de contenu (CDN).

- Modèle de sécurité positive. La création d'atténuations proactives est un élément clé de la réussite en matière d'atténuation des attaques DDoS volumétriques. Akamai bloque 65 % à 80 % des attaques DDoS volumétriques instantanément avec 100 % de cohérence de l'atténuation. Établir le profil de la répartition du trafic Internet et autoriser uniquement les sources fiables et les protocoles autorisés est la clé de voûte d'une sécurité positive pour les services réseau. Les pare-feux de réseau cloud évolutifs sont un mécanisme permettant de configurer des mesures d'atténuation proactives.

Foire aux questions (FAQ)

Les premiers signes incluent une chute significative de tous les services réseau, une baisse des performances du site Web ou des problèmes d'accessibilité. La surveillance de votre trafic et de l'activité du réseau peut vous aider à détecter une attaque.

Oui. Les attaques volumétriques visent à submerger un réseau en l'inondant de trafic, tandis que d'autres attaques DDoS peuvent exploiter des vulnérabilités dans le système de la cible.

Les cibles courantes incluent les réseaux de routage Internet et les systèmes qui gèrent les connexions à état. Les secteurs de premier plan comme les sites Web d'e-commerce, les plateformes de jeux en ligne et les sites Web gouvernementaux subissent fréquemment des attaques DDoS et sont également exposés aux attaques volumétriques.

Les dégâts peuvent être considérables, entraînant des pertes financières, des atteintes à la réputation et même des conséquences juridiques, dans certains cas.

Leur prévention implique une combinaison de mesures de sécurité, notamment un nettoyage robuste du réseau cloud, des pare-feux évolutifs, des systèmes de détection des intrusions et des pratiques de codage sécurisées.

En savoir plus sur les attaques DDoS

- Qu'est-ce que la protection DoS ?

- Qu'est-ce qu'une attaque ICMP flood ?

- Qu'est-ce qu'une attaque DDoS Memcached ?

- Que sont les attaques DDoS SYN Flood ?

- Qu'est-ce qu'une attaque DDoS Slowloris ?

- Qu'est-ce qu'une attaque DDoS UDP Flood ?

- Qu'est-ce qu'une attaque DDoS au niveau de la couche applicative ?

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.