虽然可以采取一些防护措施,但考虑到攻击者越来越狡诈,我们仍然建议您寻求专业协助。阻止此类事件的关键在于具备充足的网络容量,从而在承受容量耗尽攻击流量的同时满足合法服务的需求。

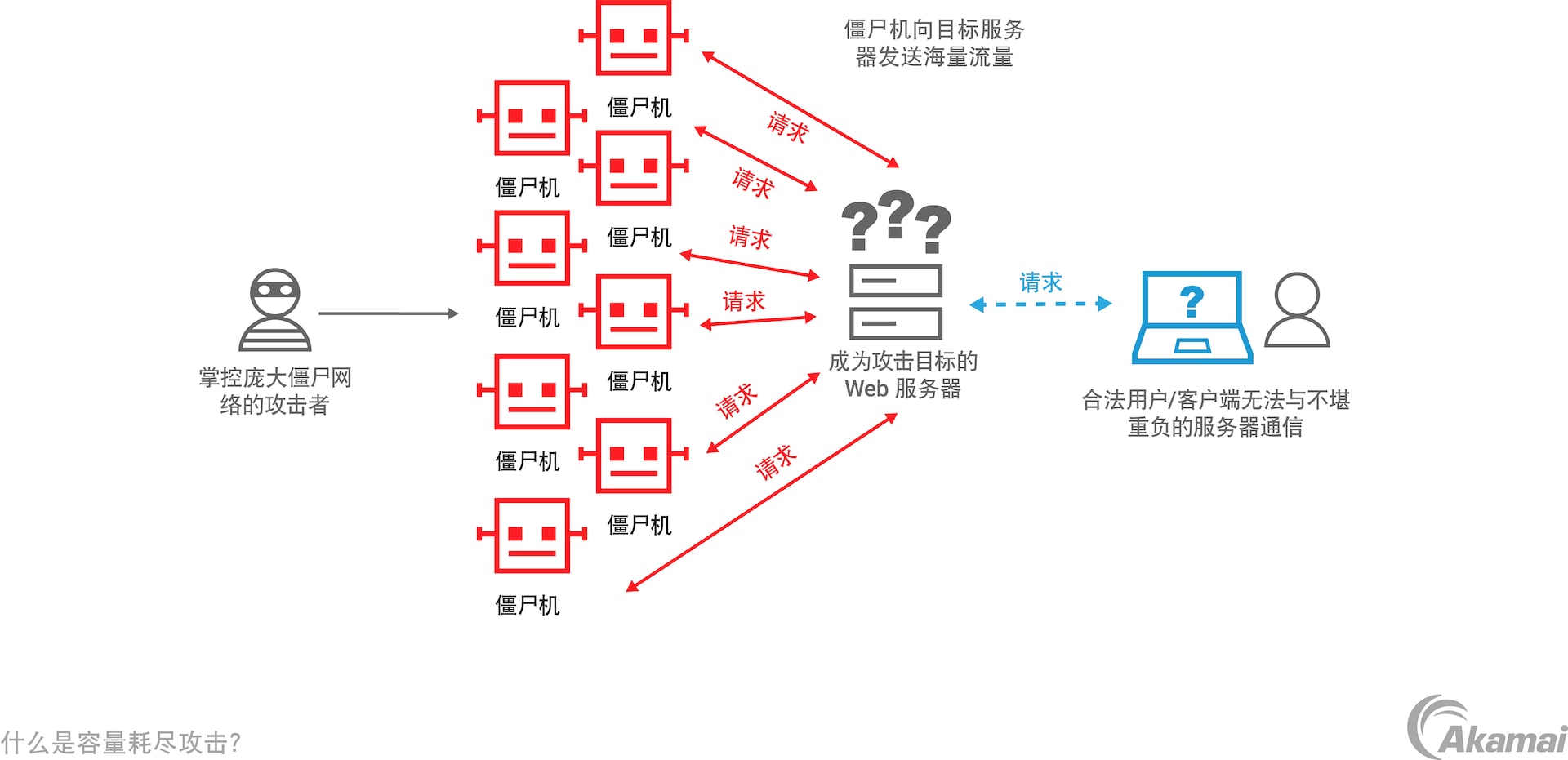

容量耗尽攻击通常归于 分布式拒绝服务 (DDoS) 攻击 ,其目的是耗尽服务器或网络的容量,导致服务器或网络速度缓慢或中断。容量耗尽攻击向目标服务器发送海量流量,造成网络拥塞、丢包和服务中断。这些攻击的速率通常以每秒比特数 (bps)、每秒数据包数 (pps) 或每秒连接数 (cps) 为单位衡量。容量耗尽攻击通常会影响 OSI(开放系统互联)模型的第 3 层和第 4 层,此模型是定义技术服务通信方式的黄金标准。海量流量往往导致服务器、网络设备或其安全防御机制难以区分合法请求和恶意流量。服务器会尝试管理和响应传入流量中的每个请求,造成带宽、处理能力和内存等资源耗尽。最终结果是设备运行缓慢或崩溃,拒绝为合法用户提供服务。 据信 DDoS 攻击中有超过 75% 的部分都属于容量耗尽网络攻击。

容量耗尽型 DDoS 攻击的工作原理是什么?

发起容量耗尽攻击的攻击者通常操控着由众多“僵尸机”构成的庞大网络,这种网络叫做 僵尸网络,但攻击者还可能利用在互联网上起到放大和暴露作用的反射协议。僵尸网络包含在设备用户不知情的情况下被恶意软件感染的计算机、物联网设备和其他设备,攻击者利用这些恶意软件来远程操控被感染的设备。攻击者向数千台乃至数百万台遭入侵的设备发出命令,从而强制它们同时向一台目标服务器发送请求和流量。

容量耗尽攻击有哪些不同的类型?

有数种不同类型的 DDoS 攻击都依靠请求量来发挥作用。其中包含:

- ICMP 泛洪攻击。 ICMP(互联网控制消息协议) 泛洪攻击通过 ICMP ping 或 echo-request 数据包(原本的用途是测试设备的运行状况和连接状况)导致服务器或网络设备不堪重负。在目标设备被大量 ping 请求所淹没时,它会为响应请求而耗尽容量,因此无法为合法流量提供服务。

- DNS 反射泛洪攻击。 这种攻击利用域名系统 (DNS),通过所谓的“开放 DNS 解析器”产生攻击流量。任何面向互联网的服务都有可能成为这些攻击的目标,包括网站、DNS 权威系统以及其他任何可路由的端点。在 Akamai 监控的所有 DDoS 攻击媒介中,DNS 反射通常占到 15%–25% 的比例。

- UDP 泛洪攻击。在 UDP(用户数据报协议) 泛洪攻击中,攻击者使用伪装的 IP 地址向目标系统的随机端口发送大量 UDP 流量。目标设备会尝试检查各传入数据包中指定的端口,而这会造成其带宽和容量不堪重负,无法为正常流量和合法用户提供服务。这些攻击还包括碎片化的 UDP 数据包,这进一步加大了分辨合法请求与恶意请求的难度。

- TCP Out-of-State 泛洪攻击 (SYN、SYN-ACK、ACK 等)。这些类型的攻击通常由遭入侵的主机(即僵尸机)产生,可对监控和管理有状态连接的合法网络服务造成严重影响。攻击者可生成看似合法的 TCP 连接发起尝试,他们利用这一能力以极高的速度发出连接请求,并将这些请求伪装成来自其他端点(即“欺骗性数据包”),以达到发动此类攻击的目的。在 Akamai 抵御的所有 DDoS 攻击中,SYN 泛洪攻击所占比例稳定保持在 15%-25% 之间。

- 反射放大攻击。 在此类攻击中,黑客利用欺骗性或伪造的 IP 地址,向某些类型的服务器发送数据包请求或查询,目标服务器是在响应时会发送响应数据包且其中所含数据远超过初始请求数据的服务器。由于攻击者使用预期目标服务器的 IP 地址,所查询的服务会对目标(而非攻击者的机器)做出响应,通过各自包含大量数据的海量数据包造成目标不堪重负。通过这种方式,攻击者即可在工作量和资源用量都很小的情况下发动大规模容量耗尽攻击。在所有容量耗尽攻击中,此类攻击占到 40%-50% 的比例。

容量耗尽攻击会造成哪些危险?

容量耗尽攻击的初始影响是引发网络拥塞,导致互联网、服务器和协议的网络连接性能下降,还有可能造成中断。但攻击者还有可能利用容量耗尽攻击为更复杂的漏洞利用攻击打掩护,我们称之为“烟幕”攻击。在安全团队全力抵御容量耗尽攻击时,攻击者可能趁机发动额外的攻击(多媒介),以暗中渗透网络防御系统,借此窃取数据、转移资金、访问高价值帐户或进行进一步的漏洞利用。

如何抵御容量耗尽攻击?

多层安全方法是抵御容量耗尽型 DDoS 攻击的最佳方式。安全团队可以采取的举措包括:

- 流量遥测分析。 流量遥测分析与行为分析相结合,可以帮助安全团队检测网络流量中可能指向 DDoS 攻击的异常情况。在安全团队首先建立对正常流量的清晰认知之后,就能更轻松地识别可能存在可疑之处的行为。

- Web 应用程序防火墙 (WAF)。 通过 Web 应用程序防火墙 ,可以过滤、监控和拦截可能属于容量耗尽型 DDoS 攻击一环的恶意流量。

- 速率限制。 限制服务器在特定时间段内可接受的请求数量,这有助于防止服务器被大量请求所淹没。

- DDoS 抵御服务。 抵御和防范 DDoS 攻击的最佳方法之一是使用大型 网络安全提供商的提供 DDoS 抵御服务。DDoS 防护服务能尽快检测和阻止 DDoS 攻击,过滤掉恶意流量,防止其到达作为预期攻击目标的资产。攻击流量可能会被 DDoS 净化服务、基于云的 DNS 服务或基于 CDN 的 Web 保护服务所拦截。

- 主动安全模型。在抵御容量耗尽型 DDoS 攻击时,制定主动抵御方案是成功的一大关键。Akamai 可在零秒内阻止 65%-80% 的容量耗尽型 DDoS 攻击,实现 100% 的抵御一致性。对互联网流量组合进行分析,只允许可信来源和获准的协议,这是主动网络服务安全的核心基础。可扩展的云网络防火墙是配置主动抵御措施的一种机制。

常见问题

初期信号包括所有网络服务大幅度下降、网站性能降低或可访问性问题。监控流量和网络活动有助于检测攻击。

是的。容量耗尽攻击侧重于通过流量造成网络不堪重负,而其他 DDoS 攻击则可能利用目标系统的漏洞。

常见目标包括管理有状态连接的互联网路由网络和系统。电子商务网站、在线游戏平台和政府网站等高曝光度行业通常会成为 DDoS 攻击的目标,也存在遭遇容量耗尽攻击的风险。

破坏可能相当广泛,不但会造成财务、信誉方面的损失,有时甚至会导致法律后果。

防范举措涉及结合实施多种安全措施,包括可靠的云网络净化、可扩展的防火墙、入侵检测系统和安全的编码实践。

了解更多关于 DDoS 攻击的信息

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。