Es ist zwar möglich, einige Schutzmaßnahmen zu ergreifen, aber es ist ratsam, professionelle Hilfe zu suchen, da die Angreifer immer raffinierter werden. Eine Netzwerkkapazität, die ausreicht, um mit volumetrischen Angriffe fertigzuwerden und gleichzeitig die legitimen Services aufrechtzuerhalten, ist der Schlüssel zur erfolgreichen Abwehr von Vorfällen dieser Art.

Ein volumetrischer Angriff wird typischerweise einem DDoS-Angriff (Distributed Denial of Service) zugeordnet, der darauf ausgelegt ist, die Kapazität eines Servers oder Netzwerks zu überlasten und so zu einer Verlangsamung oder einem Ausfall zu führen. Bei einem volumetrischen Angriff wird eine enorme Menge an Traffic an einen Zielserver gesendet, was zu Netzwerküberlastung, Paketverlust und Serviceunterbrechungen führt. Diese Angriffe werden in der Regel in Bits pro Sekunde (bps), Pakete pro Sekunde (pps) oder Verbindungen pro Sekunde (cps) gemessen. Für gewöhnlich richten sich volumetrische Angriffe auf Layer 3 und 4 des OSI-Modells (Open Systems Interconnection), welches der Goldstandard für die Definition der Kommunikation der Technologieservices ist. Das hohe Trafficvolumen erschwert es dem Server, dem Netzwerkgerät oder seinen Abwehrmechanismen, legitime Anfragen von schädlichem Traffic zu unterscheiden. Während der Server versucht, jede im eingehenden Traffic enthaltene Anfrage zu verwalten und zu beantworten, gehen Ressourcen wie Bandbreite, Verarbeitungsleistung und Arbeitsspeicher zur Neige. Das Gerät wird langsamer oder stürzt schließlich ganz ab, wodurch legitime Nutzer keinen Zugriff mehr auf den Service haben. Volumetrische Cyberangriffe machen Schätzungen zufolge mehr als 75 % aller DDoS-Angriffe aus.

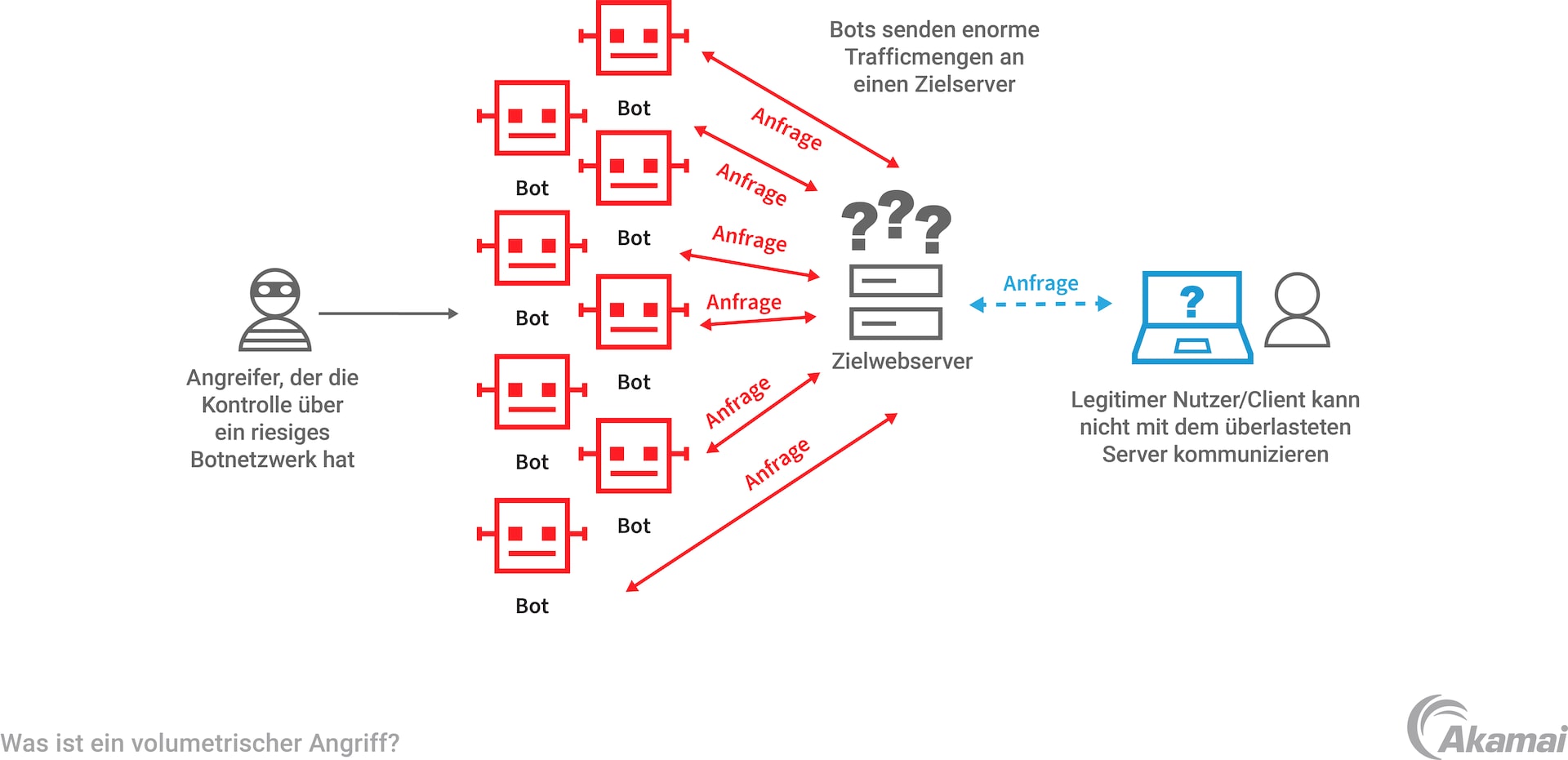

Wie funktioniert ein volumetrischer DDoS-Angriff?

Volumetrische Angriffe werden in der Regel von Angreifern durchgeführt, die die Kontrolle über ein riesiges Netzwerk von Bots haben, das als Botnetbezeichnet wird. Sie können aber auch Reflection-Protokolle nutzen, die über das Internet verstärkt und zugänglich gemacht werden. Botnets bestehen aus Computern, IoT-Geräten und anderen Geräten, die heimlich mit Malware infiziert wurden, wodurch sie von Angreifern ferngesteuert werden können. Mit ihren Befehlen können Angreifer Tausende oder Millionen kompromittierter Geräte dazu zwingen, zeitgleich Anfragen und Traffic an einen Zielserver zu senden.

Welche Arten von volumetrischen Angriffen gibt es?

Es gibt verschiedene Arten von volumenbasierten DDoS-Angriffen. Dazu gehören:

- ICMP-Floods. ICMP-Flood-Angriffe (Internet Control Message Protocol) überlasten einen Server oder ein Netzwerkgerät mit ICMP-Pings oder Echo-Anfrage-Paketen, die entwickelt wurden, um den Zustand und die Konnektivität des Geräts zu testen. Wenn ein Zielgerät mit Ping-Anfragen überflutet wird, wird seine Reaktionsfähigkeit überlastet und das Gerät ist für legitimen Traffic nicht mehr verfügbar.

- DNS-Reflection-Floods. Dieser Angriff geht von sogenannten offenen DNS-Resolvern aus und macht sich das Domain Name System (DNS) zunutze. Die Angriffe können auf jeden internetbasierten Service abzielen, einschließlich Websites, autoritative DNS-Systeme oder andere routbare Endpunkte. DNS-Reflection macht in der Regel 15 % bis 25 % aller von Akamai beobachteten DDoS-Angriffsvektoren aus.

- UDP-Floods. Bei einer UDP-Flood (User Datagram Protocol) werden große Mengen von UDP-Traffic von gefälschten IP-Adressen aus an zufällig ausgewählte Ports in einem Zielsystem gesendet. Beim Versuch des Zielgeräts, den in jedem eingehenden Paket angegebenen Port zu überprüfen, werden Bandbreite und Kapazität überfordert, sodass es für normalen Traffic und legitime Nutzer nicht mehr verfügbar ist. Diese Angriffe umfassen auch fragmentierte UDP-Pakete, was die Unterscheidung zwischen legitimen und schädlichen Anfragen noch schwieriger macht.

- Zustandslose TCP-Floods (SYN, SYN-ACK, ACK usw.). Diese Arten von Angriffen werden normalerweise von kompromittierten Hosts (Bots) generiert und können legitime Netzwerkservices, die zustandsabhängige Verbindungen überwachen und verwalten, massiv beeinträchtigen. Angreifer machen sich dabei die Möglichkeit zunutze, scheinbar legitime Versuche zum Herstellen einer TCP-Verbindung zu generieren. Dabei nutzen sie hohe Anfrageraten und Endpunkte, die die Anfrage nicht ausgelöst haben, auch als gefälschte Pakete bekannt. SYN-Floods machten zuverlässig 15 % bis 25 % aller von Akamai abgewehrten DDoS-Angriffe aus.

- Reflection-Verstärkungsangriffe. Bei diesen Angriffen verwenden Hacker eine gefälschte oder kompromittierte IP-Adresse, um Paketanfragen oder -abfragen an bestimmte Arten von Servern zu senden, die als Reaktion Antwortpakete senden, die weit mehr Daten enthalten als die ursprüngliche Anfrage. Dabei hat der Angreifer die IP-Adresse des Zielservers angegeben, daher sendet der angefragte Service seine Antwort an das Ziel und nicht etwa an die Geräte des Angreifers. Das Ziel wird so von einer riesigen Zahl an Paketen überschwemmt, die jeweils eine große Menge an Daten enthalten. Auf diese Weise können Angreifer mit wenig Aufwand und Ressourcen einen umfangreichen volumetrischen Angriff durchführen. Diese Arten von Angriffen machen 40 % bis 50 % aller volumetrischen Angriffe aus.

Welche Gefahren gehen von volumetrischen Angriffen aus?

Zunächst wirkt sich ein volumetrischer Angriff dahingehend aus, dass Überlastungen erzeugt werden, die die Performance von Netzwerkverbindungen zum Internet, zu Servern und zu Protokollen beeinträchtigen und möglicherweise Ausfälle verursachen. Angreifer können volumetrische Angriffe jedoch auch als Deckung für ausgefeiltere Exploits nutzen. Dies wird als „Smoke Screen“-Angriff bezeichnet. Während die Sicherheitsteams auf Hochtouren daran arbeiten, den volumetrischen Angriff abzuwehren, können Angreifer zusätzliche (Multi-Vektor-)Angriffe starten, die es ihnen ermöglichen, heimlich die Netzwerkverteidigung zu umgehen, um Daten zu stehlen, Geld zu überweisen, sich Zugriff zu wertvollen Konten zu verschaffen oder weiteren Missbrauch zu ermöglichen.

Wie können volumetrische Angriffe abgewehrt werden?

Ein mehrschichtiger Sicherheitsansatz ist die beste Methode, um volumetrische DDoS-Angriffe zu verhindern. Zu den möglichen Maßnahmen für Sicherheitsteams gehören:

- Flow-Telemetrie-Analyse. Die Kombination von Flow-Telemetrie-Analysen und Verhaltensanalysen ermöglicht es Sicherheitsteams, Anomalien im Netzwerktraffic zu erkennen, die auf einen DDoS-Angriff hinweisen können. Wenn sich die Sicherheitsteams zunächst ein klares Bild davon verschaffen, wie normaler Traffic aussieht, wird es einfacher, potenziell verdächtiges Verhalten zu erkennen.

- Web Application Firewall (WAF). Eine Web Application Firewall kann schädlichen Traffic herausfiltern, überwachen und blockieren, der Teil eines volumetrischen DDoS-Angriffs sein könnte.

- Ratenbeschränkung. Wenn Sie die Anzahl der Anfragen einschränken, die ein Server innerhalb eines bestimmten Zeitraums entgegennehmen kann, können Sie verhindern, dass er von einer Flut von Anfragen überschwemmt wird.

- DDoS-Abwehrservices. Eine der effektivsten Möglichkeiten, DDoS-Angriffe abzuwehren und zu verhindern, besteht darin, die DDoS-Abwehrservices eines großen Anbieters für Cybersicherheit zu nutzen. Ein DDoS-Schutzservice erkennt und blockiert DDoS-Angriffe so schnell wie möglich, filtert schädlichen Traffic heraus und verhindert, dass er sein Ziel erreicht. Der Angriffstraffic kann durch einen DDoS-Scrubbing-Service, einen cloudbasierten DNS-Service oder einen CDN-basierten Web-Schutzservice blockiert werden.

- Positives Sicherheitsmodell. Der Aufbau proaktiver Abwehrmaßnahmen ist ein wichtiger Erfolgsfaktor bei der Verteidigung gegen volumetrische DDoS-Angriffe. Akamai blockiert 65 % bis 80 % aller volumetrischen DDoS-Angriffe in null Sekunden mit 100 % konsistenter Abwehr. Ein Profil des Internettraffics zu erstellen und nur vertrauenswürdige Quellen und zulässige Protokolle zuzulassen, gehören zu den Grundlagen eines positiven Sicherheitsmodells für Netzwerkservices. Skalierbare Cloudnetzwerk-Firewalls sind ein Mechanismus zur Konfiguration proaktiver Sicherheitsvorkehrungen.

Häufig gestellte Fragen (FAQ)

Zu den frühen Warnzeichen zählen ein deutlicher Rückgang aller Netzwerkservices, verringerte Website-Performance oder Zugangsprobleme. Die Überwachung Ihres Traffics und Ihrer Netzwerkaktivität sorgt für zuverlässige Angriffserkennung.

Ja. Volumetrische Angriffe konzentrieren sich darauf, ein Netzwerk mit Traffic zu überlasten, während andere DDoS-Angriffe darauf ausgerichtet sein können, Schwachstellen im Zielsystem ausnutzen.

Häufige Ziele sind Internet-Routing-Netzwerke und Systeme zur Verwaltung zustandsabhängiger Verbindungen. Auch Branchen wie E-Commerce-Websites, Online-Gaming-Plattformen und Regierungswebsites sind häufig DDoS-Angriffen ausgesetzt und werden zudem von volumetrischen Angriffen bedroht.

Der Schaden kann beträchtlich sein, was zu finanziellen Verlusten, Reputationsschäden und in einigen Fällen sogar zu rechtlichen Konsequenzen führen kann.

Zur effektiven Prävention gehört eine Kombination unterschiedlicher Sicherheitsmaßnahmen, darunter zuverlässiges Cloudnetzwerk-Scrubbing, skalierbare Firewalls, Angriffserkennungssysteme und sichere Codierungsverfahren.

Weitere Informationen über DDoS-Angriffe

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.