Die Häufigkeit variiert, doch angesichts der zunehmenden Komplexität von Cyberbedrohungen müssen Unternehmen wachsam bleiben und zuverlässige Sicherheitsmaßnahmen implementieren.

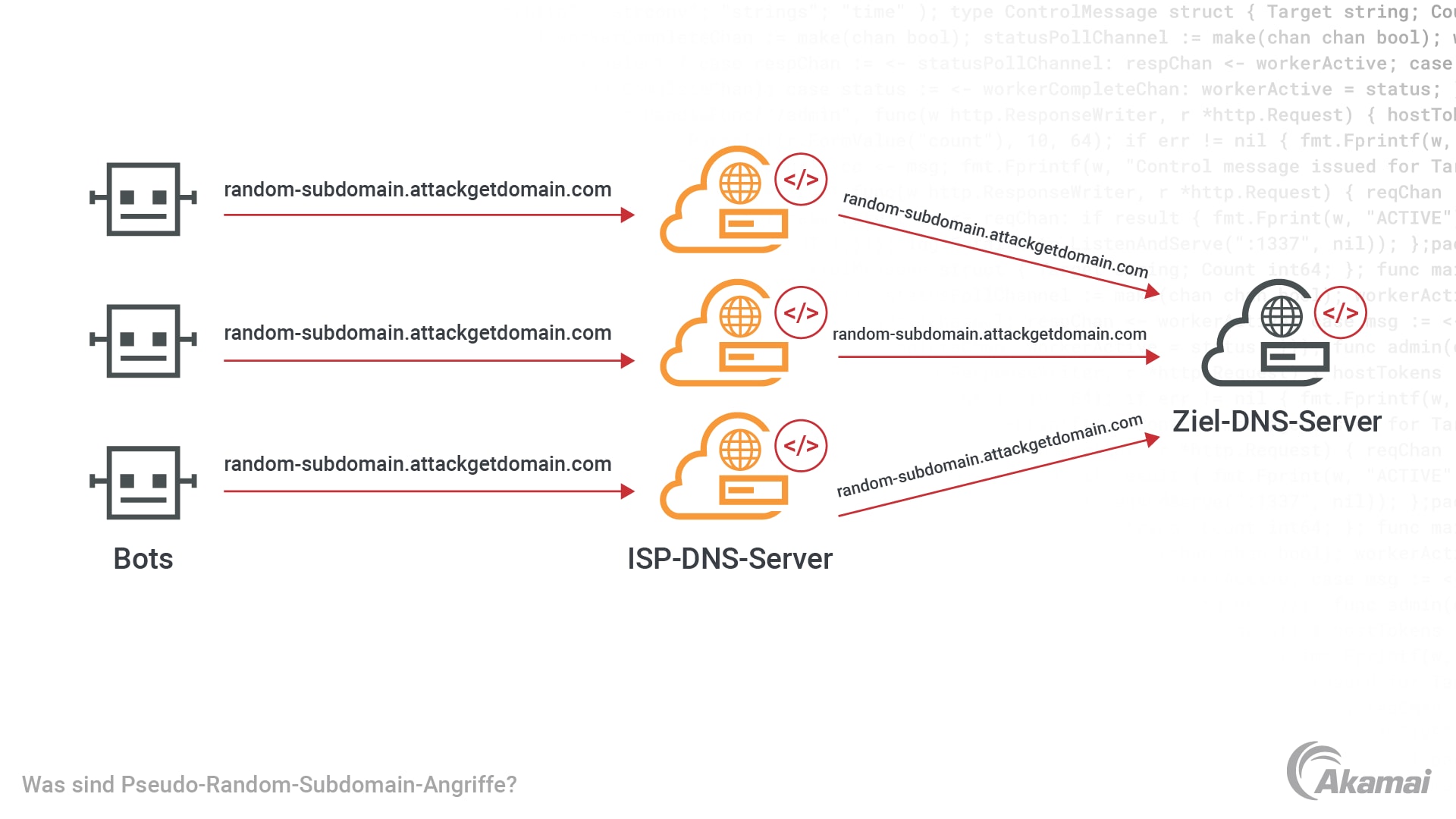

Ein PRSD-Angriff (Pseudo-Random Subdomain), auch bekannt als Random-Subdomain-Angriff oder Water-Torture-Angriff, ist eine Form von DDoS- Angriff (Distributed Denial of Service). PRSD-Angriffe richten sich gegen eine bestimmte Webdomain. Sie überschwemmen die DNS-Nameserver (Domain Name System) mit Tausenden von scheinbar legitimen, schädlichen DNS-Anfragen. Dadurch werden sowohl rekursive DNS-Server als auch autoritative DNS-Nameserver und ihre Infrastrukturumgebung mit Anfragen überlastet, arbeiten dadurch langsamer oder stürzen ab. Die Server können dann nicht mehr auf legitimen Traffic reagieren und die Domain kann nicht mehr erreicht werden. PRSD-Angriffe sind äußerst effektiv, da sie DNS-Server nicht einfach mit illegitimen Paketen überschwemmen, sondern DNS-Anfragen für Subdomains senden, die legitim erscheinen und darum schwerer als schädlich zu erkennen sind.

Subdomains spielen eine entscheidende Rolle beim Betrieb einer Website, denn sie fungieren als Präfixe für die Hauptdomains. Ein PRSD-Angriff manipuliert diese Struktur und erzeugt unvorhersehbare Subdomains, um nicht erkannt zu werden.

Was ist DNS?

Das Domain Name System (DNS) ist im Wesentlichen ein Index, der Webdomainnamen wie „example.com“ in IP-Adressen wie „2001:db8:3e8:2a3::b63“ umwandelt. Computer und Geräte verwenden IP-Adressen (Internet Protocol), um über ein Netzwerk wie das Internet mit anderen Maschinen zu kommunizieren. Menschliche Nutzer können sich IP-Adressen schwer merken, denn sie beziehen sich auf den Standort des Service und nicht auf dessen Identität. Das DNS hingegen ermöglicht es Nutzern, mit leicht lesbaren Domainnamen zu arbeiten, die einen Service identifizieren. Die Aufgabe des DNS ist es, schnell die richtige IP-Adresse für jede Domäne, zu der ein Nutzer oder Computer eine Verbindung herstellen möchte, auszugeben.

Funktionsweise von DNS

Das DNS umfasst zwei Arten von Servern, die Anfragen von Geräten und Anwendungen nach IP-Adressen verarbeiten: Autoritative und rekursive Nameserver. Autoritative DNS-Server speichern die offiziellen DNS-Datensätze für jede Domain. Rekursive DNS-Resolver, die sich in der Nähe der Nutzer befinden, tragen dazu bei, die Workload autoritativer Server zu verringern und Datensätze schneller auszugeben, indem sie auf DNS-Anfragen mit verfügbaren Datensätzen reagieren, die in ihrem Cache gespeichert sind.

Während der DNS-Prozess in der Regel nur Bruchteile einer Sekunde dauert, gibt es eine Reihe von Schritten zur Bearbeitung einer DNS-Anfrage. Zum Beispiel:

- Wenn auf einen Link geklickt wird, eine Webdomain in einen Browser eingegeben wird oder eine Anwendung eine Verbindung zu einem anderen Computer herstellt, schickt anfordernde Gerät in der Regel eine DNS-Abfrage an einen rekursiven DNS-Resolver.

- Wenn der DNS-Datensatz im Cache des rekursiven Servers gespeichert ist, sendet dieser sofort die richtige IP-Adresse oder Antwort.

- Wenn kein DNS-Datensatz in seinem DNS-Cache gespeichert ist, leitet der rekursive Server die Anfrage an andere Nameserver und schließlich an einen autoritativen DNS-Server weiter, der die korrekte IP-Adresse ausgibt.

- Der rekursive Server sendet dann die korrekte IP-Adresse an das Gerät des Nutzers, das die Webseite lädt oder eine Verbindung herstellt.

Wie funktioniert ein PRSD-Angriff?

Um einen Pseudo-Random-Subdomain-Angriff auf eine Zieldomain wie beispiel.com auszuführen, verwenden Hacker Algorithmen zur Generierung von Domains oder automatisierte Tools, um eine Liste von Tausenden oder Millionen nicht vorhandener Subdomains (d. h. Namen, für die im DNS keine Antwort verfügbar ist) basierend auf zufälligen Zeichenfolgen (z. B. asdf) zu generieren. Der Einsatz eines Botnets – ein Netzwerk von mit Malware infizierten Computern unter der Kontrolle des Angreifers – initiieren Hacker gleichzeitig DNS-Abfragen für diese nicht vorhandenen Subdomains. Die rekursiven DNS-Server, die die Anfragen empfangen, können diese nicht bearbeiten, da die nicht vorhandene Subdomain nicht in ihrem Cache gespeichert ist. Daher leiten sie die Anfrage an autoritative DNS-Server weiter. Autoritative Nameserver reagieren mit einer NXDOMAIN-Antwort, was bedeutet, dass die Domain nicht gefunden werden kann. Wenn der autoritative Server gleichzeitig von Tausenden oder Millionen Anfragen für nicht vorhandene Subdomains überfordert wird, stürzt er entweder ab oder löst einen Mechanismus zur Geschwindigkeitsbegrenzung aus, der die Performance verlangsamt. Gleichzeitig kann die schädliche Anfrage schnell alle verfügbaren Ressourcen innerhalb der rekursiven DNS-Resolver und der Umgebungsinfrastruktur, die auf Antworten von den autoritativen Nameservern warten, belegen. Das führt dazu, dass legitime Nutzer Fehlermeldungen erhalten.

Wie können Unternehmen PRSD-Angriffe stoppen?

PRSD-Angriffe zählen zu den schwieriger abzuwehrenden DNS-Angriffen, da es sich bei den verwendeten Paketen um korrekt formatierte DNS-Anfragen handelt. Darüber hinaus werden die Abfragen bei diesem DNS-DDoS-Angriff in der Regel von legitimen ISP-Clients ausgegeben, wodurch es schwierig ist, den schädlichen DNS-Traffic mit quellenbasierter Filterung zu blockieren. Um PRSD-Angriffe abzuwehren oder ihre Auswirkungen zu minimieren, können Cybersicherheitsteams verschiedene Best Practices befolgen.

- Abfragekapazität erhöhen. Durch die Bereitstellung von mehr Speicherplatz für vorhandene DNS-Server und das Hinzufügen von DNS-Servern können Resolver höhere Abfragelasten bewältigen und es verhindert, dass ihnen kritische Systemressourcen ausgehen.

- Erlaubte Abfragen maximieren. Wenn die DNS-Konfiguration so optimiert wird, dass die Anzahl der gleichzeitig erlaubten rekursiven Abfragen maximiert wird, können DNS-Server während eines Angriffs weiterhin auf legitime Anfragen reagieren.

- Implementieren von Mustererkennung. Bestimmte Sicherheitslösungen verwenden maschinelles Lernen, um die Muster von Angriffstraffic zu identifizieren und automatisch einen Filter zu erstellen, um den Traffic zu blockieren oder zu verwalten.

- Wählen Sie eine DNS-Plattform auf globaler Ebene. Durch die Zusammenarbeit mit einem DNS-Anbieter, der weltweit viele Points of Presence mit algorithmischen Kontrollen zum Umgang mit PRSD-Traffic bietet, können Unternehmen die Auswirkungen der größten DDoS-Angriffe durch DNS-Floods reduzieren.

Häufig gestellte Fragen (FAQ)

Ja, das ist möglich. Obwohl diese Angriffe sehr komplex sind, können proaktive Überwachung und der Einsatz fortschrittlicher Tools zur Bedrohungserkennung Unternehmen beim Identifizieren von Mustern im Zusammenhang mit PRSD-Angriffen unterstützen.

Keine Branche ist völlig immun. Allerdings sind Sektoren, die sensible Daten verarbeiten, wie Finanzen und Gesundheitswesen, besonders attraktive Ziele für Pseudo-Random-Subdomain-Angriffe.

Ja, auch kleine Unternehmen sind potenzielle Ziele, da Angreifer Schwachstellen häufig unabhängig von der Größe des Unternehmens ausnutzen.

Absolut. KI-gestützte Cybersicherheitslösungen können riesige Datensätze analysieren, Muster identifizieren und schnell auf potenzielle PRSD-Angriffe reagieren.

Im Fall eines Angriffs ist eine schnelle Reaktion – einschließlich der Isolierung betroffener Systeme und der Zusammenarbeit mit Cybersicherheitsexperten – entscheidend, um Schäden zu minimieren.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.