頻度はさまざまですが、サイバー脅威が高度化しているため、組織は警戒を怠らずに強固なセキュリティ対策を実施する必要があります。

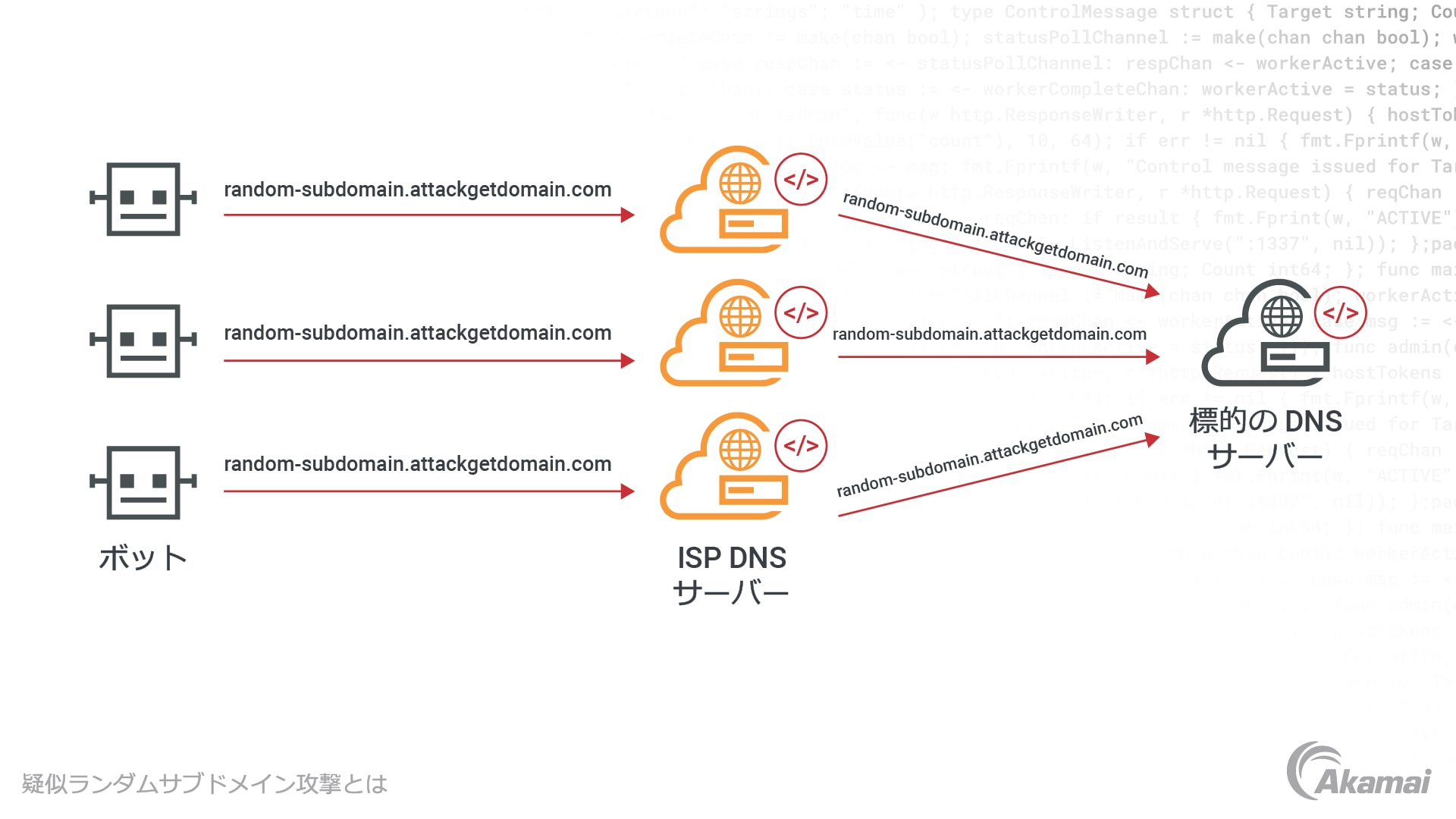

擬似ランダムサブドメイン(PRSD)攻撃は 分散サービス妨害(DDoS)攻撃 の一種であり、ランダムサブドメイン攻撃または水責め攻撃とも呼ばれます。特定の Web ドメインに向けられる PRSD 攻撃は、ドメイン・ネーム・システム(DNS)のネームサーバーに一見すると正当だが悪性の DNS 要求を大量に送りつけます。その結果、両方のキャッシュ DNS サーバー と権威 DNS ネームサーバーおよびそのインフラ環境が要求によって過負荷状態になって、スローダウンまたはクラッシュします。するとサーバーが正当なトラフィックに応答できなくなり、ドメインが使用できなくなります。このタイプの攻撃は非常に効果的です。なぜなら、PRSD 攻撃は単に DNS サーバーに不正なパケットを送りつけるのでなく、一見すると正当であり悪性であると認識することが困難な DNS 要求をサブドメインに送信するからです。

サブドメインはメインドメインのプレフィックスとして機能し、Web サイト組織で重要な役割を果たします。擬似ランダムサブドメイン攻撃はこの構造を操作し、予測不能なサブドメインを作成して検知を回避します。

DNS とは

ドメイン・ネーム・システム(DNS)は、基本的に「example.com」などの Web ドメイン名を「2001:db8:3e8:2a3::b63」のような IP アドレス に変換するインデックスですインターネットプロトコル(IP)アドレスとは、インターネットなどのネットワークを介して他のマシンと通信するために、コンピューターやデバイスが使用するアドレスです。人間のユーザーが識別情報ではなく IP アドレスを記憶し、サービスの場所に関連付けることは困難です。しかし、DNS を使用すれば、サービスを識別する読みやすいドメイン名で作業できます。DNS は、ユーザーまたはマシンが接続しようとしているすべてのドメインの正しい IP アドレスを迅速に返す役割を担います。

DNS の仕組み

DNS には、権威ネームサーバーとキャッシュネームサーバーという 2 種類のサーバーがあり、デバイスとアプリケーションからの IP アドレスの要求を解決するのに役立ちます。権威 DNS サーバーは、各ドメインの公式 DNS レコードを保持します。キャッシュ DNS リゾルバーはユーザーの近くに配置されており、権威サーバーのワークロードを軽減するために役立ち、キャッシュメモリーに格納されたレコードがある場合はそこから DNS 要求に応答することで、レコードを迅速に返します。

DNS プロセスは通常、1 秒ほどしかかかりませんが、DNS 要求の解決にはいくつもの手順があります。以下に例を示します。

- リンクがクリックされたときや、Web ドメインがブラウザーに入力されたとき、またはアプリケーションが別のマシンに接続する必要があるときには、要求側デバイスは通常、キャッシュ DNS リゾルバーに送信される DNS クエリーを発行します。

- キャッシュサーバーのキャッシュメモリーに DNS レコードが格納されている場合、そのサーバーはただちに正しい IP アドレスまたは応答を返します。

- DNS レコードが DNS キャッシュに保存されていない場合、キャッシュサーバーは要求を他のネームサーバー(最終的には権威 DNS サーバー)に転送し、そのサーバーが正しい IP アドレスを返します。

- その後、キャッシュサーバーは正しい IP アドレスをユーザーのデバイスに返します。ユーザーのデバイスは Web ページを読み込むか、接続を作成します。

疑似ランダムサブドメイン攻撃の仕組み

example.com などのターゲットドメインに対して擬似ランダムサブドメイン攻撃を実行するために、ハッカーはドメイン生成アルゴリズムまたは自動ツールを使用し、ランダムな文字列(asdf など)に基づいて数千または数百万の存在しないサブドメイン(DNS で解決できない名前)のリストを生成します。 ボットネット (攻撃者の制御下にあるマルウェアに感染したコンピューターのネットワーク)を使用し、攻撃者は存在しないサブドメインに関する同時 DNS クエリーを開始します。存在しないサブドメインはキャッシュメモリーに保存されていないため、要求を受信したキャッシュ DNS サーバーは要求を解決できません。そのため、要求は権威 DNS サーバーに転送されます。権威ネームサーバーは NXDOMAIN 応答を発行します。これはドメインが見つからないことを意味します。権威サーバーは、存在しないサブドメインに関する数千または数百万の同時要求で過負荷状態になり、クラッシュするか、レート制限メカニズムがトリガーされてパフォーマンスが低下します。同時に、この悪性の要求によって、キャッシュ DNS リゾルバー内の使用可能なすべてのリソースと、権威ネームサーバーからの応答を待機している環境インフラがすぐに消費されます。その結果、正当なユーザーには「失敗」応答が返されます。

PRSD 攻撃を阻止する方法

擬似ランダムサブドメイン攻撃は、使用されるパケットが DNS 要求を正しく形成しているため、緩和が困難な DNS 攻撃です。さらに、この DNS DDoS 攻撃のクエリーは通常、正規の ISP クライアントから発行されるため、ソースベースのフィルタリングを使用して悪性の DNS トラフィックをブロックするのは困難です。サイバーセキュリティチームは、いくつかのベストプラクティスに従うことで、PRSD 攻撃を緩和したり影響を最小限に抑えたりすることができます。

- クエリーキャパシティの拡大。既存の DNS サーバーにメモリーを追加したり、DNS サーバーを追加したりすることで、リゾルバーがより高いクエリー負荷に耐えられるようになり、重要なシステムリソースが枯渇するのを防ぐことができます。

- クエリー許容数の最大化。DNS 設定を調整して同時再帰クエリー数を最大化すれば、DNS サーバーが攻撃を受けている最中でも正当な要求に応答し続けることができます。

- パターン認識による緩和の展開。一部のセキュリティソリューションは、機械学習を使用して攻撃トラフィックのパターンを識別し、フィルターを自動的に作成して攻撃トラフィックをブロックしたり管理したりします。

- グローバル規模の DNS プラットフォームの選択。アルゴリズム制御によって多数の拠点で世界中の PRSD トラフィックを管理する DNS プロバイダーと連携することで、組織は DNS フラッドを土台とする最大規模の DDoS 攻撃の影響を緩和できます。

よくあるご質問(FAQ)

はい。困難ではありますが、プロアクティブな監視と高度な脅威検知ツールの使用により、疑似ランダムサブドメイン攻撃に関連するパターンを特定することができます。

全く影響を受けない業界はありません。しかし、金融やヘルスケアなどの機微な情報を扱うセクターは、擬似ランダムサブドメイン攻撃のターゲットとして特に魅力的です。

はい。攻撃者は組織の規模に関係なく脆弱性を悪用することが多いため、小規模企業も標的となる可能性があります。

もちろんです。AI 主導のサイバーセキュリティソリューションは、膨大なデータセットを分析し、パターンを特定し、潜在的な疑似ランダムサブドメイン攻撃に迅速に対応できます。

攻撃が発生した場合、被害を最小限に抑えるためには、影響を受けるシステムの隔離やサイバーセキュリティ専門家との協力など、迅速なインシデント対応が不可欠です。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。