Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。

Slowloris DDoS 攻撃とは

Slowloris DDoS 攻撃の解説

Slowloris DDoS 攻撃は、OSI モデルのレイヤー 7 を標的とする分散型サービス妨害攻撃の一種です。この種のサイバー攻撃は、標的 FQDN への多数の同時 TCP 接続をオープンして維持し、セッションを接続するごとにレートが低いか、または大量の HTTP 接続や HTTP 要求を生成することによって、単一のコンピューター、Web サーバー、データベース、または API を機能できなくします。一部の攻撃元 IP は、多くの TCP 接続を試行し、オープンした状態の接続やセッションを追加して、着信要求を組み合わせることにより、アプリケーションやデータベースのリソースを枯渇させます。slow loris(動きが緩慢なアジアの霊長類)にちなんで名付けられた Slowloris 攻撃は、検知されずに長期間継続することもあります。Slowloris 攻撃は、Anonymous、イラン政府、Killnet、その他の脅威攻撃グループが使用する HOIC(High Orbit Ion Cannon)や LOIC(Low Orbit Ion Cannon)などの一般的な攻撃ツールフレームワークを通じて広く利用されるようになりました。現在は、他の攻撃者も同様の手口を使いますが、インフラ、コマンド & コントロールがより新しくなっています。

Slowloris DDoS 攻撃の仕組み

この種の DDoS 攻撃は、シンプルでありながら巧妙な手口であり、複雑さを抑えた形で Web サーバーをダウンさせることができます。これらの攻撃を特定し、緩和の質を制御することはできますが、それがかえって、この種のサービス妨害攻撃を複雑なものにしています。Slowloris 攻撃は、最小限の帯域幅で実装できます。通常は Python で記述され、Apache 1.x および 2.x を始めとする多くの Web サーバーソフトウェアに対して強い影響を与えることが証明されています。この種の攻撃は、正当な要求のように見せることで緩和フィルターを回避するように設計されています。

Slowloris は、帯域幅を消費するリフレクションベースの DDoS 攻撃とは異なり、通常よりも遅いこと以外は標準どおりのトラフィックに見えるような HTTP 要求を使用して、サーバーのリソースを枯渇させます。攻撃者は、クライアントが GET または POST の HTTP 要求を複数のパケットまたはセッションに分割できるという HTTP プロトコル固有の特性を活用しています。Slowloris を使用する攻撃者は、Web サーバーを標的として複数の接続をオープンし、できるだけ長くオープンしたままにします。これは、HTTP 要求を広範な ボットネット IP アドレスに分散させ、ソースごとに TCP 接続をマルチスレッド化することで実現されます。Slowloris ソフトウェアは、接続をオープンしたままにするために、TCP 接続がタイムアウトになる直前に各要求の HTTP ヘッダーを送信し、サービス拒否が生じるようにします。最終的に、標的サーバーは同時接続プールの限界に達して他の要求を処理できなくなり、他の正当なサービスを実質的に拒否することになります。この他にも、Local Traffic Manager(LTM)や TCP セッション管理を処理するその他のテクノロジーなど、さまざまなネットワークインフラが Slowloris DDoS 攻撃の影響を受ける可能性があります。

Slowloris DDoS 攻撃はなぜ影響力が強いのか?

Slowloris DDoS 攻撃は分散型サービス妨害攻撃とみなされますが、1 秒あたり高ボリュームまたは高レートの HTTP 要求を送信するのではなく、1 秒あたり低レートで正当な HTTP 要求パケットを送信するため、従来の侵入検知システムでは検知されずに攻撃が継続される可能性があります。また、ログファイルは要求が完了するまで書き込めないため、Slowloris の攻撃を受けた場合は、ログファイルにエントリが 1 つ記録されません。そのため、監視者の注意を引くことなく、長期間サーバーを停止させることができます。

Slowloris DDoS 攻撃と従来のアプリケーション DDoS 攻撃の違い

従来のアプリケーション DDoS 攻撃は、攻撃者のリソースを大量に要求する、膨大な数の HTTP 要求をフラッディングしてサーバーをダウンさせるように設計されています。一方、Slowloris 攻撃に必要なのは、数万件の HTTP 要求を継続的に送信することではなく、数百件の要求を長く低頻度かつ一定間隔で送信することだけです。この種の DDoS を検知する場合、帯域幅は重要な指標にはなりません。その代わりにセキュリティチームが評価しなければならない事項は、標準的な接続試行数、オープンな状態の接続、接続プール、着信 HTTP 要求、部分的な HTTP 要求、送信元 IP アドレスあたりの最大許容接続数、セッションテーブルを保持しているロードバランサー、Web サーバー・ロギング・インフラ、そして DMZ 全体のその他のネットワークまたはシステムパスなど、多岐にわたります。

Slowloris 攻撃を阻止する最良の方法とは

Slowloris 攻撃は次の方法で緩和できます。

1 つの IP アドレスからオープンすることを要求できる接続数を制限する。

任意の接続で許容される最小転送速度を上げる。

クライアントが接続を維持できる時間を制限する。

サーバーが許可するクライアントの最大数を増やす。

堅牢なクラウド緩和サービスの導入、堅牢なロードバランサーの設定、Web アプリケーションファイアウォール(WAF)またはその他の仮想パッチ技術の使用、ソースあたりの要求数のレート制限。

Slowloris 攻撃はどのように実行されるのか?

Slowloris 攻撃は、次の 4 ステップで実行されます。

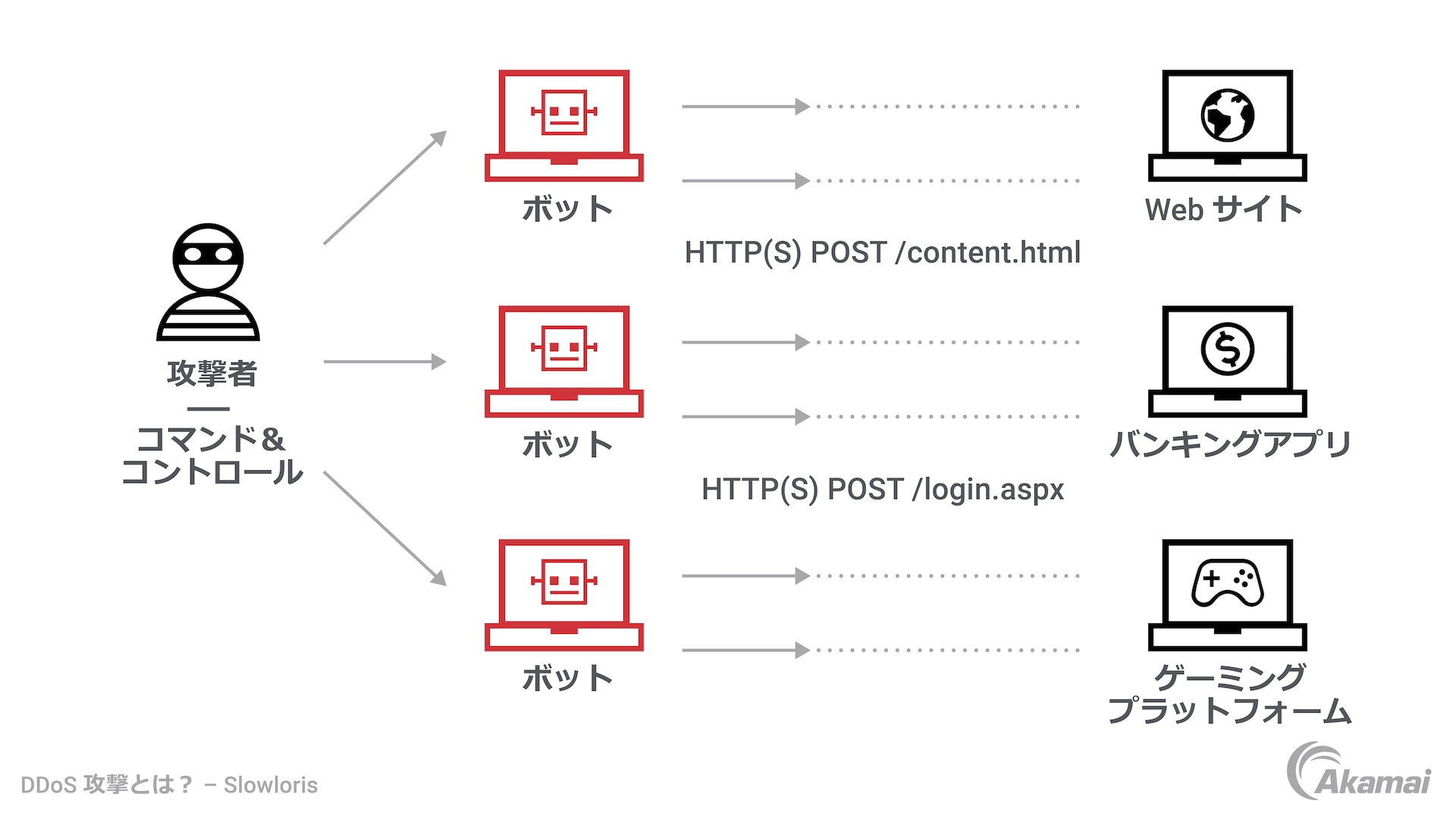

攻撃者がボットネットまたはリバースプロキシにコマンド & コントロールを発行します。これにより、複数の HTTP 要求、ランダム化されたヘッダー、およびその他のバイパス手法が送信され、攻撃者のグローバルネットワークから標的サーバーへの複数の接続がオープンされます。

標的サーバーは、各要求に対して TCP 接続をオープンしますが、HTTP 要求が完了すれば即座にスレッドを閉じることになっています。また、接続に時間がかかり過ぎる場合は、その接続をタイムアウトにして、その後の要求のためにスレッドを解放します。

攻撃者はスレッドがタイムアウトになるのを防ぐために、部分的な要求ヘッダーや追加の HTTP 要求を断続的に送信し、標的 Web サーバーを稼動状態に保ち、サーバーが HTTP 要求の完了を待機するよう仕向けます。

さらに多くの HTTP 要求と TCP 接続が開始され、それらの完了を待っているうちに標的サーバーは使用可能な接続数を使い果たし、正当なトラフィックの要求に応答できなくなります。こうしてサービス拒否が発生するのです。

なぜ Slowloris DDoS 攻撃が実行されるのか?

サイバー犯罪者は、政治的ハクティビズムキャンペーンの一環としてライバルや敵の Web サイトをダウンさせるため、または進行中のより危険な他のセキュリティ侵害から注意をそらすため(スモークスクリーン攻撃)に攻撃を仕掛けることがあります。この攻撃が一般的に使用されているのは、不正のシグネチャとレートを特定しにくいからです。この種の攻撃に対する緩和策を実装すると、フォールス・ポジティブ(誤検知)の確率が高くなり、Web サーバーまたは Web アプリケーションのさまざまなモジュールにアクセスするユーザーの体験に影響を及ぼす可能性があります。

Akamai を使用して複雑な DDoS 脅威への耐障害性を高める

クラウドからエッジまで、世界で最も分散されたコンピューティングプラットフォームを擁する Akamai は、アプリケーションの開発や実行を容易にすると同時に、体験をユーザーに近づけ、脅威を遠ざけます。Akamai のコンピューティングソリューションや配信ソリューション、そして Akamai の主要な IT セキュリティ製品は、世界の企業が毎日、いつでもどこでも、世界中の人々の生活をより豊かにできるようサポートしています。

Akamai のセキュリティソリューションは、専用エッジ、分散 DNS、クラウドスクラビング防御の透明性の高い網を張り巡らせることで、DDoS 攻撃を防御し緩和します。これらの専用クラウドソリューションは、アタックサーフェスを縮小し、品質と緩和を向上させると同時に、誤検知を削減し、防御効果を高めるように設計されています。キャパシティ、経験、多様で成熟したテクノロジースタックを兼ね備えた Akamai は、100% のプラットフォーム稼動時間と業界をリードする緩和 SLA でお客様に信頼されています。

App & API Protector は、お客様を重視した自動化を含む、強力で包括的な保護機能を提供します。このソリューションは、現在利用可能な最も高度なアプリケーションセキュリティ自動化機能を提供しながら、使い方はシンプルです。新しい適応型セキュリティエンジンと業界をリードするコアテクノロジーにより、DDoS 防御、API セキュリティ、 ボット緩和、Web アプリケーションファイアウォールを実現する、使いやすいソリューションです。

Prolexic は、大規模な DDoS 攻撃を迅速かつ効果的に防御します。Prolexic は DDoS 防御にゼロ秒の SLA を提供するとともに、攻撃の予防的な軽減や、ネットワークトラフィックに対する緩和制御のカスタマイズによって攻撃を即座にブロックします。フルマネージドの SOCC によってお客様の既存のサイバーセキュリティプログラムを補完し、業界で実証済みの経験を活かして、お客様が解決までの時間を短縮できるようサポートします。

Web Application Protector は、クラウドソーシングによるインテリジェンスで脅威を検知することにより、Web アプリケーションと API を簡単に保護できます。動的な保護と自己調整型の機械学習により、労力と誤検知を削減できます。この Akamai ソリューションは、数秒以内にアプリケーションレイヤーへの攻撃に対応し、ゼロ秒の DDoS 緩和を実現します。

Edge DNS は、最大規模のエッジプラットフォームで DNS の停止を徹底的に防御するため、DNS の可用性が常に保証されるようになります。クラウドベースのソリューションである Edge DNS は、24 時間体制で DNS 可用性を確保しながら、応答性を改善し、最大規模の DDoS 攻撃を防御します。

Akamai が選ばれる理由

関連製品

Prolexic

DDoS 攻撃を迅速かつ効果的に防御し、スケールで阻止します。

Edge DNS

際立った DNS セキュリティにより、Web アプリと API のノンストップの可用性を実現します。

App & API Protector

Web サイト、アプリケーション、API 向けの妥協のないワンストップセキュリティ。

その他のリソース

ハイブリッドクラウド環境での DDoS 防御

DDoS 緩和サービスはどれも同じとは限りません。多くのクラウド・サービス・プロバイダーはどこに問題があるのでしょうか。注意点をご確認いただけます。

2024 年の EMEA における DDoS の脅威

Akamai の最新の調査では、EMEA 地域で増加する DDoS 攻撃に対する防御を強化するために必要な知識が得られます。

悪性 DNS トラフィックを分析することで、組織が直面しているリスクについて何が明らかになるのでしょうか。

DNS は最も古いインターネットインフラの 1 つです。しかし、その DNS を、驚くほど大量の攻撃トラフィックが通過しています。このレポートで、最もよく見られる脅威などについて詳細をご確認ください。

関連ページ

関連トピックとテクノロジーの詳細については、以下のページを参照してください。