ICMP フラッドと UDP フラッドが普及しているのは、実行が容易なことに加え、非常に効果的にネットワークを中断できるからです。

UDP フラッド DDoS 攻撃を把握して防止する

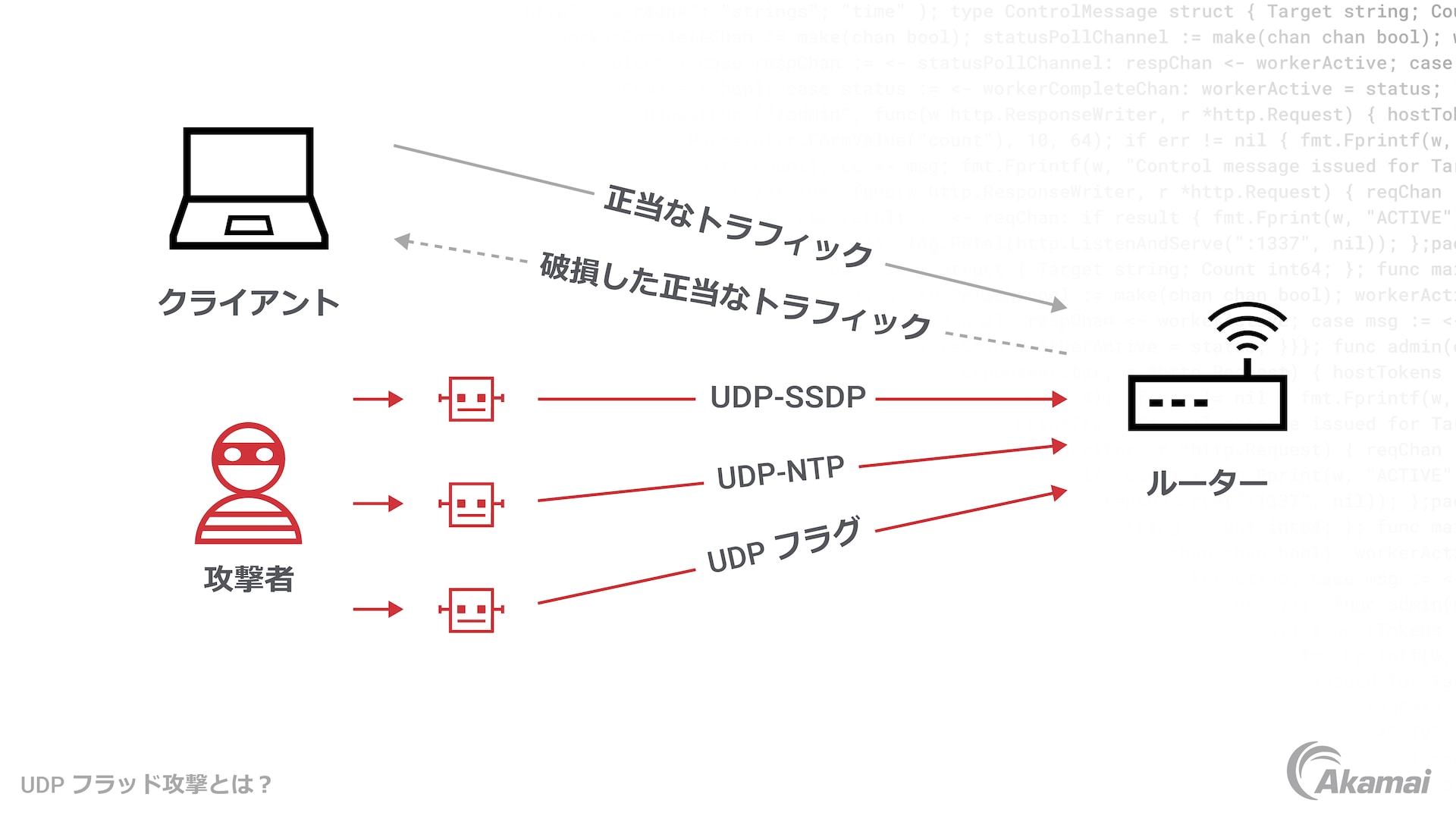

UDP フラッドはサービス妨害(DoS)攻撃の一種で、システム、サーバー、帯域幅、またはマシンを、正規のユーザーや要求が使用できないようにすることを目的にしています。UDP フラッドは、非常に効果的で、実行に必要なリソースが少ない、セッションレスプロトコルです。DoS または DDoS(分散型サービス妨害)攻撃は通常、複数の攻撃ベクトル(マルチベクトル)を組み合わせた非常に複雑な脅威の一部を構成し、組織の IT 環境を標的にします。攻撃者が TCP SYN パケットを利用する TCP DDoS 攻撃とは異なり、UDP パケットは断片化され、通常の UDP フラッド攻撃と同様の大きな被害を与えます。

DDoS 防御は、エッジ防御、DNS 耐障害性、クラウド・スクラビング・テクノロジーを組み合わせて、アプリケーション、データセンター、インフラに到達する前に UDP フラッド攻撃および DDoS 攻撃を阻止することを目的としています。Low Orbit Ion Cannon(LOIC)といったハッカーツールが登場したことで、攻撃者は UDP フラッド攻撃を簡単に実行できるようになりました。

UDP フラッドの仕組み

コンピューターアプリケーションは、ネットワークプロトコル User Datagram Protocol(UDP)を使用し、IP アドレスまたはネットワークを介してメッセージまたはデータグラムを他のホストに送信します。サーバーが UDP パケットを受信すると、それに関連付けられたアプリケーションがないかをサーバーのオペレーティングシステムがチェックします。見つからない場合は、「Destination Unreachable(宛先到達不可)」応答パケットを送信者に通知します。TCP の接続やセッション方向とは異なり、UDP はコネクションレスプロトコルです。サーバーは Internet Control Message Protocol(ICMP)応答を使用して、元の UDP パケットを配信できないことを通知します。

攻撃者は、スプーフィング(送信偽装)された IP アドレスが設定された大量の UDP トラフィックを、標的とするシステムのランダムポートに送信することで、UDP フラッド攻撃を仕掛けます。システムは、リスンしているアプリケーションがないか、受信パケットで指定されたポートをチェックして、応答を発行する必要があります。このため、標的とするサーバーのリソースはすぐに枯渇し、通常のトラフィックや正規のユーザーがリソースを使用できなくなります。インターネット接続は容易に輻輳し、飽和状態となります。UDP パケットの形式が無効でヘッダー攻撃ペイロードが小さい場合、パケット数/秒のレートが増加し、インターネット側のネットワークカードのハードウェアが故障することがあります。

UDP フラッド攻撃の防止は容易ではありません。UDP 応答の一部である ICMP パケットの応答率を、オペレーティングシステムが制限しようとします。ただし、この手法はトラフィックの種類を問わないため、正当なトラフィックも除外されるおそれがあります。どの方法で DDoS を緩和するにせよ、データセンターやオリジンからできるだけ離れた場所で行う必要があります。離れれば離れるほど、このような攻撃ツールの効果が下がります。SIP および VoIP の各インターネットサービスは、UDP スタックを利用しているため、このような種類の攻撃の影響を受けやすいと言えます。UDP フラッド攻撃はボットネットから生成される場合もありますが、攻撃者はオープンな UDP プロトコルを利用することで、Web、DNS、SSH、SCP、SSL、TLS といったサービスや、ホストされたインターネットリソースに対する攻撃を容易にリフレクションし、増幅します。

DDoS 防御のためのその他のソリューション

Akamai は Prolexic とともに、DDoS を防御する様々なソリューションを提供しています。

App & API Protector

Akamai App & API Protector は、包括的な Web アプリケーションと API 保護アーキテクチャであり、業界に先駆けて自動化とシンプル化に焦点を当て、TCP Web と API のすべてを防御するように設計されています。このソリューションには、API セキュリティ、Web アプリケーションファイアウォール、 ボット緩和、DDoS 防御などのコアテクノロジーが統合されています。App & API Protector は、UDP フラッドや ICMP フラッドなどのボリューム型の DDoS 攻撃、インジェクションベースや API ベースの攻撃、Slowloris などのアプリケーションレイヤー攻撃、TCP out-of-state 攻撃、SYN フラッド、正当なユーザーが 3 ウェイハンドシェイクを完了する必要のある ACK フラッドなどのプロトコルベースの脅威を含め、さまざまな脅威から防御します。

Prolexic

Akamai Prolexic は、ゼロ秒 SLA と大規模に展開する最速かつ最も効果的な防御により、UDP フラッド攻撃を阻止します。Prolexic は、すべてのポートとプロトコルにわたってクラウド配信型の緩和機能を提供し、攻撃がビジネスに多大な影響を及ぼすイベントに発展する前にクラウドで阻止します。Prolexic では、ネットワークトラフィックが世界 20 か所の大容量スクラビングセンターの 1 つに配信されます。これにより、攻撃元に近い場所で攻撃を阻止し、ユーザーのパフォーマンスを最大化するとともに、クラウド配信を通じてネットワークの耐障害性を確保できます。各スクラビングセンターでは、Akamai Security Operations Command Center(SOCC)がプロアクティブな緩和制御やカスタムの緩和制御を使用して攻撃を即座に阻止し、クリーンなトラフィックを顧客オリジンに返します。

Edge DNS

Akamai Edge DNS は、 Akamai Connected Cloud を利用して、世界中の 1,000 か所を超える Point of Presence にある数千台の DNS サーバーへのアクセスを提供するクラウドベースの DNS ソリューションです。一般的に、組織は 2~3 台のみの DNS サーバーに依存していますが、このような手法はデータセンターの停止や DDoS 攻撃に対して脆弱です。Edge DNS を利用することにより、このような手法に頼る必要がなくなります。この Akamai ソリューションは、最大規模の DDoS 攻撃を吸収しながら、正当なユーザー要求への対応を継続し、DNS の耐障害性と応答性を向上させます。

よくある質問(FAQ)

UDP フラッドはサービス妨害攻撃の一種です。攻撃者は、送信元 IP アドレスをスプーフィングし、User Datagram Protocol(UDP)パケットを生成して、標的となるサーバーに送信します。UDP パケットと関連付けられたアプリケーションがサーバーで見つからない場合、サーバーは「Destination Unreachable(宛先到達不可)」パケットで応答します。受信および応答の UDP パケットの数が、サーバーで処理できる数を大きく上回ると、システムが過負荷になり、正規のクライアントおよびユーザーからの要求を処理できなくなります。

UDP フラッドは、一般的なサービス妨害攻撃と同様に、サーバーまたはアプリケーションがすぐに使用できなくなります。生産性の大幅な低下、収益の損失、評判の失墜、顧客離れといった結果を招くまで、それほど時間はかからないでしょう。UDP フラッド攻撃は、特に危険だと考えられています。UDP フラッドの率を制限できる内部保護がなく、攻撃の実行に必要なリソースが非常に少なくてすむからです。

TCP フラッドより UDP フラッドが危険なのは、UDP がコネクションレスプロトコルだからです。つまり、データを送信する前に接続を確立する必要がないということです。UDP フラッドでは、スプーフィングされたパケットによってサーバーは容易に過負荷状態になります。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。