DDoS ブーターは本質的に悪性の目的のために設計されており、違法です。ただし、IP ストレッサーで使用されているものと同様の基礎技術には、正当な使い道があります。たとえば、企業は正当なストレス・テスト・サービスを使用して、大量のトラフィックに対するネットワークの耐障害性を評価することができます。このような正当なサービスは同意のもとで実行され、サービスを害したり中断したりすることを目的としたものではありません。

オンデマンドの DDoS 攻撃

分散型サービス妨害(DDoS)ブーターは、サイバー犯罪者が提供するオンデマンドの IP ストレッサーサービスです。DDoS ブーターは基本的に SaaS(Software as a Service)サービスであり、これを利用すれば実質的に誰でも、標的のネットワーク、Web サイト、サーバーに対してサービス妨害攻撃を開始できます。 FBI によると、「ブーター」という用語はもともと、オンラインゲーマーが敗北後にオフラインで対戦相手をけなしたり蹴とばしたり(ブート)することを指す言葉でした。

DDoS 攻撃とは

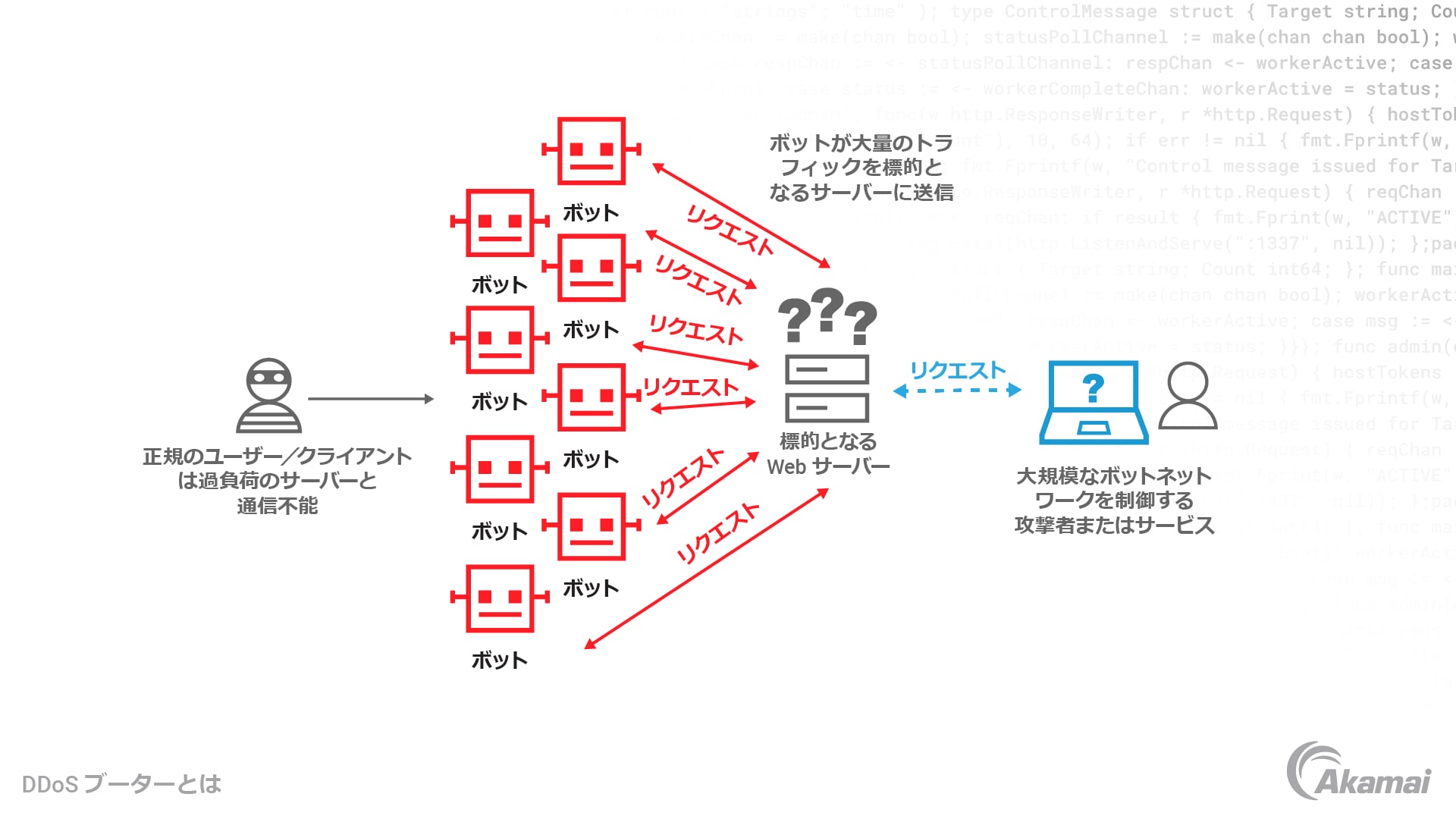

分散型サービス妨害攻撃は、標的とするデバイス、Web サイト、サービス、またはネットワークを悪性トラフィックで過負荷状態にし、正規のユーザーやサービスがそれを利用できなくなるするように設計されています。DDoS 攻撃は ボットネットによって実行されます。ボットネットは、マルウェアに感染して攻撃者がリモートで制御できるようになった数千台または数百万台のデバイスで構成されます。不正なトラフィックをターゲットに殺到させるようデバイスに指示することで、DDoS 攻撃はトラフィックを処理するためのリソースを枯渇させて、ターゲットをスローダウンさせたりクラッシュさせたりします。DDoS 攻撃は多くのデバイスを使用するため、検知して緩和するのは困難です。

IP ストレッサーとは

IP ストレッサーは、DDoS 攻撃を模倣してネットワークまたはサーバーの耐障害性を測定するストレステストを実行するサービスです。正当な目的で使用する場合、IP ストレッサーは、システムが攻撃の追加負荷や攻撃負荷をどの程度うまく処理できるかを IT チームが判断するために役立ちます。IP ストレッサーサービス自体は違法ではないため、サイバー犯罪者は DDoS ブーターサービスをオンラインで提供される IP ストレッサーサービスに偽装することがよくあります。

DDoS ブーターの仕組み

DDoS ブーターは IP ストレッサーを不正に使用する DDoS 請負サービスであり、 サイバー攻撃を実行した経験がほとんど、またはまったくない個人でもダークウェブ上でレンタルできます。マルウェアに感染した数千台または数百万台のデバイスでボットネットを構築するコストと比較して、DDoS ブーターをレンタルするのは非常に安価です。サービス料金は月 25 ドル未満で、通常、支払いには PayPal や暗号通貨が利用できます。また、一部のストレッサーサイトでは選択できる攻撃の規模、期間、ベクトルといった機能を制限した「トライアル」を利用することができます。ブーターサイトでは、チュートリアルやユーザーサポートを含むサブスクリプションとしてサービスがパッケージ化されている場合があります。そのため、DDoS ブーターはトレーニング中のサイバー犯罪者( サイバー犯罪の仕組みを探究し始めたばかりで、「スクリプトキディ」または「スキディ」と呼ばれる者)に人気があります。また、データや金銭を盗むことを目的としてネットワークにアクセスするよう設計された、より壊滅的な攻撃を仕掛けるためのカモフラージュまたは侵入口として DDoS 攻撃を使用する経験豊富なハッカーが DDoS ブーターを使用する場合もあります。

DDoS ブーターとボットネットの違い

ボットネットは、マルウェアに感染したデバイスや侵害されたデバイスの集合であり、DDoS 攻撃やその他のタイプのサイバー脅威を実行するために使用されます。DDoS ブーターは、ボットネットまたは攻撃者独自のより強力なサーバー群のどちらかを使用して、オンデマンドサービスとして DDoS 攻撃を提供します。

DDoS ブーターが実行する攻撃のタイプ

ハッカーはブーターをレンタルしてさまざまな DDoS 攻撃を実行することができます。

- ボリューム型攻撃。この攻撃は、大量のトラフィックをターゲットに殺到させて利用可能な帯域幅を消費してリソースを枯渇させ、ネットワークまたは Web サイトを利用できなくすることを目的としています。

- TCP out-of-state(State-Exhaustion)攻撃。この攻撃は TCP(Transmission Control Protocol)のステートフルな性質を悪用して、使用可能な接続を枯渇させ、システムリソースやネットワークリソースを消費することにより、ターゲットのリソースを過負荷状態にします。

- アプリケーションレイヤー攻撃。これには Slowloris 攻撃や、サーバーまたは API リソースを枯渇させるその他の HTTP フラッドが含まれます。DNS 擬似ランダムサブドメイン(PRSD)攻撃はアプリケーション攻撃の一形態ですが、従来のアプリケーション攻撃とは異なり、HTTP プロトコルではなく DNS プロトコルにフォーカスします。

- フラグメンテーション攻撃。この攻撃では、再構築が必要な断片化された IP パケットを送信して、ターゲットのリソースを大量に消費し、他のリクエストを処理する能力を枯渇させます。

- DNS リフレクション攻撃または増幅攻撃。この攻撃は DNS サーバーの脆弱性を悪用し、攻撃を増幅させます。攻撃者は DNS サーバーにリクエストを送信して大量の情報を含む応答を引き起こし、標的 IP アドレスを過負荷状態にします。

- IoT ベースの攻撃。攻撃者はモノのインターネット(IoT)デバイスの脆弱性を悪用して、ボットネットを構築し、大量のトラフィックを生成する DDoS 攻撃を実行する場合があります。

DDoS ブーターは違法か?

DDoS ブーターの提供やレンタルは違法です。米国司法省(DOJ)や国際法執行機関などの法執行機関は、ブーターサイトの停止やその提供者と利用者の逮捕に積極的に取り組んでいます(Operation PowerOFF など)。

DDoS ブーターに対する最善の防御策

DDoS 攻撃を緩和するために使用するのと同じ多層的なサイバーセキュリティ対策によって、DDoS ブーターサービスを防ぐことができます。DDoS 防御のベストプラクティスは次のとおりです。

- DDoS 緩和サービスの利用。信頼性の高い DDoS 緩和プロバイダーは、DDoS 攻撃中に悪性トラフィックを検知してフィルタリングすることで、トラフィックがサーバーに到達するのを防ぐと同時に、正当なユーザーがネットワークまたは Web サイトに到達できるようにします。クラウド DDoS スクラビングサービスは、一般的に展開されている戦略です。

- トラフィックの異常の監視。トラフィックパターンを検知および分析する監視ツールは、通常のトラフィックがどのようなものかを特定し、DDoS 攻撃の一部である可能性のある異常なトラフィックを検知するために役立ちます。

- レート制限の展開。レート制限ツールは、単一の IP アドレスからの要求の数を制限したり、悪性であることがわかっている IP アドレスからのトラフィックをブロックしたりすることで、DDoS 攻撃の影響を最小限に抑えます。

- キャパシティの拡大。帯域幅を拡大し、負荷分散機能を追加し、冗長システムを増やすことで、DDoS 攻撃中に急増するトラフィックを吸収することができます。

- コンテンツ・デリバリー・ネットワーク(CDN)の利用。 CDN はトラフィックを複数のサーバーやデータセンターに地理的に分散することで、DDoS 攻撃を吸収して緩和できるネットワークキャパシティを追加します。

- ファイアウォールと IPS の展開。最新の脅威インテリジェンスで更新されたファイアウォールおよび侵入防止システム(IPS)は、悪性トラフィックをフィルタリングし、疑わしい IP アドレスをブロックすることができます。

よくあるご質問(FAQ)

DDoS ブーターはあらゆる規模の企業にとって大きな脅威となりますが、中小規模のエンタープライズには特に深刻な影響を及ぼします。堅牢なサイバーセキュリティインフラと専任の IT チームを持つ大企業とは異なり、中小企業には大規模に保護するためのリソースがない場合があります。そのため、DDoS 攻撃に対する脆弱性が高まり、オンラインサービスの中断、顧客からの信頼の低下、多額の財務的損失につながる恐れがあります。中小企業は固有のニーズやリソースに合ったスケーラブルな DDoS 防御ソリューションに投資することが重要です。

DDoS 攻撃は分散されているため、攻撃者を突き止めることは困難です。DDoS ブーターは侵害されたデバイスからなるネットワークを使用するため、元のソースを特定することは難しいのです。しかし、高度な監視とフォレンジック分析により、攻撃者につながるパターンや手がかりを特定できる場合もあります。法執行機関やサイバーセキュリティ企業は、攻撃者に責任をとらせるために、追跡方法の改善に継続的に取り組んでいます。

DDoS ブーター攻撃の長期的な影響は、即時的な運用の中断を超えて拡大する可能性があります。企業の評判が損なわれ、顧客の信頼の喪失や事業の衰退につながる恐れがあります。このような攻撃からの復旧には、多くの場合、セキュリティのアップグレードに多額の投資が必要になることが多く、特に顧客データが侵害された場合には法律上および規制上の影響が生じる場合があります。このような長期的なリスクを緩和するためには、事前の対策と堅牢な対応計画が不可欠です。

IoT デバイスの普及は、DDoS 攻撃の状況に大きな影響を与えています。多くの IoT デバイスはセキュリティ対策が不十分であるため、DDoS 攻撃に使用されるボットネットに組み込まれやすい標的となっています。これにより、DDoS 攻撃の規模と頻度が増加しています。そのため、IoT デバイスのセキュリティ基準を改善する必要性が浮き彫りになり、デバイスのセキュリティ確保に対するユーザーの意識が高まりました。

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.