Os inicializadores de DDoS, por sua própria natureza, são projetados para fins mal-intencionados e são ilegais. No entanto, a tecnologia, semelhante à usada em estressores de IP, pode ter aplicações legítimas. Por exemplo, as empresas podem usar serviços de teste de estresse autorizados para avaliar a resiliência de sua rede contra altos volumes de tráfego. Esses serviços legítimos são conduzidos com consentimento e não visam prejudicar ou interromper serviços.

Ataques DDoS sob demanda

Um inicializador de negação de serviço distribuído (DDoS) é um serviço estressor de IP sob demanda oferecido pelos cibercriminosos. Os inicializadores de DDoS são, essencialmente, SaaS (software como serviço) que permitem que praticamente qualquer pessoa lance um ataque de negação de serviço contra redes, websites ou servidores direcionados. De acordo com o FBI,o termo "inicializador" foi originalmente usado por jogadores online que batiam ou "arrancavam" da rede adversários após uma derrota.

O que exatamente é um ataque DDoS?

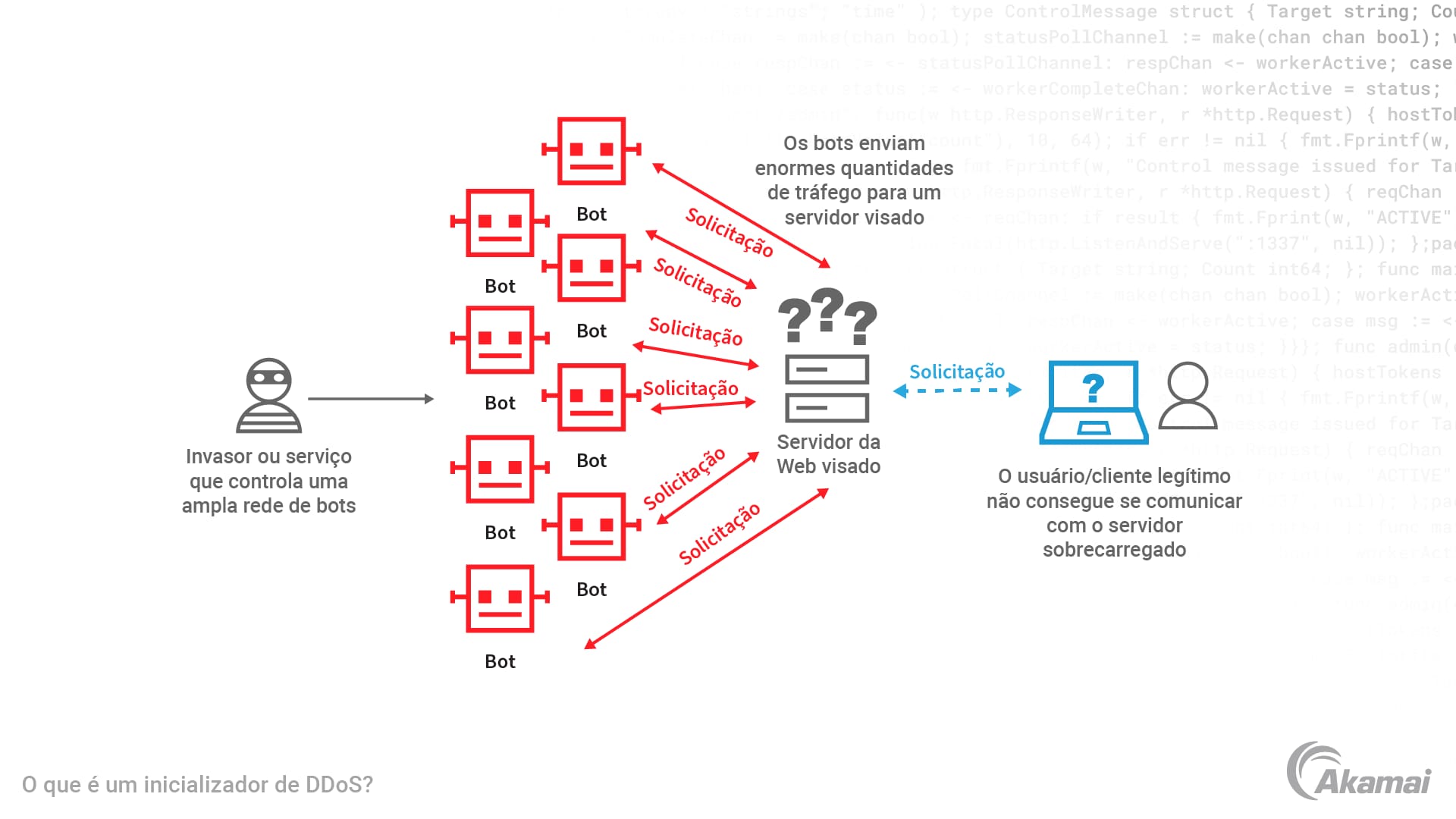

Um ataque distribuído de negação de serviço é projetado para sobrecarregar um dispositivo, website, serviço ou rede de destino com tráfego malicioso, tornando-o indisponível para usuários e serviços legítimos. Os ataques DDoS são realizados por um botnet englobando milhares ou milhões de dispositivos infectados por malware que permitem que os invasores os controlem remotamente. Ao direcionar os dispositivos para inundar um alvo com tráfego ilegítimo, um ataque DDoS expele os recursos do alvo para lidar com o tráfego, fazendo com que ele fique lento ou trave. Como eles usam tantos dispositivos, os ataques DDoS podem ser difíceis de detectar e mitigar.

O que é um estressor de IP?

Um estressor de IP é um serviço que executa um teste de estresse para medir a resiliência de uma rede ou servidor, imitando um ataque DDoS. Quando usados para fins legítimos, os estressores de IP ajudam as equipes de TI a determinar o nível de eficiência de um sistema para lidar com a carga adicional ou o estresse de um ataque. Como os serviços de estressores de IP não são ilegais, os cibercriminosos muitas vezes disfarçam seus serviços de inicializador de DDoS como serviços de estressores de IP oferecidos online.

Como funcionam os inicializadores de DDoS?

Fornecendo uso ilegítimo de um estressor de IP, os inicializadores de DDoS são serviços de DDoS contratados que podem ser alugados na Dark Web por indivíduos com pouca ou nenhuma experiência em ciberataques. Em comparação com o custo de configurar um botnet com milhares ou milhões de dispositivos infectados por malware, alugar um inicializador DDoS é incrivelmente barato. Os serviços podem custar menos de US$ 25 por mês, normalmente pagos via PayPal ou criptomoedas, e alguns websites de estressores permitem um "teste" que dá ao usuário acesso a uma função de tamanho, duração e vetores de ataque limitados selecionados. Os websites de inicializador podem empacotar seus serviços como assinaturas que incluem tutoriais e suporte ao usuário. Por esse motivo, os inicializadores de DDoS são populares entre os cibercriminosos em treinamento, conhecidos como "sequestrantes de script" ou "skiddies", que estão começando a explorar como o cibercrime funciona. Os ataques DDoS também são usados por hackers experientes que usam ataques DDoS como cobertura ou ponto de entrada para lançar ataques mais devastadores projetados para obter acesso a uma rede para roubar dados ou dinheiro.

Qual é a diferença entre um inicializador de DDoS e um botnet?

Botnets são uma coleção de dispositivos infectados por malware ou explorados que podem ser usados para executar ataques DDoS ou outros tipos de ciberameaças. Os inicializadores de DDoS oferecem ataques DDoS como um serviço sob demanda, usando um botnet ou uma coleção própria de servidores mais poderosos do invasor.

Que tipos de ataques os inicializadores de DDoS executam?

Os hackers podem alugar inicializadores para executar uma ampla variedade de ataques DDoS.

- Ataques volumétricos. Esses ataques visam inundar um alvo com altos volumes de tráfego para consumir sua largura de banda disponível, esgotar recursos e tornar a rede ou o website indisponível.

- TCP fora de estado, também conhecido como ataques de esgotamento de estado. Esses ataques sobrecarregam os recursos de um alvo, explorando a natureza de estado do Protocolo de Controle de Transmissão (Transmission Control Protocol, TCP) para esgotar as conexões disponíveis e consumir recursos do sistema ou da rede.

- Ataques à camada de aplicação. Esses incluem ataques Slowloris e outras inundações de HTTP que esgotam um servidor ou recursos de API. Os ataques de DNS (Sistema de Nomes de Domínio) de subdomínio pseudoaleatório (PRSD) são uma forma de ataques a aplicações, mas se concentram no protocolo DNS (em comparação aos protocolos HTTP, que são ataques a aplicações mais tradicionais).

- Ataques de fragmentação. Esses ataques enviam pacotes de IP fragmentados que devem ser remontados, consumindo uma grande quantidade dos recursos do destino e esgotando sua capacidade de lidar com solicitações adicionais.

- Ataques de reflexão ou amplificação de DNS. Esses ataques amplificam os esforços de um invasor explorando vulnerabilidades em servidores DNS. Os invasores enviam solicitações aos servidores DNS que solicitam respostas contendo grandes quantidades de informações para sobrecarregar um endereço IP direcionado.

- Ataques baseados em IoT. Os invasores podem comprometer vulnerabilidades em dispositivos de Internet das coisas (IoT) para criar botnets para lançar ataques DDoS que podem criar grandes quantidades de tráfego.

Os inicializadores de DDoS são ilegais?

O fornecimento ou aluguel de inicializadores de DDoS é ilegal. Agências oficiais, como o Departamento de Justiça dos EUA (DOJ, na sigla em inglês) e as agências internacionais, estão trabalhando ativamente para derrubar websites de inicializadores e deter as pessoas que os oferecem e usam (Operation PowerOFF, por exemplo).

Qual é a melhor defesa contra um inicializador de DDoS?

As organizações podem se defender dos serviços de inicializadores de DDoS com as mesmas medidas de cibersegurança multicamadas que usam para mitigar ataques DDoS. As práticas recomendadas para proteção contra DDoS incluem:

- Usar um serviço de mitigação de DDoS. Um provedor confiável de mitigação de DDoS pode ajudar a detectar e filtrar o tráfego malicioso durante um ataque DDoS, evitando que o tráfego atinja servidores e garantindo que os usuários legítimos ainda possam acessar uma rede ou um website. Os serviços de depuração de DDoS na nuvem são uma estratégia comumente implantada.

- Monitorar o tráfego em busca de anomalias. As ferramentas de monitoramento que detectam e analisam padrões de tráfego podem ajudar a identificar como é o tráfego normal e a detectar o tráfego anormal que pode fazer parte de um ataque DDoS.

- Implantar limitação de taxa. As ferramentas de limitação de taxa minimizam os impactos de um ataque DDoS restringindo o número de solicitações de um único endereço IP ou bloqueando o tráfego de endereços IP que são conhecidos por serem maliciosos.

- Aumentar a capacidade. Aumentar a largura de banda, adicionar recursos de balanceamento de carga e aumentar sistemas redundantes pode ajudar a absorver o súbito aumento do tráfego durante um ataque DDoS.

- Usar uma Rede de Entrega de Conteúdo (CDN, Content Delivery Network). CDNs ajudam a distribuir o tráfego geograficamente entre vários servidores e data centers, fornecendo capacidade de rede adicional que pode absorver e mitigar ataques DDoS.

- Implantar firewalls e IPS. Firewalls e sistemas de prevenção de invasão (IPS, Intrusion Prevention Systems) atualizados com a mais recente inteligência contra ameaças podem filtrar tráfego mal-intencionado e bloquear endereços IP suspeitos.

Perguntas frequentes (FAQ)

Os inicializadores de DDoS representam uma ameaça significativa para empresas de todos os portes, mas o impacto pode ser particularmente grave para pequenas e médias empresas (PMEs). Ao contrário das grandes corporações, que geralmente têm infraestruturas robustas de cibersegurança e equipes de TI dedicadas, as PMEs podem não ter os recursos para proteção extensiva. Isso as torna mais vulneráveis a ataques DDoS, que podem interromper seus serviços online, desgastar a confiança do cliente e levar a perdas financeiras substanciais. É fundamental que as PMEs invistam em soluções escaláveis de proteção contra DDoS que se alinhem com suas necessidades e recursos específicos.

Rastrear um ataque DDoS de volta ao perpetrador é um desafio devido à natureza distribuída desses ataques. Os inicializadores de DDoS usam uma rede de dispositivos comprometidos, dificultando a identificação da fonte original. No entanto, com o monitoramento avançado e a análise forense, às vezes é possível identificar padrões ou pistas que levam ao invasor. As agências de aplicação da lei e as empresas de cibersegurança trabalham continuamente para melhorar os métodos de rastreamento para responsabilizar os invasores.

Os efeitos de longo prazo de um ataque de inicializadores de DDoS podem se estender além de interrupções operacionais imediatas. Eles podem prejudicar a reputação de uma empresa, levando a uma perda de confiança do cliente e potencialmente a um declínio nos negócios. A recuperação desses ataques geralmente requer investimento significativo em atualizações de segurança e pode envolver implicações legais e regulatórias, especialmente se os dados do cliente forem comprometidos. Medidas proativas e um plano de resposta robusto são essenciais para mitigar esses riscos de longo prazo.

A proliferação de dispositivos de Internet das coisas afetou significativamente o cenário de ataques DDoS. Muitos dispositivos de Internet das coisas têm medidas de segurança inadequadas, tornando-os alvos fáceis para incorporação em botnets usados em ataques DDoS. Isso levou a um aumento na escala e na frequência de ataques DDoS. Isso ressalta a necessidade de melhorar os padrões de segurança dos dispositivos de Internet das coisas e de aumentar a conscientização dos usuários sobre a proteção de seus dispositivos.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.