Los DDoS booters, debido a su naturaleza, están diseñados con fines maliciosos y son ilegales. Sin embargo, la tecnología subyacente, similar a la utilizada en los stressers de IP, puede tener aplicaciones legítimas. Por ejemplo, las empresas podrían utilizar servicios autorizados de pruebas de estrés para evaluar la resistencia de su red ante grandes volúmenes de tráfico. Estos servicios legítimos se realizan con consentimiento y no tienen como objetivo dañar ni interrumpir los servicios.

Ataques DDoS bajo demanda

Un booter distribuido de denegación de servicio (DDoS booter) es un servicio de stresser de IP bajo demanda que ofrecen los ciberdelincuentes. Los DDoS booters son básicamente ofertas de software como servicio (SaaS) que permiten a casi cualquier persona lanzar un ataque de denegación de servicio contra redes, sitios web o servidores específicos. Según el FBI, el término "booter" lo empleaban en un principio los jugadores online cuando dejaban sin conexión a sus rivales tras una derrota.

¿En qué consiste exactamente un ataque DDoS?

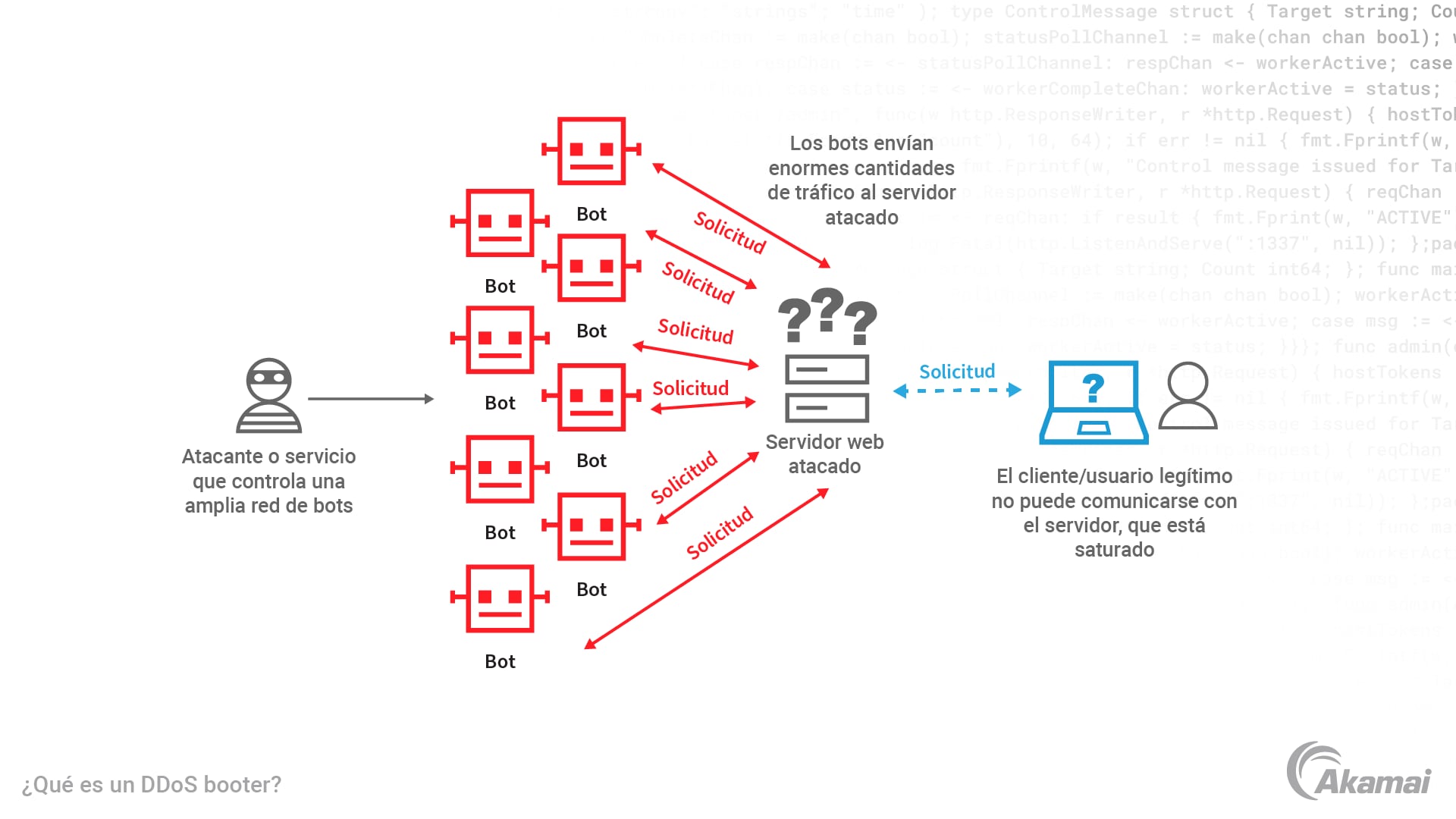

Un ataque distribuido de denegación de servicio está diseñado para saturar con tráfico malicioso un dispositivo, sitio web, servicio o red específico, de modo que deje de estar disponible para los usuarios y servicios legítimos. Los ataques DDoS los lleva a cabo una botnet compuesta por miles o millones de dispositivos infectados por malware que permite a los atacantes controlarlos de forma remota. Al dirigir los dispositivos hacia el objetivo para inundarlo con tráfico ilegítimo, un ataque DDoS agota los recursos del objetivo destinados a la gestión del tráfico, lo que hace que se ralentice o se bloquee. Como utilizan tantos dispositivos, puede resultar complicado detectar y mitigar los ataques DDoS.

¿Qué es un stresser de IP?

Un stresser de IP es un servicio que realiza una prueba de estrés para medir la resistencia de una red o un servidor simulando un ataque DDoS. Cuando se utilizan con fines legítimos, los stressers de IP permiten a los equipos de TI determinar en qué medida un sistema puede hacer frente a la carga o el estrés adicionales de un ataque. Como los servicios de stresser de IP no son ilegales de por sí, los ciberdelincuentes suelen camuflar sus servicios de DDoS booter como servicios de stresser de IP prestados online.

¿Cómo funcionan los DDoS booters?

Los DDoS booters, que suponen el uso ilegítimo de un stresser de IP, son servicios de DDoS de alquiler que cualquier persona puede obtener en la Dark Web aunque tenga poca o ninguna experiencia en el lanzamiento de ciberataques. Si lo comparamos con el coste que supone crear una botnet con miles o millones de dispositivos infectados por malware, alquilar un DDoS booter resulta increíblemente barato. Los servicios suelen costar menos de 25 USD al mes, por lo general se paga mediante PayPal o criptomonedas, y algunos sitios de stressers ofrecen una "prueba" que permite al usuario acceder a una función de ataque limitada en cuanto al tamaño, la duración y los vectores. Algunos sitios de booters ofrecen sus servicios en forma de suscripciones que incluyen tutoriales y asistencia al usuario. Por esta razón, los DDoS booters son populares entre los ciberdelincuentes que se están formando, a los que se conoce como "script kiddies" o "skiddies", que están empezando a descubrir cómo funciona la ciberdelincuencia. Los DDoS booters también los utilizan los hackers expertos, que emplean los ataques DDoS como distracción o punto de entrada para lanzar ataques más dañinos diseñados para acceder a una red con el fin de robar datos o dinero.

¿En qué se diferencia un DDoS booter de una botnet?

Las botnets son un conjunto de dispositivos infectados o explotados por malware que se pueden utilizar para llevar a cabo ataques DDoS u otros tipos de ciberamenazas. Los DDoS booters ofrecen un servicio bajo demanda de ataques DDoS, ya sea mediante una botnet o la propia colección de servidores más potentes de un atacante.

¿Qué tipos de ataques llevan a cabo los DDoS booters?

Los hackers alquilan booters para ejecutar una amplia gama de ataques DDoS.

- Ataques volumétricos. La finalidad de estos ataques es inundar un objetivo con grandes volúmenes de tráfico para consumir su ancho de banda disponible, agotar los recursos y hacer que la red o el sitio web dejen de estar disponibles.

- Ataques TCP fuera de estado, también conocidos como ataques de agotamiento del estado. Estos ataques saturan los recursos de un objetivo explotando la naturaleza con estados del TCP (Protocolo de control de transmisión) para agotar las conexiones disponibles y consumir los recursos del sistema o de la red.

- Ataques a la capa de aplicación. Entre ellos se incluyen los ataques de Slowloris y otras inundaciones HTTP que agotan los recursos de un servidor o de API. Los ataques de subdominio pseudoaleatorios (PRSD) DNS son un tipo de ataque a aplicaciones, pero se centran en el protocolo DNS (frente a los protocolos HTTP, que son ataques a aplicaciones más tradicionales).

- Ataques de fragmentación. Estos ataques envían paquetes IP fragmentados que hay que volver a juntar, lo que consume una gran cantidad de recursos del objetivo y agota su capacidad para gestionar otras solicitudes.

- Ataques de reflexión o amplificación de DNS. Estos ataques amplifican las acciones del atacante aprovechando las vulnerabilidades de los servidores DNS. Los atacantes envían solicitudes a los servidores DNS que generan respuestas con grandes cantidades de información para saturar una dirección IP objetivo.

- Ataques basados en el IoT. Los atacantes pueden aprovechar las vulnerabilidades de los dispositivos del Internet de las cosas (IoT) para crear botnets con las que lanzar ataques DDoS que pueden generar enormes cantidades de tráfico.

¿Los DDoS booters son ilegales?

Proporcionar o alquilar DDoS booters es ilegal. Las fuerzas del orden, incluido el Departamento de Justicia de EE. UU. (DOJ) y los cuerpos de seguridad internacionales, trabajan activamente para desmantelar los sitios de booters y detener a las personas que los ofrecen y utilizan (la operación PowerOFF , por ejemplo).

¿Cuál es la mejor defensa contra un DDoS booter?

Las organizaciones pueden defenderse contra los servicios de DDoS booter aplicando las mismas medidas de ciberseguridad multicapa que utilizan para mitigar los ataques DDoS. Algunas de las prácticas recomendadas para la protección contra DDoS son:

- Utilizar un servicio de mitigación de DDoS. Un proveedor fiable de mitigación de DDoS puede ayudar a detectar y filtrar el tráfico malicioso durante un ataque DDoS, lo que evita que el tráfico llegue a los servidores al tiempo que garantiza que los usuarios legítimos puedan seguir accediendo a una red o sitio web. Los servicios de barrido de DDoS en la nube son una estrategia muy utilizada.

- Supervisar el tráfico para detectar anomalías. Gracias a las herramientas de supervisión que detectan y analizan los patrones del tráfico, se puede identificar cómo es el tráfico normal y detectar el tráfico anormal que podría proceder de un ataque DDoS.

- Implementar la limitación de velocidad. Las herramientas de limitación de velocidad minimizan el impacto de los ataques DDoS, ya que restringen el número de solicitudes procedentes de una única dirección IP o bloquean el tráfico de las direcciones IP que se sabe que son maliciosas.

- Aumentar la capacidad. Ampliar el ancho de banda, añadir funciones de balanceo de carga y aumentar los sistemas redundantes puede ayudar a absorber el pico imprevisto de tráfico durante un ataque DDoS.

- Utilizar una red de distribución de contenido (CDN). Las CDN ayudan a distribuir el tráfico geográficamente a través de varios servidores y centros de datos, con lo que se obtiene una capacidad de red adicional que puede absorber y mitigar los ataques DDoS.

- Implementar firewalls e IPS. Los firewalls y los sistemas de prevención de intrusiones (IPS) que estén actualizados con la inteligencia sobre amenazas más reciente pueden filtrar el tráfico malicioso y bloquear las direcciones IP sospechosas.

Preguntas frecuentes

Los DDoS booters suponen una amenaza importante para las empresas de todos los tamaños, pero el impacto puede ser especialmente grave para las pequeñas y medianas empresas (PYMES). A diferencia de las grandes empresas, que suelen contar con infraestructuras de ciberseguridad sólidas y equipos de TI especializados, es posible que las PYMES carezcan de los recursos necesarios para una protección exhaustiva. Esto las hace más vulnerables a los ataques DDoS, que pueden interrumpir sus servicios online, erosionar la confianza de los clientes y provocar importantes pérdidas financieras. Para las PYMES es fundamental invertir en soluciones de protección contra DDoS escalables que se adapten a sus necesidades y recursos específicos.

Debido a la naturaleza distribuida de estos ataques, rastrear un ataque DDoS hasta su responsable supone todo un reto. Los DDoS booters utilizan una red de dispositivos comprometidos, lo que dificulta la localización de la fuente original. No obstante, mediante técnicas avanzadas de supervisión y análisis forense, a veces es posible identificar patrones o pistas que conducen al atacante. Las fuerzas del orden y las empresas de ciberseguridad trabajan sin descanso para mejorar los métodos de rastreo y así poder inculpar a los atacantes.

Los efectos a largo plazo de un ataque de DDoS booter pueden ir más allá de las interrupciones operativas inmediatas. Pueden dañar la reputación de una empresa, con la consiguiente pérdida de confianza de los clientes y, posiblemente, un descenso de la actividad comercial. Para recuperarse de este tipo de ataques suele ser necesario realizar una gran inversión en mejoras de seguridad. También puede tener repercusiones legales y normativas, sobre todo si los datos de los clientes se han visto comprometidos. Para mitigar estos riesgos a largo plazo, es fundamental adoptar medidas proactivas y un plan de respuesta sólido.

La proliferación de dispositivos del IoT ha impactado de forma significativa en el panorama de los ataques DDoS. Muchos dispositivos del IoT no cuentan con medidas de seguridad adecuadas, por lo que resulta fácil incorporarlos a las botnets que se utilizan en los ataques DDoS. Esto ha provocado un aumento de la escala y la frecuencia de los ataques DDoS. Pone de manifiesto la necesidad de mejorar los estándares de seguridad de los dispositivos del IoT y de concienciar a los usuarios sobre la importancia de proteger sus dispositivos.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.