Además de proteger su servidor Memcached, también puede utilizar un servicio de mitigación de DDoS como Akamai Prolexic para proteger su sitio web de ataques DDoS.

Explicación de los ataques DDoS en Memcached

En los últimos años, hemos observado una tendencia creciente en el número y la sofisticación de los ataques de denegación de servicio distribuido (DDoS). Una táctica que los atacantes utilizan para amplificar sus ataques es aprovechar las vulnerabilidades de los servidores Memcached. En este artículo, explicaremos cómo funciona el DDoS de Memcached, por qué es tan eficaz y qué puede hacer para defenderse de él.

¿Qué es Memcached?

Memcached es un sistema de almacenamiento en caché de bases de datos y memoria distribuida de código abierto de alto rendimiento. El valor clave se utiliza a menudo para acelerar los sitios web dinámicos y las aplicaciones web mediante el almacenamiento en caché de los datos a los que se accede con frecuencia en la memoria. Memcached es ampliamente utilizado por empresas como Facebook, Twitter y YouTube. Memcached también es compatible con UDP y es uno de los principales contribuidores al vector de ataque.

¿Qué es un ataque DDoS?

Un ataque de denegación de servicio distribuido (DDoS) es un tipo de ciberataque en el que un gran número de dispositivos comprometidos (denominados botnets) inundan un sitio web o servidor objetivo con tráfico. Los hackers utilizan simplemente un volumen de tráfico tal que desborda al objetivo, haciendo que sea inaccesible para los usuarios legítimos o para funciones como la autenticación.

¿Qué es un ataque DDoS de Memcached?

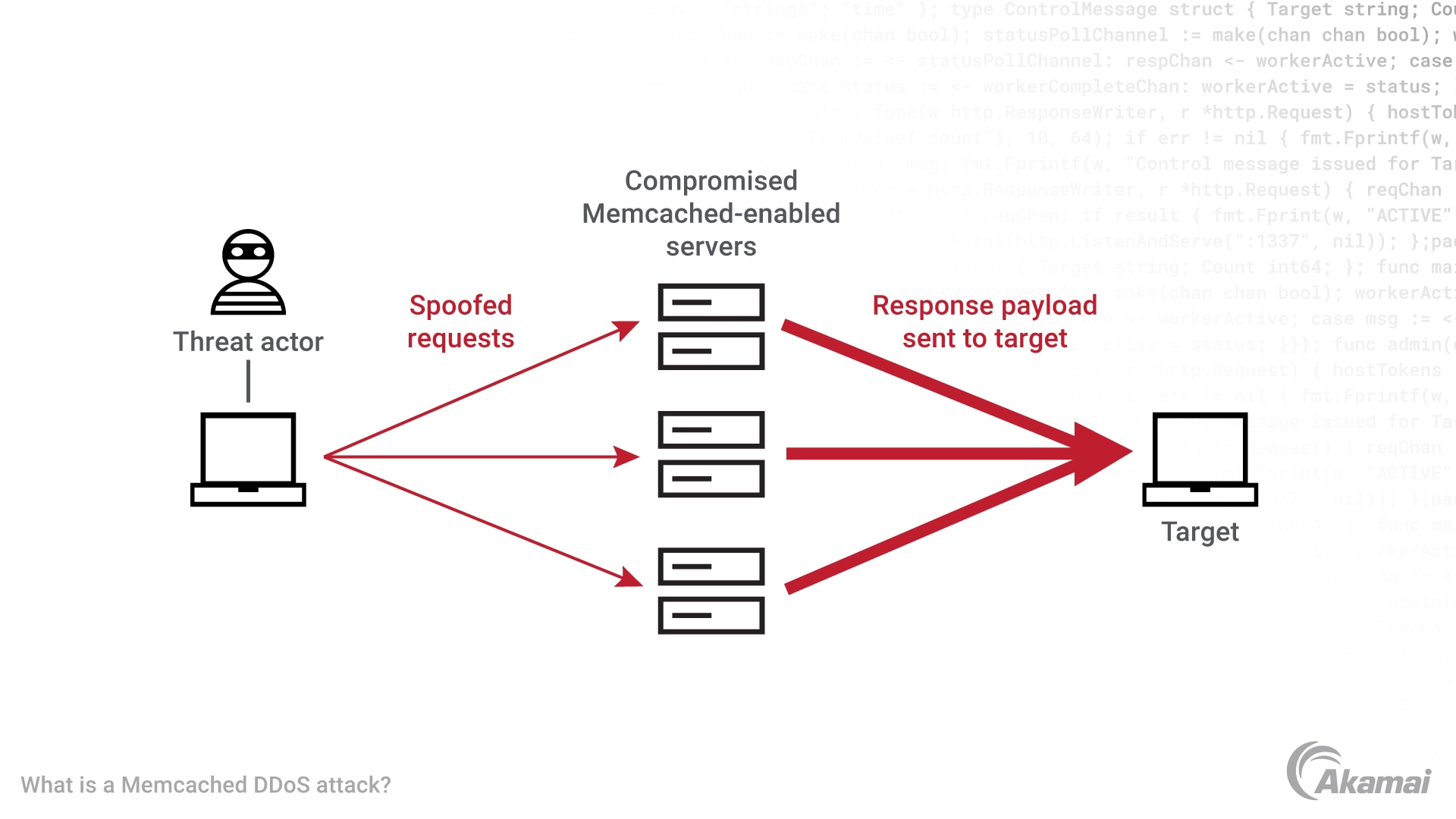

Los ataques Memcached son un tipo de ataque de amplificación en los que un atacante envía una solicitud HTTP GET a un servidor Memcached vulnerable. Como respuesta, el servidor vulnerable envía paquetes UDP hacia el destino previsto con grandes factores de amplificación. Los expertos en ciberseguridad estiman que algunas amplificaciones de Memcached pueden alcanzar 51 000 veces la solicitud inicial de “GET”, solicitándole que devuelva una gran cantidad de datos UDP. La solicitud está diseñada para suplantar la dirección IP de origen, haciendo que parezca provenir de la dirección IP de la víctima. Cuando el servidor Memcached responde, envía los datos a la dirección IP de la víctima, amplificando el tráfico y sobrecargando su servidor.

¿Cómo funciona un ataque DDoS de Memcached?

Estos son los pasos de los que se compone un ataque DDoS de Memcached:

- El atacante explora Internet en busca de servidores Memcached vulnerables.

- El atacante envía una pequeña solicitud HTTP GET al servidor Memcached expuesto, solicitándole que devuelva una gran cantidad de cargas UDP Memcached de datos. La solicitud está diseñada para suplantar la dirección IP de origen, haciendo que parezca provenir de la dirección IP de la víctima.

- El servidor Memcached responde a la solicitud enviando esa gran cantidad de datos a la dirección IP de la víctima.

- El servidor de la víctima en los centros de datos se ve desbordado por el tráfico de ataques de reflexión maliciosos, haciéndolo inaccesible para los usuarios legítimos.

¿Por qué resulta eficaz un ataque DDoS de Memcached?

Un ataque DDoS de Memcached es eficaz porque puede amplificar la carga del tráfico de ataque hasta 50 000 veces. Esto significa que una pequeña solicitud puede provocar que se envíe una gran cantidad de tráfico al servidor o al centro de datos de la víctima. Además, los servidores Memcached están a menudo conectados a redes de alta velocidad, lo que significa que el tráfico se puede enviar muy rápidamente haciendo que sea más difícil defenderse. Otro motivo común es que el atacante no tiene que mantener su propia infraestructura para generar ataques DDoS. Los atacantes pueden aprovechar los recursos de Internet abiertos para la suplantación de IP, los ataques a puertos UDP y otros terminales objetivo. El mayor ataque DDoS registrado por Akamai incluyó más de 1 Tbps de tráfico de ataques procedentes del protocolo Memcached.

¿Cómo defenderse de los ataques DDoS de Memcached?

Estas son algunas de las opciones que puede utilizar para protegerse de un ataque DDoS de Memcached:

- Deshabilitar UDP: Los servidores Memcached utilizan de forma predeterminada el protocolo UDP que se puede suplantar fácilmente. Al deshabilitar UDP y permitir solo TCP, puede evitar que las solicitudes suplantadas lleguen a su servidor Memcached.

- Firewall: También puede utilizar un firewall para bloquear el tráfico entrante procedente de direcciones IP maliciosas conocidas a su servidor Memcached.

- Limitación de velocidad: Otra opción es implementar la limitación de velocidad del tráfico entrante para evitar picos de tráfico a su servidor Memcached.

- Actualizar Memcached: Asegúrese de que está ejecutando la última versión de Memcached que incluye parches de seguridad.

- Dirigido directamente con DDoS de Memcached: Aproveche las protecciones contra DDoS en la nube para este tipo de ataque. Dado el alto factor de amplificación y el número de servidores Memcached abiertos, implementar mitigaciones locales en el centro de datos puede provocar problemas de capacidad.

Preguntas frecuentes

No, Memcached no es el único servicio que se puede utilizar en ataques de amplificación. Otros servicios como DNS, NTP y CLDAP también se han utilizado en ataques similares.

Puede utilizar un escáner de vulnerabilidades para comprobar si su servidor Memcached las tiene. Si se detecta que es vulnerable, debe tomar medidas para hacerlo seguro lo antes posible.

Evite los ataques de Memcached y otros ataques DDoS

Los ataques DDoS de Memcached son una amenaza grave que se puede utilizar para bloquear sitios web y servidores. Los atacantes pueden aprovechar las vulnerabilidades de los servidores Memcached para amplificar sus ataques y desbordar a sus objetivos. Sin embargo, tomando medidas como deshabilitar UDP, implementar la limitación de velocidad y mantener actualizado su servidor Memcached puede protegerse de estos ataques. Es importante permanecer alerta y mantener sus defensas actualizadas para estar protegido en el constantemente cambiante mundo de los ciberataques.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.