La frecuencia varía, pero con la creciente complejidad de las ciberamenazas, las organizaciones deben mantenerse alerta e implementar medidas de seguridad sólidas.

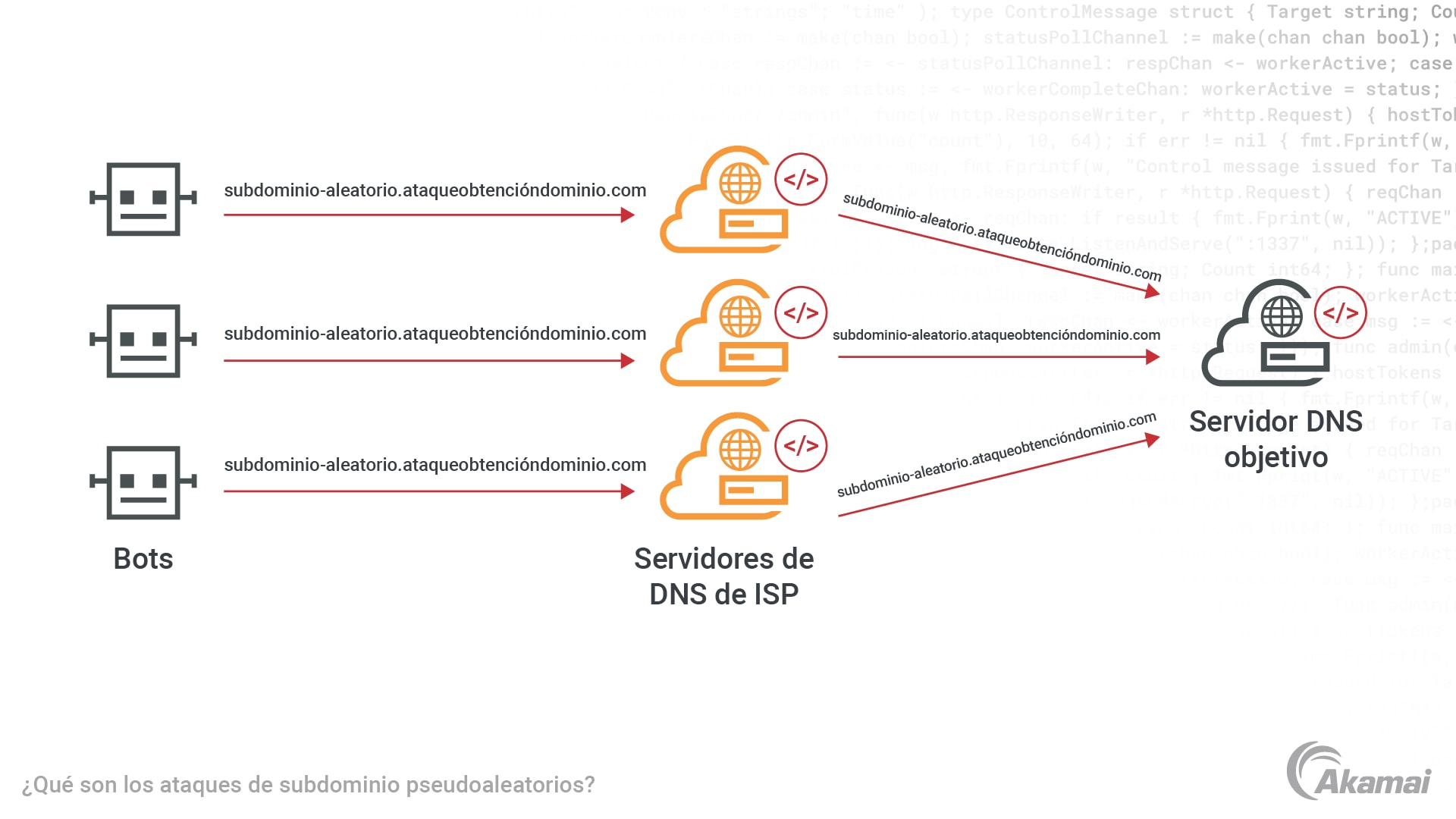

Un ataque de subdominio pseudoaleatorio (PRSD), también conocido como ataque de subdominio aleatorio o ataque Water Torture, es un tipo de ataque distribuido de denegación de servicio (DDoS). Dirigidos a un dominio web específico, los ataques PRSD inundan los servidores de nombres del sistema de nombres de dominio (DNS) con miles de solicitudes DNS aparentemente legítimas pero maliciosas. Como resultado, los servidores DNS recursivos y los servidores de nombres DNS autoritativos y su entorno de infraestructura se sobrecargan con solicitudes y se ralentizan o bloquean. Esto impide que los servidores respondan al tráfico legítimo y hace que el dominio deje de estar disponible. Estos tipos de ataques son muy eficaces porque, en lugar de simplemente inundar los servidores DNS con paquetes ilegítimos, los ataques PRSD envían solicitudes DNS para subdominios que parecen legítimos y son más difíciles de reconocer como maliciosos.

Los subdominios desempeñan un papel crucial en la organización del sitio web, actuando como prefijos al dominio principal. Un ataque de subdominio pseudoaleatorio manipula esta estructura, ya que crea subdominios impredecibles para evitar la detección.

¿Qué es el DNS?

El sistema de nombres de dominio (DNS) es esencialmente un índice que transforma nombres de dominio web como "ejemplo.com" en direcciones IP como "2001:db8:3e8:2a3::b63". Las direcciones de protocolo de Internet (IP) son las que utilizan los ordenadores y dispositivos para comunicarse con otras máquinas a través de una red como Internet. Las direcciones IP son difíciles de recordar para los usuarios humanos y están relacionadas con la ubicación del servicio y no con su identidad. El DNS, por otro lado, permite a los usuarios trabajar con nombres de dominio fáciles de leer que identifican un servicio. El DNS es responsable de devolver rápidamente la dirección IP correcta para cada dominio al que un usuario o una máquina desea conectarse.

¿Cómo funciona el DNS?

El DNS incluye dos tipos de servidores que ayudan a resolver solicitudes de direcciones IP de dispositivos y aplicaciones: servidores de nombres autoritativos y recursivos. Los servidores DNS autoritativos mantienen los registros DNS oficiales de cada dominio. Los componentes de resolución de DNS recursivo, que se encuentran más cerca de los usuarios, ayudan a aligerar la carga de trabajo de los servidores autoritativos y a devolver registros más rápido, ya que responden a las solicitudes de DNS de los registros almacenados en su memoria caché cuando están disponibles.

Aunque el proceso DNS suele tardar una fracción de segundo, hay una serie de pasos implicados en la resolución de una solicitud DNS. Por ejemplo:

- Cuando se hace clic en un enlace, se escribe un dominio web en un navegador o una aplicación necesita conectarse a otro equipo, el dispositivo solicitante suele emitir una consulta de DNS que se envía a una resolución de DNS recursivo.

- Si el servidor recursivo tiene el registro DNS almacenado en su memoria caché, devuelve inmediatamente la dirección IP o respuesta correcta.

- Si no se almacena ningún registro DNS en su caché de DNS, el servidor recursivo reenvía la solicitud a otros servidores de nombres y, finalmente, a un servidor DNS autoritativo, que devuelve la dirección IP correcta.

- A continuación, el servidor recursivo devuelve la dirección IP correcta al dispositivo del usuario, que carga la página web o crea una conexión.

¿Cómo funciona un ataque de subdominio pseudoaleatorio?

Para ejecutar un ataque de subdominio pseudoaleatorio contra un dominio de destino como ejemplo.com, los hackers utilizan algoritmos de generación de dominios o herramientas automatizadas para generar una lista de miles o millones de subdominios inexistentes (es decir, nombres que no tienen respuestas en DNS) basada en cadenas aleatorias (por ejemplo, asdf). Mediante el uso de una botnet (una red de ordenadores infectados por malware bajo el control del atacante), los atacantes inician consultas DNS simultáneas para estos subdominios inexistentes. Los servidores DNS recursivos que reciben la solicitud no pueden resolver las solicitudes porque el subdominio inexistente no se almacena en la memoria caché, por lo que la solicitud se reenvía a los servidores DNS autoritativos. Los servidores de nombres autoritativos emiten una respuesta NXDOMAIN, que significa que no se puede encontrar el dominio. A medida que el servidor autoritativo se va sobrecargando con miles o millones de solicitudes simultáneas de subdominios inexistentes, se bloquea o activa un mecanismo de limitación de frecuencia que ralentiza el rendimiento. Al mismo tiempo, la solicitud maliciosa puede consumir rápidamente todos los recursos disponibles en las resoluciones de DNS recursivo y su infraestructura de entorno, que están esperando las respuestas de los servidores de nombres autoritativos. Como resultado, los usuarios legítimos experimentarán respuestas de "error".

¿Cómo pueden las organizaciones detener los ataques PRSD?

Los ataques de subdominio pseudoaleatorios son algunos de los ataques DNS más difíciles de mitigar, ya que los paquetes que se utilizan son solicitudes DNS correctamente formadas. Además, las consultas de este ataque DDoS al DNS suelen emitirse desde clientes ISP legítimos, lo que dificulta el uso del filtrado basado en el origen para bloquear el tráfico DNS malicioso. Para mitigar los ataques PRSD o minimizar su impacto, los equipos de ciberseguridad pueden seguir varias prácticas recomendadas.

- Aumentar la capacidad de consulta. El aprovisionamiento de más memoria para los servidores DNS existentes y la adición de servidores DNS permitirán a los componentes de resolución mantener cargas de consulta superiores y evitar que se queden sin recursos críticos del sistema.

- Maximizar las consultas permitidas. El ajuste de la configuración de DNS para maximizar el número de consultas recursivas simultáneas permitidas puede facilitar que los servidores DNS sigan respondiendo a solicitudes legítimas durante un ataque.

- Implementar una mitigación de reconocimiento de patrones. Determinadas soluciones de seguridad utilizan el aprendizaje automático para identificar los patrones de tráfico de ataque y crean automáticamente un filtro para bloquearlo o gestionar el tráfico.

- Elegir una plataforma DNS con una escala global. Trabajar con un proveedor de DNS que ofrezca numerosos puntos de presencia con controles algorítmicos para gestionar el tráfico PRSD en todo el mundo permite a las organizaciones mitigar el impacto de los mayores ataques DDoS basados en inundaciones de DNS.

Preguntas frecuentes

Sí, aunque supone un desafío, la supervisión proactiva y el uso de herramientas avanzadas de detección de amenazas pueden ayudar a identificar patrones asociados a ataques de subdominio pseudoaleatorios.

Ningún sector es totalmente inmune. Sin embargo, los sectores que gestionan datos confidenciales, como el financiero y el sanitario, son objetivos especialmente atractivos para los ataques de subdominio pseudoaleatorios.

Sí, las pequeñas empresas también son objetivos potenciales, ya que los atacantes suelen explotar vulnerabilidades independientemente del tamaño de la organización.

Por supuesto. Las soluciones de ciberseguridad basadas en IA pueden analizar grandes conjuntos de datos, identificar patrones y responder rápidamente a posibles ataques de subdominio pseudoaleatorios.

En el desafortunado caso de que se produzca un ataque, una respuesta inmediata al incidente, que incluya el aislamiento de los sistemas afectados y la colaboración con expertos en ciberseguridad, es crucial para minimizar los daños.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.