La frequenza è variabile, tuttavia, a causa delle minacce informatiche sempre più sofisticate, le organizzazioni devono rimanere vigili e implementare solide misure di sicurezza.

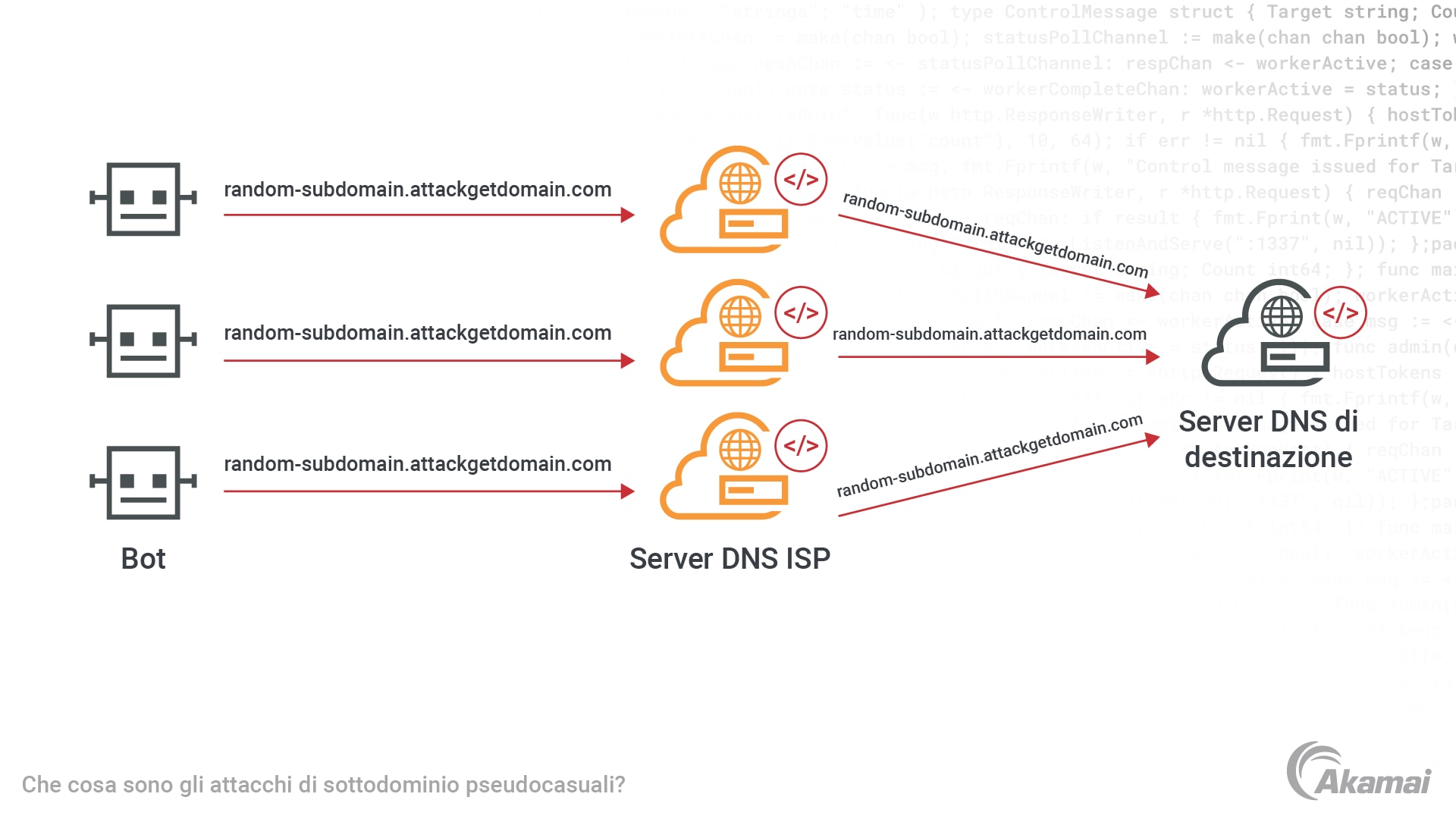

Un attacco di sottodominio pseudocasuale (PRSD), anche noto come attacco di sottodominio casuale o attacco Water Torture, è un tipo di attacco DDoS (Distributed Denial-of-Service) . Diretti ad uno specifico dominio web, gli attacchi PRSD inondano i server dei nomi DNS (Domain Name System) con migliaia di richieste DNS apparentemente legittime, ma dannose. Di conseguenza, i server DNS ricorsivi e i server dei nomi DNS autoritativi insieme all'ambiente delle loro infrastrutture vengono sovraccaricati di richieste e rallentano o interrompono le loro operazioni al punto da non riuscire a rispondere al traffico legittimo e da rendere il dominio non disponibile. Questi tipi di attacchi sono altamente efficaci: anziché inondare semplicemente i server DNS con pacchetti illegittimi, gli attacchi PRSD inviano richieste DNS ai sottodomini che sembrano legittime e che, quindi, sono più difficili da riconoscere come dannose.

I sottodomini svolgono un ruolo cruciale nell'organizzazione dei siti web poiché fungono da prefissi del dominio principale. Un attacco di sottodominio pseudocasuale manipola questa struttura, creando sottodomini non prevedibili per evitare il rilevamento.

Che cos'è il DNS?

Il DNS (Domain Name System) è fondamentalmente un indice che converte i nomi dei domini web, come "esempio.com" in indirizzi IP del tipo "2001:db8:3e8:2a3::b63". Gli indirizzi IP (Internet Protocol) vengono utilizzati da computer e dispositivi per comunicare con altri sistemi su una rete come Internet. Gli indirizzi IP sono difficili da ricordare per gli utenti e sono correlati alla posizione del servizio piuttosto che alla sua identità. Il sistema DNS, d'altro canto, consente agli utenti di utilizzare nomi di dominio di facile lettura per identificare un servizio. Il DNS deve restituire rapidamente l'indirizzo IP corretto per ogni dominio a cui intende connettersi un utente o un sistema.

Come funziona il DNS?

Il DNS include due tipi di server che aiutano a risolvere le richieste provenienti da dispositivi e applicazioni per gli indirizzi IP: i server dei nomi ricorsivi e autoritativi. I server DNS autoritativi conservano i record DNS ufficiali per ogni dominio. I resolver DNS ricorsivi, che risiedono in posizioni più vicine agli utenti, aiutano ad alleggerire il carico di lavoro dei server autoritativi e restituiscono i record in modo più rapido rispondendo alle richieste DNS provenienti dai record memorizzati nella loro cache, se disponibile.

Anche se i processi del DNS richiedono, solitamente, una frazione di secondo, la risoluzione di una richiesta DNS prevede varie fasi. Ad esempio:

- Quando si fa clic su un collegamento, se si digita il nome di un dominio in un browser o se un'applicazione deve connettersi ad un altro sistema, il dispositivo richiedente, di solito, effettua una query DNS che viene inviata ad un resolver DNS ricorsivo.

- Se il server ricorsivo dispone del record DNS memorizzato nella sua cache, restituisce immediatamente l'indirizzo IP corretto o la risposta più appropriata.

- Se i record DNS richiesti non sono memorizzati nella cache del DNS, il server ricorsivo inoltra la richiesta ad altri server dei nomi e, infine, a un server DNS autoritativo che restituisce l'indirizzo IP corretto.

- Il server ricorsivo, quindi, restituisce l'indirizzo IP corretto al dispositivo dell'utente, che carica la pagina web appropriata o stabilisce una connessione.

Come agisce un attacco di sottodominio pseudocasuale?

Per sferrare un attacco di sottodominio pseudocasuale contro un dominio preso di mira come esempio.com, gli hacker utilizzano algoritmi di generazione dei domini o strumenti automatizzati per generare un elenco costituito da migliaia o milioni di sottodomini inesistenti (ossia, nomi che non possono essere risolti nel DNS) basati su stringhe casuali (ad es., asdf). Tramite l'utilizzo di una botnet , ossia una rete di computer infettati da malware e controllati da criminali, gli hacker avviano query DNS simultanee per questi sottodomini inesistenti. I server DNS ricorsivi che ricevono la richiesta non riescono a risolverla poiché il sottodominio inesistente non è memorizzato nella cache, pertanto la richiesta viene inoltrata ai server DNS autoritativi. I server dei nomi autoritativi generano una risposta NXDOMAIN a indicare che non è possibile trovare il dominio. Poiché il server autoritativo viene sovraccaricato da migliaia o milioni di richieste simultanee per sottodomini inesistenti, si arresta o avvia un meccanismo di limitazione della velocità che ne rallenta le performance. Allo stesso tempo, la richiesta dannosa può consumare rapidamente tutte le risorse disponibili nei resolver DNS ricorsivi e nell'infrastruttura del proprio ambiente che attendono le risposte da parte dei server dei nomi autoritativi. Di conseguenza, gli utenti legittimi riceveranno risposte come nel caso di operazioni non riuscite.

In che modo le organizzazioni possono bloccare gli attacchi PRSD?

Gli attacchi di sottodomini pseudocasuali sono alcuni degli attacchi DNS più difficili da mitigare perché i pacchetti utilizzati sono richieste DNS formate in modo corretto. Inoltre, le query presenti in questo attacco DDoS al DNS sono, di solito, generate da client ISP legittimi, il che rende difficile usare i filtri basati sull'origine per bloccare il traffico DNS dannoso. Per mitigare gli attacchi PRSD o minimizzare il loro impatto, i team addetti alla cybersicurezza possono seguire numerose best practice.

- Incrementate le capacità delle query. Fornire una maggior quantità di memoria per i server DNS esistenti e aggiungere i server DNS consente ai resolver di sostenere un volume di query più elevato e di evitare di esaurire le risorse di sistema più importanti.

- Ottimizzate il numero di query consentito. Regolare la configurazione del DNS per ottimizzare il numero delle query ricorsive simultanee può consentire ai server DNS di continuare a rispondere alle richieste legittime durante un attacco.

- Implementate la mitigazione del riconoscimento degli schemi. Alcune soluzioni per la sicurezza utilizzano l'apprendimento automatico per identificare gli schemi del traffico degli attacchi e creano automaticamente un filtro per bloccarli o per gestire il traffico.

- Scegliete una piattaforma DNS con scala globale. Collaborare con un provider di servizi DNS che offre molti PoP (Point of Presence) con controlli algoritmici per gestire il traffico PRSD in tutto il mondo consente alle organizzazioni di mitigare l'impatto dei più imponenti attacchi DDoS basati sui flood DNS.

Domande frequenti (FAQ)

Sì, anche se il processo è complesso, l'utilizzo di un monitoraggio proattivo e di avanzati strumenti per il rilevamento delle minacce può aiutare a identificare i modelli associati agli attacchi di sottodomini pseudocasuali.

Nessun settore è completamente immune. Tuttavia, alcuni settori in cui vengono gestiti dati sensibili, come il settore finanziario e la sanità, sono bersagli particolarmente allettanti per gli attacchi di sottodomini pseudocasuali.

Sì, anche le piccole imprese sono potenziali bersagli poiché i criminali spesso sfruttano le vulnerabilità esistenti indipendentemente dalle dimensioni dell'organizzazione.

Senza dubbio. Le soluzioni per la cybersicurezza basate sull'IA possono analizzare grandi quantità di dati, identificare i modelli e rispondere tempestivamente ai potenziali attacchi di sottodomini pseudocasuali.

Nel malaugurato caso in cui si verifichi un attacco, una tempestiva risposta all'incidente, che include l'isolamento dei sistemi interessati e la collaborazione con esperti di cybersicurezza, è cruciale per minimizzare i danni.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale, forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.