Un attacco DDoS con riflessione CLDAP può causare interruzioni della rete, problemi di downtime del sito web e perdite finanziarie.

Che cos'è un attacco DDoS con riflessione CLDAP?

Negli ultimi anni, gli attacchi DDoS (Distributed Denial-of-Service) sono diventati una minaccia significativa per le aziende e le organizzazioni di tutto il mondo. I criminali utilizzano varie tattiche, tecniche e procedure per sovraccaricare i server di traffico, rendendo i siti web o i servizi non disponibili per gli utenti. Una delle tecniche utilizzate dai criminali informatici è l'attacco DDoS con riflessione e amplificazione. Un tipo specifico di attacco di amplificazione chiamato riflessione CLDAP è stato ampiamente utilizzato dal 2016 e questa pagina aiuta a spiegare come funziona e cosa potete fare per proteggervi da questa minaccia.

Che cos'è un attacco CLDAP?

L'acronimo CLDAP (Connectionless Lightweight Directory Access Protocol) indica un attacco RFC utilizzato da vari dispositivi e server per accedere ai servizi di Active Directory su reti locali o pubbliche. La sua controparte TCP (Transmission Control Protocol), o LDAP, è la versione orientata alla connessione dell'UDP (User Datagram Protocol), che si indica con l'acronimo CLDAP. Si tratta di un tipo di attacco DDoS che sfrutta i punti deboli del protocollo per sovraccaricare di traffico la rete presa di mira.

Che cos'è un attacco CLDAP?

L'acronimo CLDAP (Connectionless Lightweight Directory Access Protocol) indica un attacco RFC utilizzato da vari dispositivi e server per accedere ai servizi di Active Directory su reti locali o pubbliche. La sua controparte TCP (Transmission Control Protocol), o LDAP, è la versione orientata alla connessione dell'UDP (User Datagram Protocol), che si indica con l'acronimo CLDAP. Questo vettore di attacco è un tipo di attacco DDoS che sfrutta i punti deboli del protocollo per sovraccaricare di traffico la rete presa di mira.

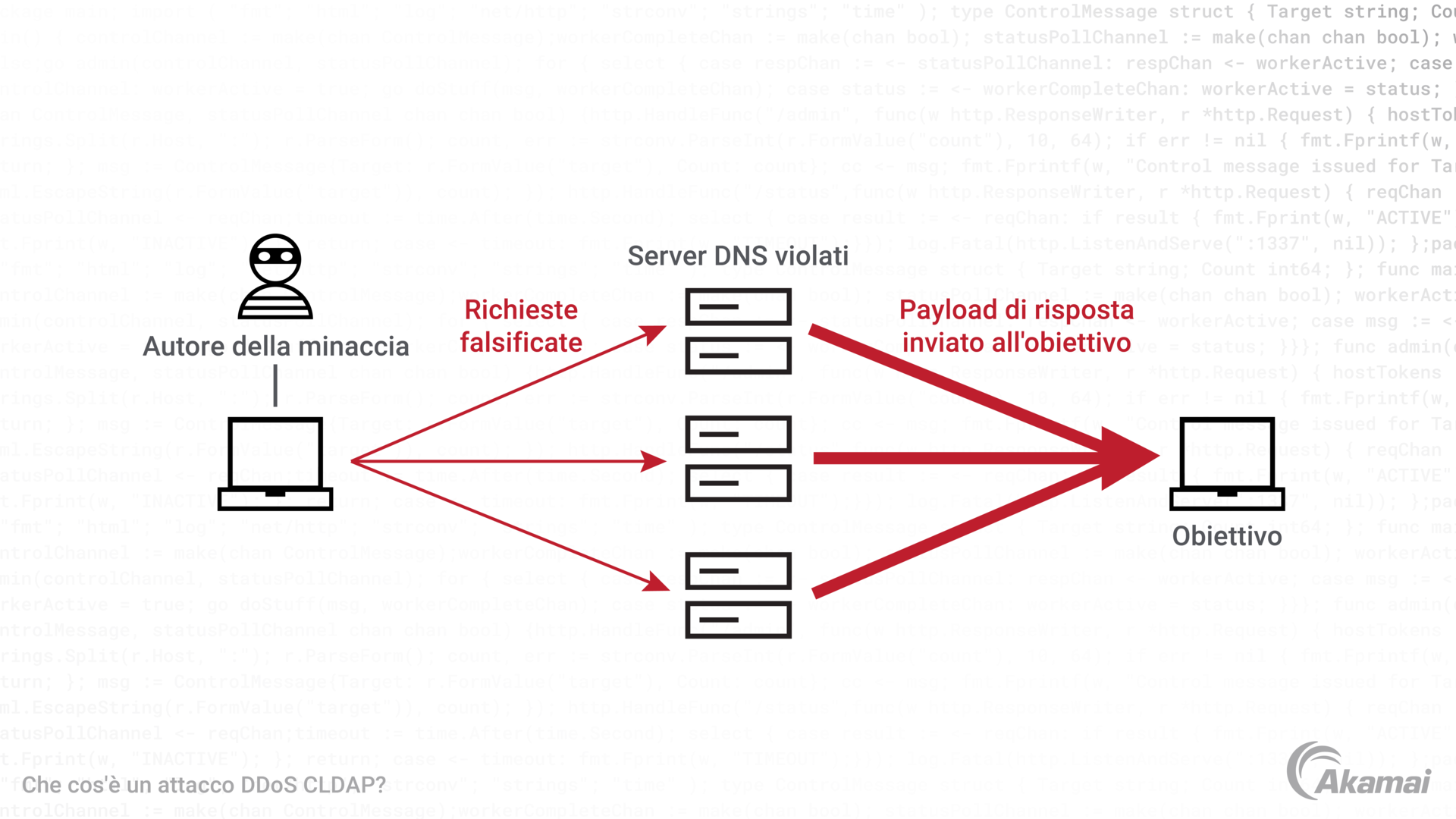

In questo attacco, gli hacker inviano un elevato numero di richieste CLDAP falsificate ai server aperti su Internet. Di solito, questi server DNS rispondono quindi alle richieste falsificate, inviando una quantità di dati molto maggiore alla rete mirata rispetto a quella originariamente inviata dall'autore di attacchi. Questo effetto di amplificazione può comportare un massiccio afflusso di dati che sovraccarica la rete di destinazione, rendendola inaccessibile agli utenti legittimi.

Come agisce un attacco DDoS con riflessione CLDAP?

Un attacco DDoS con riflessione CLDAP agisce in tre fasi:

Ricognizione: i criminali cercano gli indirizzi IP dei server aperti che rispondono alle richieste CLDAP, di solito utilizzando strumenti automatici che eseguono la scansione di Internet alla ricerca di server vulnerabili. Si è scoperto che per la maggior parte si tratta di resolver DNS aperti.

Spoofing: il criminale invia un elevato numero di richieste CLDAP falsificate ai server aperti, facendo sembrare che le richieste provengano dalla rete presa di mira.

Amplificazione: i server aperti rispondono alle richieste falsificate, inviando una quantità di dati molto maggiore alla rete presa di mira rispetto a quella originariamente inviata dal criminale. Questo fattore di amplificazione (56-70 volte in più rispetto alla richiesta originale) può comportare un massiccio afflusso di larghezza di banda e dati che sovraccaricano l'infrastruttura IP della vittima.

I criminali tendono a preferire i vettori di attacco di riflessione e amplificazione perché offrono un ritorno più facile sul loro investimento. Inoltre, non devono più gestire l'infrastruttura botnet per sfruttare questi attacchi di riflessione CLDAP o altri tipi di attacco noti come SNMP, SSDP, Chargen, Memcached e NTP, poiché tendono a utilizzare il traffico di attacco basato su UDP.

Dopo aver eseguito le tre fasi minime riportate sopra, i criminali possono facilmente organizzare gli attacchi DoS (Denial-of-Service). Lanciando semplicemente uno script, possono conoscere gli indirizzi IP di origine dei server CLDAP aperti, l'indirizzo IP della vittima per l'endpoint preso di mira e la porta di destinazione, quindi possono sferrare la loro campagna di attacchi. Nel corso degli anni, gli esperti di cybersicurezza di Akamai hanno monitorato l'uso di questi vettori di attacco, osservando che la dimensione media degli attacchi varia da 1 Gbps a 60 Gbps. Ovunque, sono state registrate velocità di inoltro comprese tra 1 Mpps e 30 Mpps, il che conferisce all'attacco CLDAP un elevato fattore di amplificazione.

Come potete proteggervi da un attacco DDoS con riflessione CLDAP?

Esistono diversi passaggi da eseguire per proteggere la vostra rete da un attacco DDoS con riflessione CLDAP:

- Disabilitare il protocollo CLDAP: se non utilizzate il protocollo LDAP o CLDAP, vi consigliamo di disabilitarlo su tutti i dispositivi e i server basati su Internet per impedire agli autori di attacchi di sfruttarne i punti deboli.

- Implementare elenchi di controllo degli accessi (ACL): gli ACL possono essere utilizzati per limitare l'accesso ai server CLDAP, limitando l'accesso in entrata a un numero di server aperti che possono essere sfruttati dagli autori di attacchi.

- Utilizzare un servizio di protezione dagli attacchi DDoS: i servizi di mitigazione DDoS possono rilevare e bloccare gli attacchi DDoS, incluso gli attacchi con riflessione CLDAP, prima che possano raggiungere la vostra rete.

- Mantenere i vostri sistemi aggiornati: l'applicazione regolare di patch e l'aggiornamento dei sistemi può aiutare a impedire agli autori di attacchi di sfruttare le vulnerabilità note.

- Monitorare il traffico di rete: il monitoraggio del traffico di rete può contribuire a rilevare attività insolite e consentire di agire prima che si verifichi un attacco.

- Limitare il tasso di richieste/risposte: limitare il numero di richieste e risposte in entrata o in uscita può ridurre la probabilità che questi server CLDAP o LDAP vengano sovraccaricati.

Domande frequenti (FAQ)

Un attacco DDoS comporta il sovraccarico di una rete con traffico proveniente da molteplici origini. Un attacco DDoS con riflessione CLDAP comporta l'uso di un tipo specifico di server per amplificare la dimensione dell'attacco ed è considerato un tipo specifico di vettore di attacco DDoS.

Sebbene sia difficile prevenire completamente un attacco DDoS con riflessione CLDAP, le organizzazioni possono adottare misure per mitigare il rischio, tra cui l'utilizzo di firewall e sistemi di rilevamento/prevenzione delle intrusioni, l'aggiornamento regolare e l'applicazione di patch a software e sistemi operativi, l'implementazione di controlli di accesso alla rete adeguati e l'utilizzo di servizi di fornitori di servizi cloud.

Conclusione

Un attacco DDoS con riflessione CLDAP è una grave minaccia informatica di cui le organizzazioni devono essere consapevoli e contro cui devono adottare misure per proteggersi. Comprendendo come funzionano questi attacchi e implementando adeguate misure di sicurezza, le organizzazioni possono ridurre il rischio di un attacco DDoS con riflessione CLDAP e mitigare i potenziali impatti di tale attacco.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.