CLDAP リフレクション DDoS 攻撃は、ネットワークの中断、Web サイトのダウンタイム、財務上の損失を招く可能性があります。

CLDAP リフレクション DDoS 攻撃とは

近年、分散型サービス妨害(DDoS)攻撃は、世界中の企業や組織にとって大きな脅威となっています。攻撃者は、さまざまな戦術、手法、手順を使用して、サーバーに過剰なトラフィック負荷をかけ、Web サイトやサービスをユーザーが利用できないようにします。サイバー犯罪者が使用する手法の 1 つに、増幅 DDoS 攻撃あるいはリフレクション DDoS 攻撃があります。CLDAP リフレクションと呼ばれるタイプの増幅攻撃は、2016 年以降広く使用されています。このページでは、その仕組みと、組織を守るための方策について説明します。

CLDAP とは

CLDAP は、Connectionless Lightweight Directory Access Protocol の略です。これは、ローカルネットワークまたはパブリックネットワーク経由でアクティブ・ディレクトリー・サービスにアクセスするために、さまざまなデバイスおよびサーバーで使用される RFC です。CLDAP が UDP(User Datagram Protocol)であるのに対し、LDAP は TCP(Transmission Control Protocol)であり、CLDAP の接続指向バージョンです。この攻撃ベクトルは、プロトコルの弱点を悪用してターゲットネットワークをトラフィックで過負荷にする DDoS 攻撃の一種です。

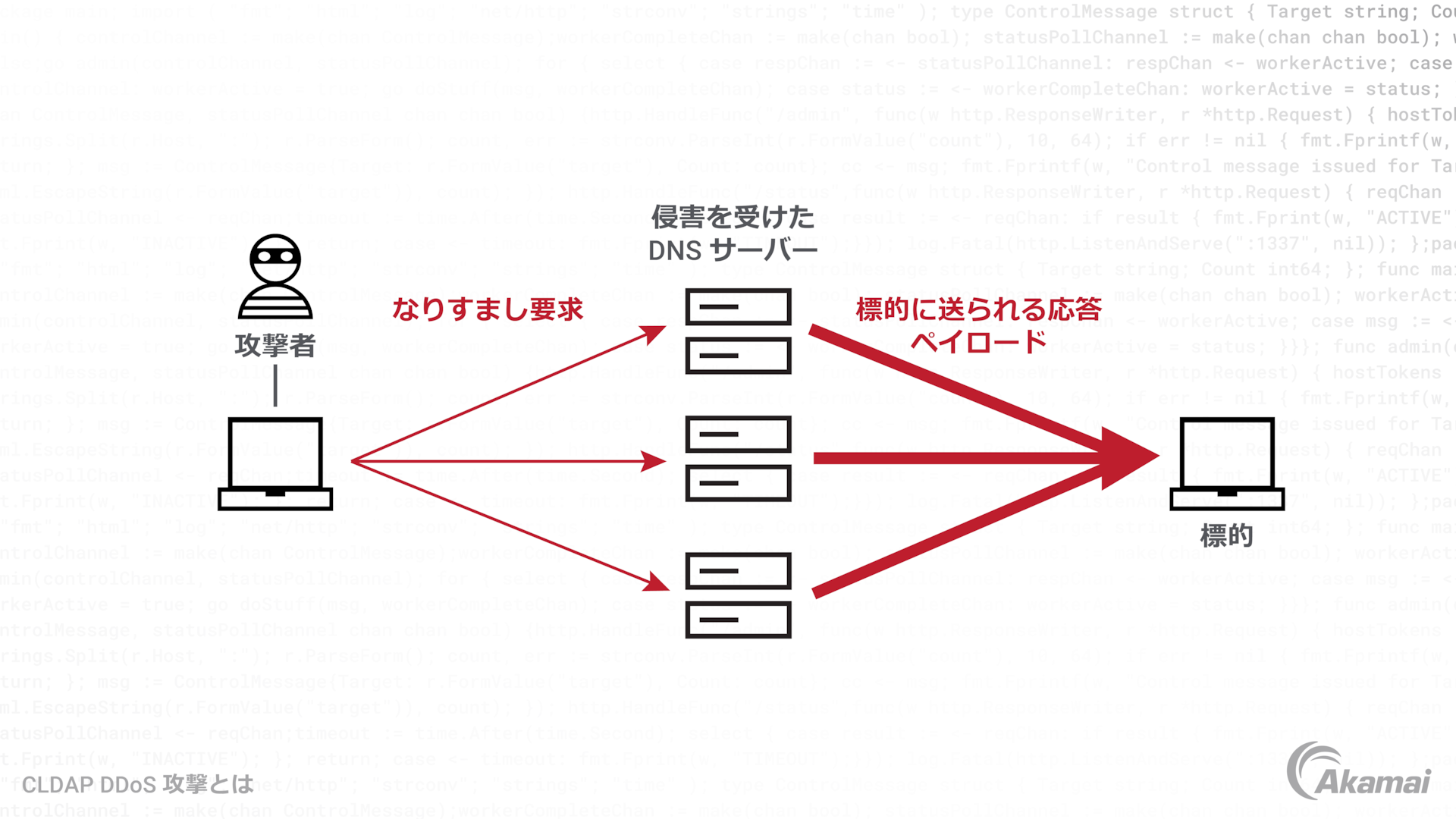

この攻撃では、ハッカーは大量のスプーフィングされた CLDAP リクエストをインターネット上のサーバーに送信します。通常、その DNS サーバーはスプーフィングされたリクエストに応答し、攻撃者が最初に送信したものよりもはるかに多いデータをターゲットネットワークに送信します。このような増幅効果により、大量のデータがターゲットネットワークに流入して過剰な負荷が生じ、正当なユーザーがアクセスできなくなります。

CLDAP リフレクション DDoS 攻撃の仕組み

CLDAP リフレクション DDoS 攻撃は、次の 3 段階で成り立っています。

調査:攻撃者は、CLDAP リクエストに応答するオープンサーバーの IP アドレスを調査します。これは通常、脆弱なサーバーがないかインターネットをスキャンする自動ツールを使用して行われます。ほとんどがオープン DNS リゾルバーであることが判明しています。

なりすまし:攻撃者は、大量のスプーフィングされた CLDAP リクエストをオープンサーバーに送信するため、リクエストがターゲットネットワークから送信されたように見えます。

増幅:オープンサーバーはスプーフィングされたリクエストに応答し、攻撃者が最初に送信したものよりもはるかに多いデータをターゲットネットワークに送信します。この増幅係数(元のリクエストの 56~70 倍)により、帯域幅とデータが大量に流入し、ターゲットの IP インフラに過剰な負荷を与えます。

攻撃者は、容易に対価を得られることから、リフレクション攻撃ベクトルや増幅攻撃ベクトルを好みます。現在では、これらの CLDAP リフレクター、またはその他の既知のタイプ(SNMP、SSDP、Chargen、Memcached、NTP など)を活用するためにボットネットインフラを維持する必要はありません。また、これらは UDP ベースの攻撃トラフィックを使用する傾向があります。

少なくとも上記 3 つの段階を実行すると、サービス妨害攻撃を簡単にオーケストレーションできます。スクリプトを起動するだけで、オープン CLDAP サーバーのソース IP アドレスが取得され、ターゲットのエンドポイントと宛先ポートの IP アドレスが取得され、攻撃キャンペーンを開始できるようになります。Akamai のサイバーセキュリティのエキスパートは、このような攻撃ベクトルの使用状況を数年にわたって追跡してきました。平均的な攻撃規模は 1 Gbps から 60 Gbps です。記録によると転送レートは 1 Mpps から 30 Mpps の範囲であり、CLDAP にかなりの増幅率をもたらします。

CLDAP リフレクション DDoS 攻撃を防ぐにはどうすればよいか

CLDAP リフレクション DDoS 攻撃からネットワークを保護するための対策がいくつかあります。

- CLDAP プロトコルを無効化:LDAP または CLDAP プロトコルを使用していない場合、攻撃者に脆弱性を悪用されないよう、インターネットに接続されているすべてのデバイスおよびサーバーで無効にすることが推奨されます。

- アクセス制御リスト(ACL)を導入:ACL を使用して CLDAP サーバーへのアクセスを制限することで、攻撃者に悪用される可能性のある多数のオープンサーバーへのイングレス(入方向の通信)アクセスを制限できます。

- DDoS 防御サービスを利用:DDoS 緩和サービスを利用することで、ネットワークに到達する前に CLDAP リフレクション DDoS などの DDoS 攻撃を検知して阻止できます。

- システムを最新の状態に維持:システムを定期的に更新してパッチを適用することで、攻撃者が既知の脆弱性を悪用するのを防ぐことができます。

- ネットワークトラフィックを監視:ネットワークトラフィックを監視することで、異常なアクティビティを検知し、攻撃発生前に措置を講じることができます。

- レートを制限:イングレスまたはエグレス(出方向の通信)のリクエストおよび応答の数を制限することで、CLDAP サーバーまたは LDAP サーバーが過負荷状態になる可能性を低減することができます。

よくあるご質問(FAQ)

DDoS 攻撃は、複数のソースからのトラフィックによってネットワークに過剰な負荷をかけます。CLDAP リフレクション DDoS 攻撃は、特定のタイプのサーバーを利用して攻撃の規模を増幅させるものであり、DDoS 攻撃ベクトルの一種と見なされています。

CLDAP リフレクション DDoS 攻撃を完全に防止することは困難ですが、ファイアウォールや侵入検知/防止システムの使用、ソフトウェアとオペレーティングシステムの定期的なアップデートとパッチ適用、適切なネットワークアクセス制御の実施、クラウドサービス・プロバイダーとの提携など、リスクを緩和する対策を講じることができます。

結論

CLDAP リフレクション DDoS 攻撃は、組織が認識し、防御策を講じる必要のある深刻なサイバー脅威です。この攻撃の仕組みを理解し、適切なセキュリティ対策を実施することで、CLDAP リフレクション DDoS 攻撃のリスクを軽減し、そのような攻撃によって生じ得る影響を緩和できます。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。