Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。

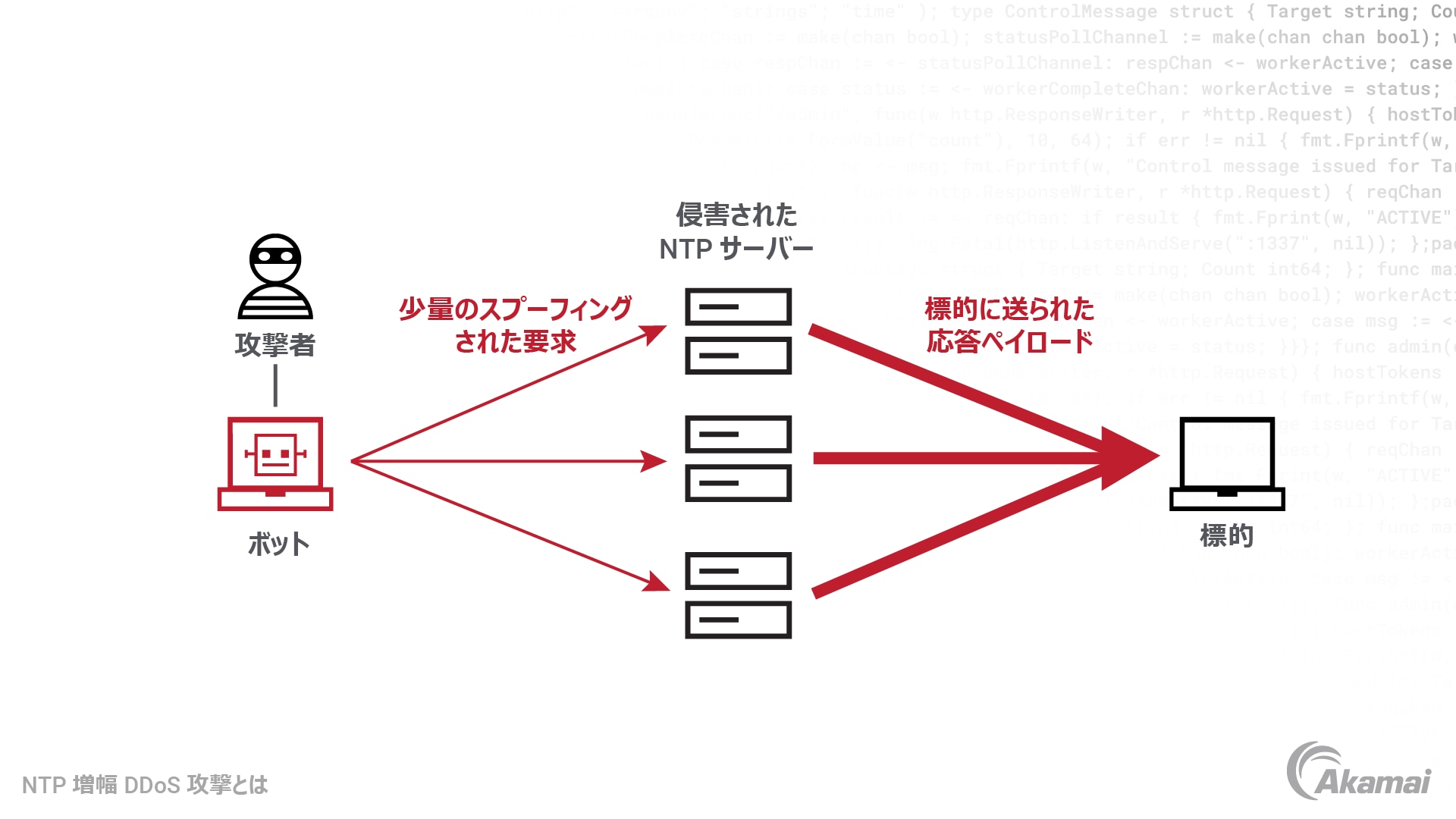

Network Time Protocol(NTP)増幅攻撃とは、分散型サービス妨害(DDoS)攻撃の一種で、攻撃者は IP アドレスを偽って脆弱な NTP サーバーに要求を送信します。その結果、NTP サーバーは通常よりもはるかに大量の応答を返すことになります。増幅されたトラフィックが標的に送信されることにより、標的のサーバーが処理しきれなくなり、速度が低下したり完全にクラッシュしたりします。

NTP 増幅攻撃の目的は、標的のインターネットリソースを膨大な量のトラフィックで圧倒することです。これは、正しく設定されていないために外部ソースから直接アクセス可能になっている NTP サーバーを利用することで実現されます。攻撃者は、標的の IP アドレスに成り済まし、侵害されたボットのネットワークを活用して、オープンな NTP サーバーのリストにアクセスすることで攻撃を開始します。その結果、標的のネットワークへの UDP(User Datagram Protocol)トラフィックが急増します。このタイプの攻撃は被害者に対し、長期の停止、生産性の低下、ユーザーや顧客に対するサービスの中断など、深刻な影響をもたらします。

NTP 増幅攻撃を防ぐためには?

NTP 増幅攻撃を防ぐためには、NTP サーバーを慎重に設定して、信頼できるホストからのアクセスのみを許可する必要があります。また、システムのユーザーアクティビティを監視して、信頼できないソースから送信された不審な要求を把握することも必要です。NTP 増幅攻撃を防ぐためのベストプラクティスとしては、NTP サーバーで匿名バインドを無効にすること、アクセスコントロールリスト(ACL)またはファイアウォールを通じてアクセスを既知のホストやネットワークに制限すること、ユーザートラフィックを緊密に監視して外部ソースからの異常な要求を把握すること、システムにレート制限を設定して悪性のトラフィックがネットワークに到達する前にブロックされるようにすることなどが挙げられます。また、セキュリティパッチを最新の状態に保ち、システムの潜在的な脆弱性をすばやく排除できるようにすることも重要です。

進行中の攻撃を検知するためには、すべての着信トラフィックのパターンを厳密に監視し、外部ソースからの要求の急増を把握する必要があります。こうした急増は攻撃が進行していることを示している可能性があります。さらに、侵入検知システムによって生成された監視ログも、増幅攻撃の可能性がある試みを明らかにするために役立ちます。攻撃者がソース IP アドレスをスプーフして偽りの値(正規のネットワークホストとも、また ACL やファイアウォールテーブルにリストされているアドレスとも一致しない値)を使用すると、たいてい侵入検知システムで多数のフォールス・ポジティブ(誤検知)アラートが生成されます。

アクティブな NTP 増幅攻撃に対しては、影響を軽減するためにも、また可能な限り発生元を特定するためにも、迅速なアクションが必要となります。不正使用インシデントの報告など、必要に応じて攻撃者に適切な措置をとれるようにすることが重要です。具体的には、IDS/IPS ログを通じて収集された情報を使用してファイアウォールで疑わしいソースをブロックすること、アップストリームリンクでレート制限を設定すること、パケットレートを調整すること、リバースパス転送チェックなどのスプーフィング防止対策を実装すること、IPsec VPN トンネルなどアプリケーションレイヤーの緩和ソリューションを導入すること、ネットワークを小規模なセクションにセグメント化すること、定義済みのルールに基づいてトラフィックをフィルタリングすること、適切なパッチ管理を確保すること、適用可能な ISP や CDN と連携すること、クライアントが使用する TTL しきい値を小さくすること、攻撃発生期間に行われた変更を追跡すること、ログを絶えず監視すること、などの対策が考えられます。

アクティブな攻撃状況からの回復については、まず、前述の緩和策を導入してサービスを復元しますが、それと同時に根本原因を特定することも重要です。たとえば、セキュリティ設定が不適切なままオンラインで公開されているために攻撃者によるアクセスを許している脆弱なサービスが根本原因となっている可能性があります。また、こうした取り組みに優先順位を付けることは、侵害されたリソースのコントロールを迅速に取り戻すとともに、必要な措置を講じてセキュリティ設定全体をさらに強化するために役立ちます。これにより、将来的に同様の攻撃が発生する可能性を軽減することができます。

Akamai による NTP 増幅攻撃と DDoS 攻撃の阻止

Akamai はエンドツーエンドの DDoS 防御 を提供しています。Akamai のソリューションは、防御の最前線で機能し、巻き添え被害や Single Points of Failure を防ぐように設計された専用エッジ、分散型 DNS、クラウド緩和戦略を提供します。Akamai の専用 DDoS クラウドは、専用のスクラビング機能と高品質の緩和機能を備えており、Web アプリケーションやインターネットベースサービスの特定の要件に合わせてきめ細かく調整できます。

NTP 増幅攻撃やその他の DDoS 攻撃を阻止する最も効果的な方法の 1 つが Akamai Prolexic です。Akamai Prolexic は、すべてのポートとプロトコルを含めてデータセンター全体およびインターネットに面したインフラ全体を DDoS 攻撃から保護する、実証済みのクラウド・スクラビング・サービスです。Prolexic を使用すると、トラフィックは BGP Anycast を介してグローバルに分散された大容量スクラビングセンターにルーティングされます。そこで、Akamai の Security Operations Command Center(SOCC) が事前対応型の緩和制御やカスタムの緩和制御によって攻撃を即座に阻止します。Prolexic は、最も近い場所にあるスクラビングセンターにトラフィックをルーティングし、攻撃元の近くで攻撃を阻止することで、ユーザーのパフォーマンスを最大化するとともに、クラウド配信を通じてネットワークの耐障害性を維持できます。スクラビングが完了すると、論理的に分離された、または専用の、アクティブな接続を通じてクリーンなトラフィックが顧客のオリジンに返されます。

Prolexic は、常時稼働サービスまたはオンデマンドサービスとしてご利用いただけるので、柔軟な統合モデルを提供し、ハイブリッドオリジン全体における多様なセキュリティ体制のニーズに対応できます。

Akamai Prolexic は、セキュリティチームに以下のようなメリットをもたらします。

- 事前対応型の緩和制御と Prolexic のゼロ秒 SLA により、DDoS 攻撃のリスクが軽減されます。

- 緩和品質を犠牲にすることなく、非常に複雑な NTP 増幅攻撃を阻止できます。

- アプリケーションのホスト先を問わず、DDoS 緩和ポリシーを組織全体に一貫して適用することで、セキュリティ対策を統一できます。

- サービス検証演習、カスタムランブック、運用準備ドリルにより、インシデント対応を最適化して、事業継続性を確保できます。

- 225 名以上の最前線の SOCC 緊急対応要員がサポートする完全マネージド型ソリューションにより、セキュリティリソースを拡張できます。