Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

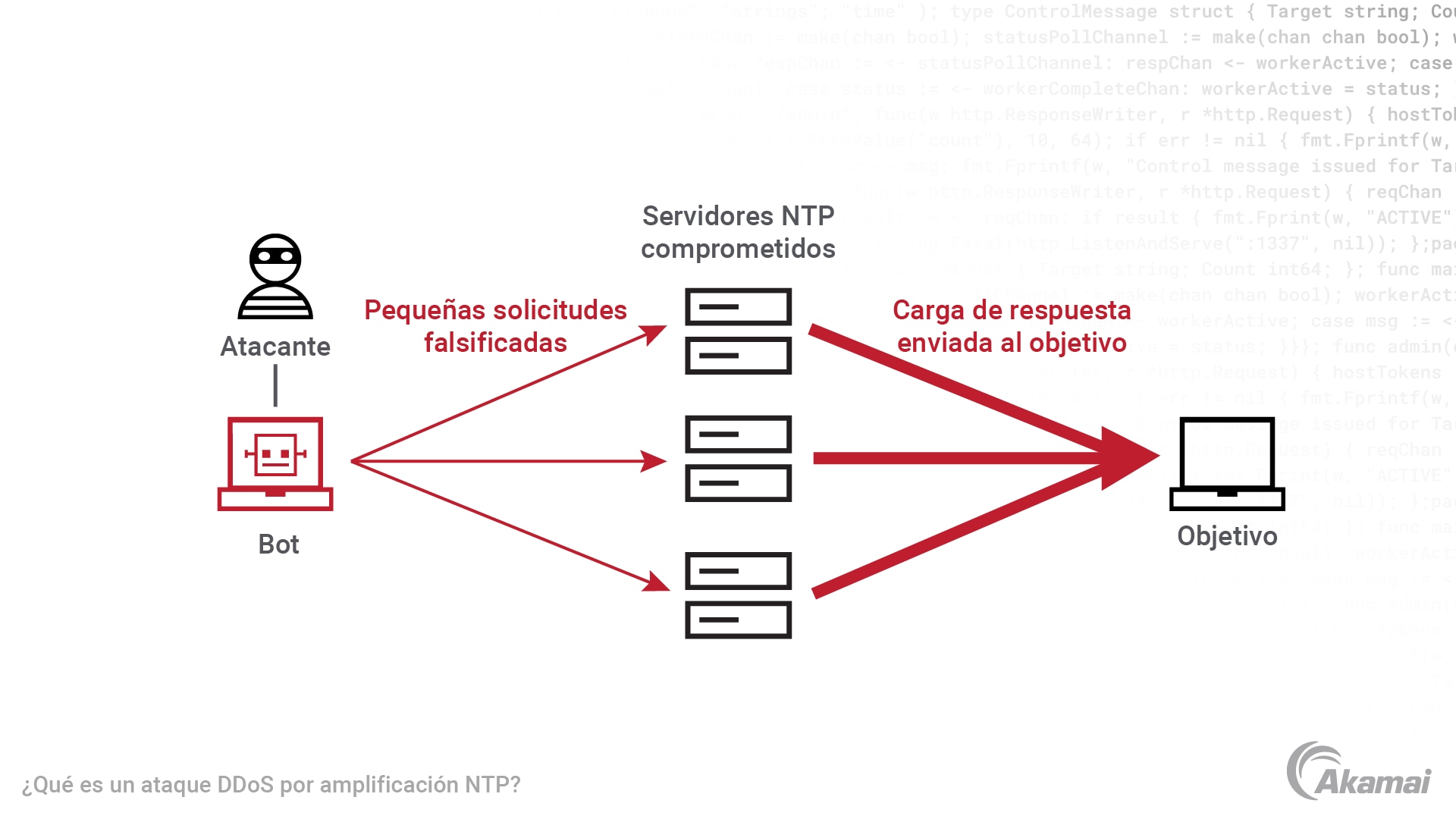

Un ataque de amplificación de protocolo de tiempo de red (NTP) es un tipo de ataque distribuido de denegación de servicio (DDoS) en el que un atacante falsifica su propia dirección IP para enviar una solicitud a un servidor NTP vulnerable, lo que provoca que el servidor responda con una respuesta mucho mayor de lo normal. A continuación, se amplifica y se envía a la víctima, inundando sus servidores y haciendo que se ralenticen o se bloqueen por completo.

El objetivo de un ataque de amplificación NTP es inundar los recursos de Internet del objetivo con una cantidad abrumadora de tráfico. Esto se consigue aprovechando un servidor NTP que se ha configurado incorrectamente, lo que permite que fuentes externas accedan directamente a él. Al falsificar la dirección IP de la víctima y aprovechar una red de bots comprometidos, los atacantes pueden acceder a una lista de servidores NTP abiertos para iniciar el ataque. Esto provoca un aumento significativo del tráfico del protocolo de datagramas de usuario (UDP) dirigido hacia la red de la víctima. Estos ataques tienen graves consecuencias para la víctima, como interrupciones prolongadas, disminución de la productividad e interrupción de los servicios para usuarios y clientes.

¿Cómo puedo evitar un ataque de amplificación NTP?

La prevención de ataques de amplificación NTP requiere una configuración cuidadosa de sus servidores NTP para que solo los hosts de confianza tengan acceso a ellos. También implica la supervisión de la actividad de los usuarios en el sistema en busca de solicitudes sospechosas procedentes de fuentes que no son de confianza. Algunas de las prácticas recomendadas para evitar ataques de amplificación NTP incluyen la desactivación de enlaces anónimos en los servidores NTP, la restricción del acceso solo a hosts o redes conocidos a través de listas de control de acceso (ACL) o firewalls, la supervisión exhaustiva del tráfico de usuarios para detectar cualquier solicitud anómala procedente de fuentes externas y la configuración de la limitación de velocidad en los sistemas para que el tráfico malicioso pueda bloquearse antes de que llegue a la red. Además, debe asegurarse de que sus parches de seguridad están actualizados para que cualquier posible vulnerabilidad del sistema se cierre rápidamente.

Para detectar un ataque en curso, los administradores deben supervisar de cerca todos los patrones de tráfico entrante y estar atentos a cualquier aumento repentino o picos en las solicitudes procedentes de fuentes externas, ya que podrían ser indicativos de un ataque en curso. Además, los registros de supervisión generados por los sistemas de detección de intrusiones también deben revelar cualquier posible intento de ataques de amplificación, ya que suelen generar muchas alertas de falsos positivos cuando agentes maliciosos suplantan direcciones IP de origen con valores falsos que no coinciden con los hosts de red legítimos o las direcciones que aparecen en las tablas de ACL o firewall.

Responder a un ataque de amplificación NTP activo requiere una acción rápida tanto en términos de mitigar su impacto como de identificar su origen, si es posible, para que se puedan tomar las medidas adecuadas contra los autores si es necesario, como informar de incidentes de abuso. Entre las prácticas recomendadas se incluyen el bloqueo de fuentes sospechosas en los firewalls mediante la información recopilada a través de registros IDS/IPS; la configuración de límites de velocidad en enlaces ascendentes; la limitación de las velocidades de paquetes; la implementación de medidas antifalsificación como comprobaciones de reenvío de ruta inversa; la implementación de soluciones de mitigación de capa de aplicación como túneles VPN IPsec; la segmentación de redes en secciones más pequeñas; el filtrado de tráfico basado en reglas predefinidas; la garantía de una gestión adecuada de parches; trabajo con ISP/CDN cuando corresponda; la reducción de los umbrales de periodo de vida (TTL) utilizados por los clientes; el seguimiento de los cambios realizados durante los periodos en los que se producen los ataques y la supervisión de registros de forma coherente.

Para recuperarse de una situación de ataque activa, primero hay que restaurar el servicio mediante la implementación de las mitigaciones mencionadas anteriormente y, simultáneamente, identificar la causa raíz, como servicios vulnerables que se dejan expuestos online sin las configuraciones de seguridad adecuadas, lo que permite el acceso de los atacantes. La priorización de los esfuerzos ayudará a los administradores a recuperar rápidamente el control sobre los recursos comprometidos, al tiempo que se toman las medidas necesarias para reforzar aún más las configuraciones de seguridad generales, reduciendo así las posibilidades de que se produzcan ataques similares en el futuro.

Evitar ataques de amplificación NTP y ataques DDoS con Akamai

Akamai ofrece protección contra DDoS de extremo a extremo que actúa como primera línea de defensa y ofrece estrategias especializadas de mitigación en la nube, de DNS distribuido y en el borde de Internet para evitar daños colaterales y puntos únicos de fallo. Nuestras nubes contra los DDoS están diseñadas específicamente y ofrecen una capacidad de barrido dedicada y una mayor calidad de mitigación, que pueden ajustarse a los requisitos específicos de las aplicaciones web o los servicios basados en Internet.

Una de las formas más eficaces de detener ataques de amplificación NTP y otros ataques DDoS es con Akamai Prolexic, un servicio de barrido en la nube probado que protege los centros de datos al completo y la infraestructura orientada a Internet de los ataques DDoS en todos los puertos y protocolos. Con Prolexic, el tráfico se dirige a través de BGP Anycast a través de centros de barrido de alta capacidad distribuidos globalmente, donde nuestro Centro de control de operaciones de seguridad (SOCC) puede implementar controles de mitigación proactivos o personalizados para detener los ataques al instante. Al enrutar el tráfico al centro de barrido más cercano, Prolexic puede detener los ataques más cerca del origen y, de este modo, maximizar el rendimiento para los usuarios y mantener la resiliencia de la red a través de la distribución en la nube. Una vez finalizado el barrido, el tráfico limpio se devuelve al origen del cliente a través de conexiones activas lógicas o dedicadas.

Disponible como servicio siempre activo o a la carta, Prolexic ofrece modelos flexibles de integración para satisfacer las diversas exigencias de seguridad asociadas a los orígenes híbridos.

Con Akamai Prolexic, sus equipos de seguridad pueden:

- Reducir el riesgo de ataques DDoS gracias a los controles de mitigación proactivos y el acuerdo de nivel de servicio (SLA) de cero segundos de Prolexic.

- Detener los ataques de amplificación NTP de gran complejidad sin sacrificar la calidad de la mitigación.

- Unificar las posturas de seguridad mediante la aplicación coherente de políticas de mitigación de DDoS en toda su organización, independientemente de dónde se alojen las aplicaciones.

- Optimizar la respuesta a incidentes para garantizar la continuidad del negocio con ejercicios de validación de servicios, runbooks personalizados y simulacros de preparación operativa.

- Ampliar los recursos de seguridad con nuestra solución totalmente gestionada, respaldada por más de 225 profesionales de primera línea del SOCC.