Un ataque de restablecimiento de TCP puede interrumpir el tráfico de red legítimo, interferir con las aplicaciones y provocar condiciones de denegación de servicio (DoS). Por ejemplo, el ataque se puede utilizar para interrumpir las transacciones online, interrumpir las llamadas de voz sobre IP (VoIP), detener las transferencias del protocolo de transferencia de archivos (FTP) o desactivar un sitio web o API.

Un ataque de inundación reset TCP o un ataque de inundación RST es un tipo de ataque distribuido de denegación de servicio (DDoS) que busca perjudicar el rendimiento de sus objetivos, ya sean uno o cientos, y que puede incluir servidores, balanceadores de carga que mantienen el estado de la sesión (tablas de sesión), hosts de red, FTP, sistemas DNS, etc., inundándolo con un gran número de paquetes de restablecimiento del Protocolo de control de transmisión (TCP). Un ataque DDoS de inundación reset aprovecha las vulnerabilidades del TCP o de la negociación en tres pasos del TCP. Estos tipos de ataques de uso indebido de TCP también se conocen como abuso de TCP fuera de estado (también conocido como TCP OOS).

¿Qué es un ataque DDoS?

Un ataque distribuido de denegación de servicio es un ciberataque dirigido a una red, sitio web, servidor u otro dispositivo de red. En un ataque DDoS , los agentes maliciosos intentan hacer que una red o un dispositivo no esté disponible para los usuarios y servicios legítimos al inundarlo con tráfico malicioso. A medida que el dispositivo intenta gestionar o responder a cantidades masivas de solicitudes, sus recursos de procesamiento, memoria y ancho de banda se agotan, lo que hace que se ralentice o se bloquee. Los ataques DDoS se llevan a cabo con el uso de una botnet , una recopilación de miles o millones de dispositivos o equipos que han sido infectados con malware, lo que permite al atacante controlarlos. Al ordenar a cada dispositivo que envíe grandes cantidades de tráfico a un equipo objetivo, una botnet puede generar millones de solicitudes maliciosas y paquetes de datos que pueden saturar fácilmente el objetivo.

¿Qué es una conexión TCP?

El TCP permite la comunicación entre dos dispositivos, normalmente un navegador y un servidor web, a través de una red (una conexión TCP) o Internet (una conexión TCP/IP), y se utiliza ampliamente para la comunicación y el envío de datos a través de redes. Normalmente, cuando un dispositivo cliente desea establecer una conexión con un servidor, se produce un proceso conocido como negociación en tres pasos. Esto implica un paquete de número de secuencia de sincronización (SYN), un paquete de confirmación de sincronización (SYN-ACK) y un paquete de confirmación (ACK) para establecer conexiones TCP. La opción de RESTABLECIMIENTO DE TCP es el medio para restablecer la conexión, forzar la detención de las comunicaciones y volver a intentarlo para una nueva conexión. Normalmente, cuando se termina la comunicación TCP, la conexión finaliza correctamente, donde el cliente y el servidor intercambian paquetes FIN para finalizar la conversación y paquetes ACK para confirmar y cerrar la conexión. Los atacantes utilizan este proceso de conexión de varias formas para lanzar ataques DDoS.

¿Cómo funciona un ataque DDoS de inundación reset?

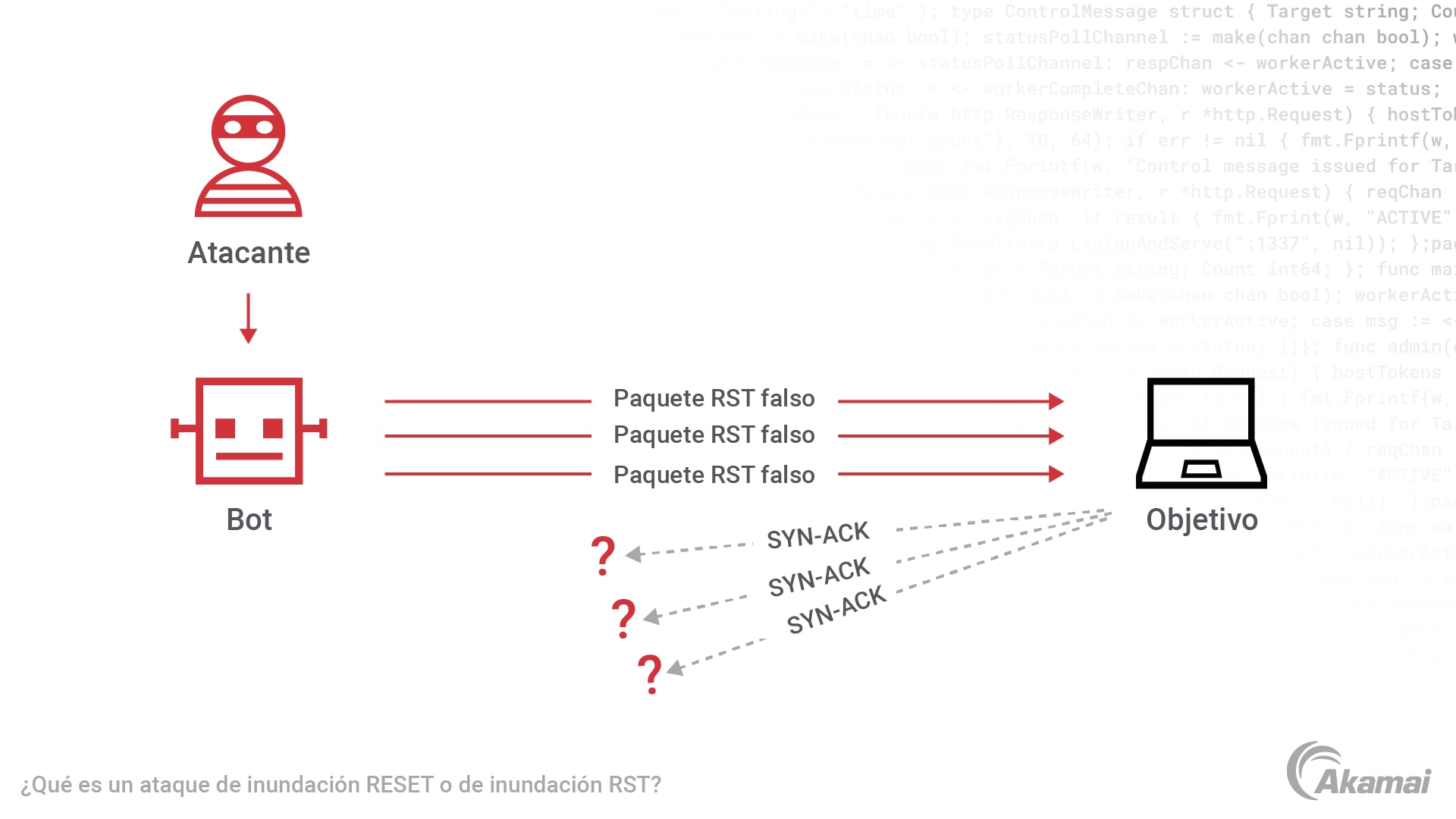

Un ataque DDoS de inundación reset aprovecha el uso de un paquete de restablecimiento, o paquete RST, en el protocolo TCP. Cuando un dispositivo necesita cerrar una conexión TCP de forma inesperada, envía un paquete de restablecimiento indicando al otro equipo que descarte cualquier paquete adicional que reciba de la conexión actual. Esto resulta útil cuando, por ejemplo, un equipo se bloquea durante una conexión TCP y desea que otro equipo sepa que la conexión ya no funciona.

Los ataques DDoS de inundación reset aprovechan esta utilidad al inundar un servidor o dispositivo de destino con mensajes de restablecimiento de TCP. Mediante métodos de suplantación, los atacantes hacen que estos paquetes de restablecimiento parezcan provenir de otro equipo, lo que provoca que el sistema de destino finalice las conexiones en curso. La interrupción de las conexiones y los recursos necesarios para restablecerlas hacen que el servidor de destino se ralentice o falle, lo que provoca una denegación de servicio para usuarios legítimos y tráfico de red.

¿Cuáles son otros tipos de ataques DDoS de TCP?

Entre los ataques DDoS adicionales que utilizan el TCP se incluyen:

Inundaciones SYN. En un ataque por inundación SYN , los hackers envían grandes volúmenes de paquetes TCP SYN a un solo puerto o a todos los puertos de un servidor objetivo, posiblemente utilizando una dirección IP falsificada. El servidor intenta responder a cada solicitud con un paquete SYN-ACK de cada puerto abierto y espera a recibir el paquete ACK final, que nunca llega. Esto mantiene las conexiones abiertas, llenando finalmente las tablas de sesiones de conexión del servidor y denegando el servicio a solicitudes y clientes legítimos.

Ataques FIN. Los atacantes también pueden inundar un servidor con paquetes FIN falsos que no tengan conexión con ninguna sesión actual, lo que provoca que el servidor objetivo agote sus recursos al comparar paquetes con las transmisiones actuales.

Ataques XMAS. Esto ocurre cuando un atacante envía las opciones de indicador FIN, PSH y URG en la solicitud de paquete. Por lo general, se utiliza para análisis, reconocimiento o asignación durante la fase de detección de un ataque, pero se ha documentado como un ataque DDoS TCP OOS.

¿Cómo se pueden mitigar los ataques DDoS de inundación reset?

Los equipos de seguridad pueden realizar una serie de pasos para implementar un enfoque multicapa para mitigar los ataques de restablecimiento de TCP.

Firewalls y ACL. Los firewalls y las listas de control de acceso se pueden configurar para permitir únicamente el tráfico legítimo y descartar o limitar la tasa de los paquetes RST sospechosos o excesivos. Esto requiere muchos recursos en los firewalls, y los operadores de seguridad lo utilizan con una capacidad limitada debido a problemas de rendimiento y escalabilidad.

Limitación de tasa. Los mecanismos de limitación de tasa pueden restringir el número de paquetes RST permitidos por segundo desde una sola dirección IP de origen. Esto puede provocar el bloqueo de paquetes legítimos y causar un impacto innecesario en otras herramientas.

Seguimiento de conexiones. Las soluciones de seguimiento de conexiones, también conocidas como dispositivos con estado, pueden supervisar y realizar un seguimiento de las conexiones TCP establecidas, lo que facilita la identificación y eliminación de paquetes RST que no coincidan con las conexiones existentes.

Filtrado de ruta inversa de unidifusión (modo estricto). Las técnicas de filtrado de entrada y salida, basadas en la IP de origen, pueden garantizar que los paquetes que entran o salen de la red tengan una conexión válida, lo que evita el uso de direcciones IP suplantadas. Esto tiene limitaciones basadas en el tamaño de la conexión a Internet.

Detección de anomalías. Los sistemas de detección/prevención de intrusiones (IDS/IPS) pueden identificar patrones anormales de tráfico de paquetes RST, activando alertas o aplicando automáticamente medidas de mitigación. Poder ampliar estas tecnologías para llevar a cabo esta acción, junto con otros atributos clave habilitados, puede ser todo un reto.

Servicios de mitigación de DDoS. Los proveedores de servicios de seguridad de red ofrecen servicios de protección contra DDoS que pueden analizar el tráfico entrante, filtrar paquetes RST maliciosos y absorber grandes ataques DDoS. La mitigación de estos tipos de ataques TCP OOS se realiza mejor en la nube, donde se dispone de más capacidad y distribución.

Detenga los ataques DDoS TCP RST con Akamai

Las empresas líderes de todo el mundo eligen Akamai para crear, proteger y ofrecer sus experiencias digitales, ayudando así a miles de millones de personas a vivir, trabajar y jugar cada día. Akamai Connected Cloud, una plataforma de Edge y en la nube de distribución masiva, acerca las aplicaciones y las experiencias a los usuarios y aleja las amenazas.

Nuestras soluciones integrales de protección contra DDoS y protección contra DoS proporcionan un enfoque integral que actúa como primera línea de defensa. Gracias a las estrategias de mitigación específicas en la nube, de DNS distribuido y en el Edge, nuestras tecnologías antiDDoS evitan daños colaterales y puntos únicos de fallo para proporcionar a nuestros clientes una mayor resistencia, capacidad de barrido específica y mayor calidad de mitigación.

App & API Protector proporciona un completo conjunto de potentes protecciones con automatización centrada en el cliente. Aunque esta solución ofrece algunas de las opciones de automatización de seguridad de las aplicaciones más avanzadas disponibles hoy en día, sigue siendo fácil de usar. Un nuevo motor de seguridad adaptable y las tecnologías fundamentales líderes del sector facilitan protección contra DDoS, seguridad de API , mitigación de bots y un firewall de aplicaciones web en una solución fácil de usar.

Prolexic detiene los ataques DDoS con la protección más rápida y eficaz a escala. Con un SLA de cero segundos para la defensa contra DDoS, Prolexic reduce proactivamente los ataques a los servicios y personaliza los controles de mitigación relativos al tráfico de red para bloquear las amenazas al instante. El Centro de control de operaciones de seguridad (SOCC) totalmente gestionado de Akamai complementa sus programas de ciberseguridad actuales y le ayudará a aumentar su tiempo de resolución con experiencias probadas en el sector.

Edge DNS evita las interrupciones del DNS con la mayor plataforma de Edge, lo que permite a las organizaciones contar con una disponibilidad del DNS continua y garantizada. Edge DNS, una solución basada en la nube, garantiza la disponibilidad del DNS ininterrumpida al tiempo que mejora la capacidad de respuesta y la defensa contra los ataques DDoS de mayor tamaño.

Preguntas frecuentes

Un ataque de restablecimiento de TCP es una técnica utilizada por los hackers para interrumpir una conexión en curso entre dos dispositivos de una red. El ataque implica enviar un paquete de restablecimiento de TCP falsificado a uno de los equipos, lo que lo engaña para que finalice la conexión.

Normalmente, en un ataque de restablecimiento de TCP, el atacante suplanta la dirección IP de origen y envía un paquete de restablecimiento a uno de los puntos finales. El punto final responde cerrando la conexión, lo que puede provocar que el otro punto final descarte paquetes, reenvíe solicitudes o incluso se bloquee.

Para proteger su red de ataques de restablecimiento de TCP, puede utilizar firewalls, sistemas de detección y prevención de intrusiones y soluciones de mitigación de DDoS en la nube. También puede supervisar el tráfico de red en busca de actividades sospechosas y desactivar servicios y puertos innecesarios.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.