TCP 리셋 공격은 정상적인 네트워크 트래픽을 방해하고 애플리케이션을 방해하며 DoS(Denial-of-Service) 상태를 유발할 수 있습니다. 예를 들어 이 공격은 온라인 트랜잭션을 중단하거나, VoIP(Voice over IP) 통화를 방해하거나, FTP(File Transfer Protocol) 전송을 중단하거나, 웹사이트 또는 API를 다운시키는 데 이용될 수 있습니다.

TCP 리셋 플러드 또는 RST 플러드 공격은 하나 또는 수백 개의 서버, 세션 상태(세션 테이블)를 유지하는 로드 밸런서, 네트워크 호스트, FTP, DNS 시스템 등에 대량의 TCP(Transmission Control Protocol) 리셋 패킷을 쏟아 부어 표적의 성능을 저하시키는 DDoS(Distributed Denial-of-Service) 공격의 일종입니다. 리셋 플러드 DDoS 공격은 TCP 또는 TCP 3방향 핸드셰이크의 취약점을 이용합니다. 이러한 종류의 TCP 오용 공격을 TCP 아웃오브스테이트(일명 TCP OOS) 남용이라고도 합니다.

DDoS 공격이란 무엇일까요?

DDoS 공격은 네트워크, 웹사이트, 서버 또는 기타 네트워크 디바이스를 대상으로 하는 사이버 공격입니다. 공격자는 DDoS 공격 에서 네트워크 또는 디바이스에 악성 트래픽을 폭주시켜 정상적인 사용자와 서비스가 사용할 수 없게 만들려고 합니다. 디바이스가 대량의 요청을 관리하거나 이에 응답하려는 과정에서 처리, 메모리, 대역폭 리소스가 고갈되어 속도가 느려지거나 충돌이 발생합니다. 공격자는 멀웨어로 수천 또는 수백만 대의 컴퓨터나 디바이스를 감염시키고 이를 봇넷 으로 결합해 제어하는 방식으로 DDoS 공격을 실행합니다. 봇넷은 각 디바이스에 표적 머신으로 대량의 트래픽을 전송할 것을 지시함으로써 수백만 개의 악성 요청과 데이터 패킷을 생성해 표적을 쉽게 압도할 수 있습니다.

TCP 연결이란 무엇일까요?

TCP는 일반적으로 브라우저와 웹 서버라는 두 디바이스가 네트워크(TCP 연결) 또는 인터넷(TCP·IP 연결)을 통해 통신할 수 있도록 하며, 네트워크를 통한 데이터 통신 및 전송에 널리 사용됩니다. 일반적으로 클라이언트 디바이스가 서버와 연결을 설정하려는 경우 3방향 핸드셰이크라고 하는 프로세스가 진행됩니다. TCP 연결을 설정할 때는 SYN(Synchronize Sequence Number) 패킷, SYN-ACK(Synchronize Acknowledgement) 패킷, ACK(Acknowledgement) 패킷이 사용됩니다. TCP RESET 옵션은 연결을 재설정해 통신을 강제로 중지하고 새 연결을 다시 시도하는 수단입니다. TCP 통신이 종료되면 일반적으로 클라이언트와 서버가 대화를 끝내기 위해 FIN 패킷을 교환하고, 연결을 승인 및 종료하기 위해 ACK 패킷을 교환하는 과정을 통해 연결이 정상적으로 종료됩니다. 공격자는 이 연결 프로세스를 여러 가지 방법으로 악용해 DDoS 공격을 시작합니다.

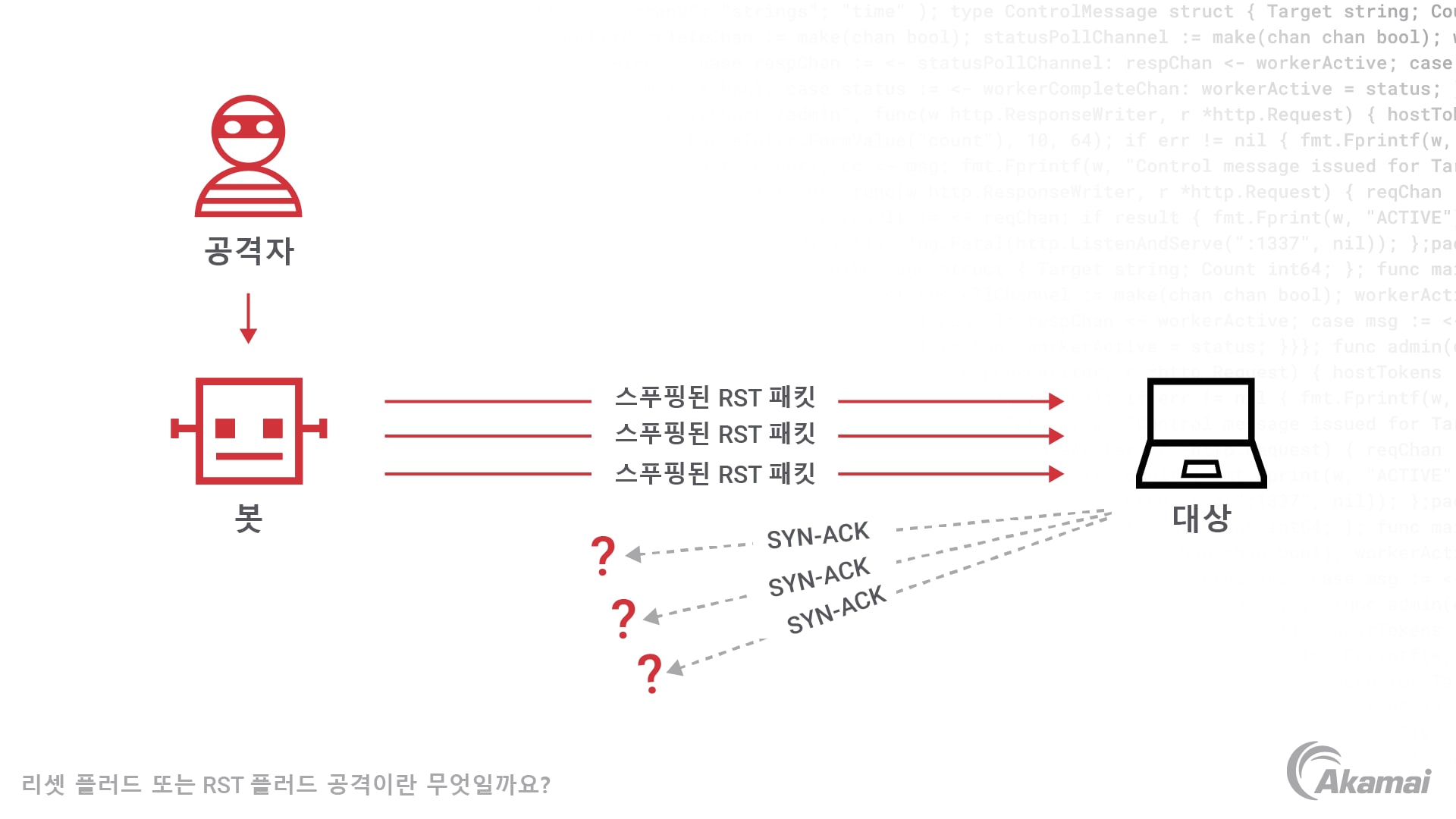

리셋 플러드 DDoS 공격은 어떻게 작동하나요?

리셋 플러드 DDoS 공격은 TCP 프로토콜의 리셋 패킷 또는 RST 패킷 사용을 악용합니다. 디바이스가 예기치 않게 TCP 연결을 닫아야 하는 경우, 현재 연결로 상대 컴퓨터가 수신하는 모든 추가 패킷을 삭제하도록 지시하는 재설정 패킷을 보냅니다. 이 기능은 예를 들어 TCP 연결 중에 한 컴퓨터가 충돌해 다른 컴퓨터에 연결이 더 이상 작동하지 않음을 알리고자 할 때 유용합니다.

리셋 플러드 DDoS 공격은 이 유틸리티를 이용해 표적 서버나 디바이스에 대량의 TCP 리셋 메시지를 전송합니다. 공격자는 스푸핑 방법을 사용해 이러한 재설정 패킷이 다른 머신에서 온 것처럼 보이도록 함으로써 표적 시스템이 진행 중인 연결을 종료하도록 합니다. 연결 중단 그리고 연결 재설정에 필요한 리소스로 인해 결국 표적 서버의 속도가 느려지거나 장애가 발생하면 정상적인 사용자 및 네트워크 트래픽에 대한 서비스 거부가 발생합니다.

TCP를 이용한 다른 종류의 DDoS 공격에는 무엇이 있나요?

TCP를 사용하는 다른 종류의 DDoS 공격은 다음과 같습니다:

SYN 플러드. 해커는 SYN 플러드 공격에서 스푸핑된 IP 주소를 사용해 표적 서버의 단일 포트나 모든 포트에 대량의 TCP SYN 패킷을 보냅니다. 서버는 각 요청에 대해 열려 있는 각 포트에서 SYN-ACK 패킷으로 응답을 시도하고 최종 ACK 패킷을 기다리지만, 이는 도착하지 않습니다. 이렇게 하면 연결이 계속 열려 있어 결국 서버의 연결 세션 테이블이 가득 차고, 정상적인 요청과 클라이언트에 대한 서비스가 거부됩니다.

FIN 공격. 공격자는 현재 세션과 연결되지 않은 가짜 FIN 패킷을 서버에 넘쳐나게 해 표적 서버가 패킷과 현재 전송을 비교하는 과정에서 리소스를 소진하게 만들 수도 있습니다.

XMAS 공격. 공격자가 패킷 요청에 FIN, PSH, URG 플래그 옵션을 전송하는 공격입니다. 일반적으로 공격의 발견 단계에서 스캐닝, 정찰 또는 매핑에 사용되지만, DDoS TCP OOS 공격으로 문서화되었습니다.

리셋 플러드 DDoS 공격은 어떻게 방어할 수 있나요?

보안팀은 여러 단계를 거쳐 멀티레이어 접근 방식을 구축해 TCP 리셋 공격을 방어할 수 있습니다.

방화벽 및 ACL. 방화벽과 ACL(Access Control List)을 설정해 정상적인 트래픽만 허용하고, 의심스럽거나 과도한 RST 패킷은 삭제하거나 속도를 제한할 수 있습니다. 방화벽의 리소스를 매우 많이 사용해 성능 및 확장 문제가 발생할 수 있기 때문에 보안 운영자는 제한적으로만 이 기능을 사용합니다.

전송률 제한. 전송률 제한 메커니즘은 단일 소스 IP 주소에서 초당 허용되는 RST 패킷 수를 제한할 수 있습니다. 이로 인해 정상적인 패킷이 차단될 수 있으며 다른 툴에 불필요한 영향을 미칠 수 있습니다.

연결 추적. 연결 추적 솔루션(일명 상태 저장 디바이스)은 설정된 TCP 연결을 모니터링하고 추적함으로써 기존 연결과 일치하지 않는 RST 패킷을 쉽게 식별하고 삭제할 수 있습니다.

유니캐스트 리버스 경로 필터링(엄격 모드). 소스 IP를 기반으로 하는 인그레스 및 이그레스 필터링 기술로, 네트워크에 들어오고 나가는 패킷이 유효한 연결인지 확인해 스푸핑된 IP 주소의 사용을 방지할 수 있습니다. 하지만 인터넷 연결 규모에 따라 제한이 있습니다.

비정상 탐지. 침입 탐지·방지 시스템(IDS·IPS)은 RST 패킷 트래픽의 비정상적인 패턴을 식별해 알림을 트리거하거나 자동으로 방어 조치를 적용할 수 있습니다. 이러한 기술을 확장해 조치를 취하고 다른 주요 속성을 활성화하는 작업은 쉽지 않을 수 있습니다.

DDoS 방어 서비스. 네트워크 보안 서비스 공급업체는 들어오는 트래픽을 분석하고, 악성 RST 패킷을 필터링하고, 대규모 DDoS 공격을 흡수할 수 있는 DDoS 방어 서비스를 제공합니다. 이러한 종류의 TCP OOS 공격을 방어할 때는 더 많은 용량과 배포가 가능한 클라우드에서 실행하는 것이 가장 좋습니다.

Akamai를 통한 TCP RST DDoS 공격 차단

전 세계 대표적인 기업들은 매일 수십억 명의 사람들의 생활, 업무, 여가를 지원할 디지털 경험을 구축하고, 전송하고, 보호하기 위해 Akamai를 선택합니다. 대규모 분산 엣지 및 클라우드 플랫폼인 Akamai Connected Cloud를 통해, Akamai는 사용자와 가까운 곳에서 애플리케이션 및 경험을 제공하고 위협을 먼 곳에서 차단합니다.

Akamai의 엔드투엔드 DDoS 및 DoS 방어 솔루션은 1차 방어선 역할을 하는 포괄적인 접근 방식을 제공합니다. 전담 엣지, 분산 DNS, 네트워크 클라우드 방어 전략을 갖춘 DDoS 대응 기술이 부수적인 피해와 단일 장애 포인트를 방지하여 고객에게 강화된 안정성, 전문 삭제 역량, 뛰어난 품질의 방어를 제공합니다.

App & API Protector 솔루션은 고객 중심의 자동화를 통해 포괄적이고 강력한 보호 기능을 제공합니다. 이 솔루션은 현존하는 가장 진보된 애플리케이션 보안 자동화를 제공하면서도 사용법은 여전히 간단합니다. 새로운 적응형 보안 엔진과 업계 최고의 핵심 기술을 통해 DDoS 방어, API 보안 , 봇 방어, 웹 애플리케이션 방화벽을 사용이 간편한 하나의 솔루션으로 구현할 수 있습니다.

Prolexic 은 DDoS 공격을 가장 빠르고 가장 효과적이며 확장성 있게 방어합니다. DDoS 방어용 0초 SLA를 제공하는 Prolexic은 공격 서비스를 사전에 줄이고 네트워크 트래픽에 대한 방어 제어 조치를 맞춤화해 공격을 즉시 차단합니다. 완전히 관리되는 Akamai SOCC는 기존의 사이버 보안 프로그램을 보완하고 업계에서 입증된 경험을 바탕으로 문제 해결 시간을 단축합니다.

Edge DNS 솔루션은 최대 규모의 엣지 플랫폼으로 DNS 중단을 방지합니다. 이를 통해 기업은 보장된 무중단 DNS 가용성을 누릴 수 있습니다. 클라우드 기반 솔루션인 Edge DNS는 응답성을 개선하고 대규모 DDoS 공격을 방어하면서 연중무휴 24시간 DNS 가용성을 보장합니다.

자주 묻는 질문(FAQ)

TCP 리셋 공격은 해커가 네트워크의 두 디바이스 간에 진행 중인 연결을 방해하는 데 사용하는 기술입니다. 이 공격은 위조된 TCP 재설정 패킷을 컴퓨터 중 한 대의 컴퓨터로 전송해 연결을 종료하도록 속입니다.

TCP 리셋 공격에서 일반적으로 공격자는 소스 IP 주소를 스푸핑해 엔드포인트 중 한 곳으로 리셋 패킷을 보냅니다. 엔드포인트는 연결을 닫는 방식으로 대응하며, 이로 인해 다른 엔드포인트는 패킷을 삭제하거나, 요청을 다시 보내거나, 심지어 충돌을 일으킬 수 있습니다.

방화벽, 침입 탐지 및 방지 시스템, 클라우드 DDoS 방어 솔루션을 사용해 TCP 리셋 공격으로부터 네트워크를 보호할 수 있습니다. 또한 네트워크 트래픽에서 의심스러운 활동을 모니터링하고 불필요한 서비스와 포트를 비활성화할 수도 있습니다.

고객이 Akamai를 선택하는 이유

Akamai는 온라인 비즈니스를 지원하고 보호하는 사이버 보안 및 클라우드 컴퓨팅 기업입니다. 시장을 대표하는 보안 솔루션, 탁월한 위협 인텔리전스, 글로벌 운영팀이 어디서나 기업 데이터와 애플리케이션을 보호하기 위한 심층적 방어 기능을 제공합니다. Akamai의 풀스택 클라우드 컴퓨팅 솔루션은 세계에서 가장 분산된 플랫폼에서 성능과 경제성을 제공합니다. 글로벌 기업들은 비즈니스 성장에 필요한 업계 최고의 안정성, 확장성, 전문성을 제공하는 Akamai를 믿고 신뢰합니다.