PCI DSS v4.0 준수

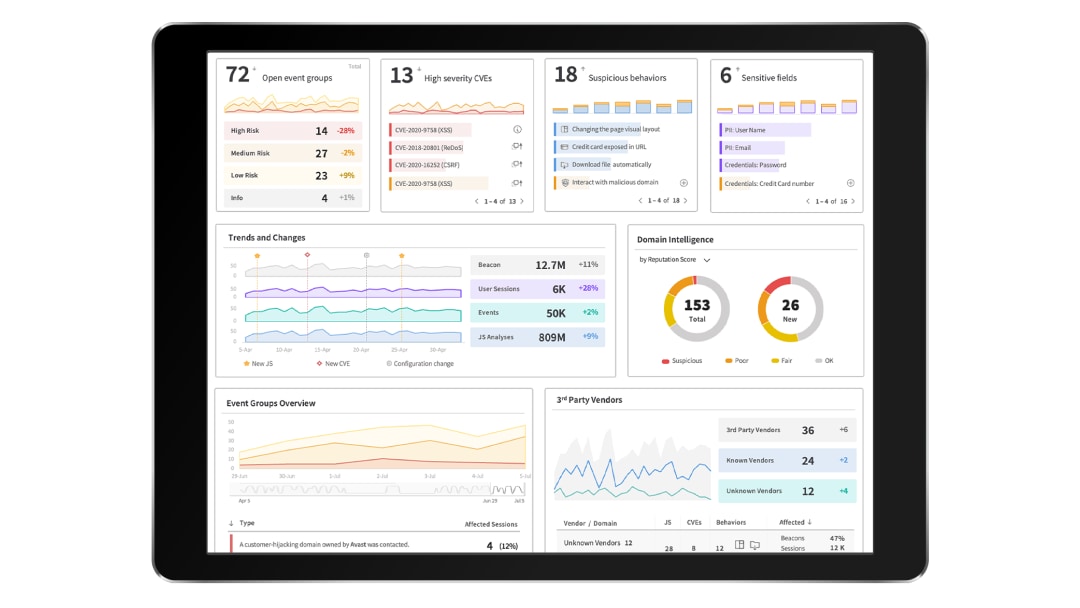

컴플라이언스 및 감사 작업은 보안 팀에 엄청난 부담이 될 수 있습니다. Client-Side Protection & Compliance 솔루션은 2025년 3월에 발효될 예정인 PCI DSS v4.0에 명시된 새로운 클라이언트 측 보안 요구사항을 다룹니다. 하나의 간단한 툴을 통해 보호되는 결제 페이지에서 관찰된 모든 스크립트를 인벤토리로 작성하고 타당성을 확인하며 모니터링할 수 있습니다. 그리고 보안 팀에 무단 솔루션 변조 및 의심스러운 스크립트 행동을 실시간으로 알리는 유용한 알림을 제공합니다.