TCP 重置攻击会中断合法的网络流量,干扰应用程序并导致拒绝服务 (DoS) 情况的发生。例如,攻击者可以使用该攻击来干扰在线交易、中断 IP 语音 (VoIP) 通话、停止文件传输协议 (FTP) 传输操作或者导致网站或 API 瘫痪。

TCP 重置泛洪攻击(即 RST 泛洪攻击)是一种分布式拒绝服务 (DDoS) 攻击,该攻击会通过向目标发送大量传输控制协议 (TCP) 重置数据包来削弱其性能,无论是一台设备还是数百台设备(包括服务器、维护会话状态 [会话表] 的负载均衡器、网络主机、FTP、DNS 系统等)都会受到影响。重置泛洪 DDoS 攻击会利用 TCP 或者 TCP 三次握手中的漏洞。这些类型的 TCP 误用攻击也称为 TCP Out-of-State(即 TCP OOS)滥用。

什么是 DDoS 攻击?

什么是 TCP 连接?

TCP 用于在两台设备(通常是浏览器与 Web 服务器)之间通过网络(TCP 连接)或互联网(TCP/IP 连接)实现通信,它广泛用于在网络之间进行通信和发送数据。通常,当客户端设备想要与服务器建立连接时,会发生一个称为三次握手的过程。这涉及通过一个同步序列号 (SYN) 数据包、一个同步确认 (SYN-ACK) 数据包以及一个确认 (ACK) 数据包来建立 TCP 连接。TCP 重置选项用于重置连接,强制通信停止并尝试建立新连接。通常,当 TCP 通信结束时,连接会平稳终止,其中客户端和服务器会交换 FIN 数据包以结束对话并交换 ACK 数据包以确认和关闭连接。攻击者能够通过多种方式滥用此连接过程来发动 DDoS 攻击。

重置泛洪 DDoS 攻击的工作原理是什么?

重置泛洪 DDoS 攻击会利用 TCP 协议中的重置数据包(RST 数据包)。当设备需要意外关闭 TCP 连接时,它会发送一个重置数据包,指示另一台计算机丢弃它通过当前连接接收到的任何其他数据包。在一些情况下,例如当一台计算机在 TCP 连接期间发生崩溃并且希望告知另一台计算机该连接不再有效时,此功能很有用。

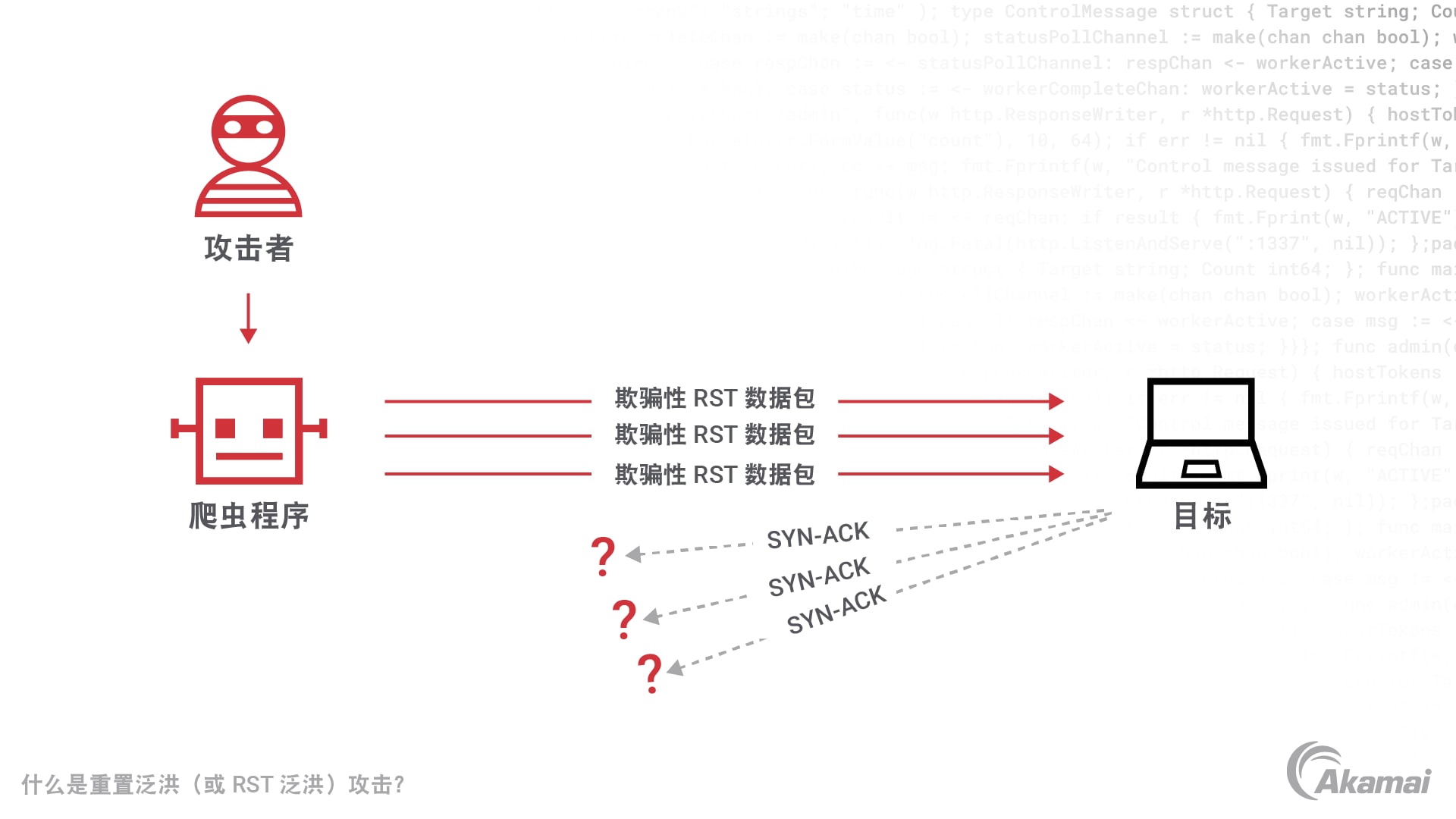

重置泛洪 DDoS 攻击会通过 TCP 重置消息造成目标服务器或设备不堪重负来利用此实用功能。利用欺骗方法,攻击者可以让这些重置数据包显示为来自另一台机器,从而导致目标系统终止持续连接。连接的中断以及重新建立连接所需的资源最终导致目标服务器速度变慢或停止工作,进而拒绝为合法用户和网络流量提供服务。

对 TCP 的 DDoS 攻击有哪些其他类型?

使用 TCP 的其他 DDoS 攻击包括:

SYN 泛洪攻击。在 SYN 泛洪攻击 中,黑客可能会使用伪装的 IP 地址向目标服务器上的单个端口或每个端口发送大量 TCP SYN 数据包。该服务器会尝试使用 SYN-ACK 数据包响应来自每个开放端口的每个请求,并等待接收永远不会到来的最终 ACK 数据包。这会使连接处于开放状态,最终填满该服务器的连接会话表并拒绝为合法请求和客户端提供服务。

FIN 攻击。此外,攻击者也会利用未连接到任何当前会话的虚假 FIN 数据包造成服务器不堪重负,从而导致目标服务器在将数据包与当前传输进行比较的过程中耗尽其资源。

XMAS 攻击。这是指攻击者在数据包请求中发送 FIN、PSH 和 URG 标志选项的情况。通常,此使用标志的方法在攻击的发现阶段用于扫描、侦察或映射,但已被记录为 DDoS TCP OOS 攻击。

如何抵御重置泛洪 DDoS 攻击?

安全团队可以采取多种措施来实施抵御 TCP 重置攻击的多层次安全方法。

防火墙和 ACL。可以对防火墙和访问控制列表进行配置,以便仅允许合法流量并丢弃可疑或过多的 RST 数据包,或者对它们进行速率限制。此配置会在防火墙上消耗大量资源,并且由于存在性能和扩展问题,安全运营商只会在有限的容量中使用此状态检测类型。

速率限制。 速率限制机制可以限制每秒钟允许来自单个源 IP 地址的 RST 数据包的数量。此方法可能会导致拦截合法数据包,并且可能会对其他工具造成不必要的影响。

连接跟踪。 连接跟踪解决方案(即,有状态的设备)可以监控并跟踪已建立的 TCP 连接,从而能够更轻松地识别并丢弃与现有连接不匹配的 RST 数据包。

单播反向路径过滤(严格模式)。 基于源 IP 的入站流量和出站流量过滤技术可以确保进入或离开网络的数据包具有有效连接,从而避免使用伪装的 IP 地址。此方法会根据互联网连接的规模而受到限制。

异常检测。 入侵检测/防护系统 (IDS/IPS) 可以识别 RST 数据包流量的异常模式,并触发告警或自动应用抵御措施。但是,要想能够扩展这些技术来执行此操作并启用其他关键属性,可能具有挑战性。

DDoS 抵御服务。 网络安全服务提供商提供的 DDoS 防护服务能够分析传入流量,过滤掉恶意 RST 数据包并吸收大规模 DDoS 攻击。由于在云端您拥有更多容量并且分布更广,因此抵御这些类型的 TCP OOS 攻击最好在云端完成。

借助 Akamai 技术阻止 TCP RST DDoS 攻击

全球各大优秀公司纷纷选择 Akamai 来打造并提供安全的数字化体验,为数十亿人每天的生活、工作和娱乐提供助力。Akamai Connected Cloud 是一种大规模分布式边缘和云平台,可使应用程序和体验更靠近用户,帮助用户远离威胁。

我们的端到端 DDoS 和 DoS 防护 解决方案提供可用作第一道防线的全面方法。凭借专用边缘、分布式 DNS 和网络云抵御策略,我们的反 DDoS 技术可防止附带损害和单点故障,为我们的客户提供更高的恢复能力、专项净化容量和更高的抵御质量。

App & API Protector 提供了一套全面强大的保护措施,这些保护措施专为实现“以客户为中心”的自动化而构建。该解决方案不但提供了当今环境中高度先进的 应用程序安全自动化机制,而且依然方便易用。这种新的自适应安全引擎加上多项卓越的核心技术,将 DDoS 防护、 API 安全、爬虫程序抵御和 Web 应用程序防火墙整合到了一套简单易用的解决方案中。

Prolexic 可以实施高速、有效的大规模防御,以阻止 DDoS 攻击。Prolexic 为 DDoS 防御提供了零秒 SLA,可主动缩小攻击面,并根据网络流量情况自定义抵御控制措施,从而即时阻止攻击。Akamai 的全托管式 SOCC 可作为您现有 网络安全 计划的补充,通过业界公认的经验帮助您改善解决问题的时间。

Edge DNS 借助规模庞大的边缘平台防范 DNS 中断,为企业提供有保障、值得信赖的不间断 DNS 可靠性。作为一款云端解决方案,Edge DNS 可确保全天候 DNS 可用性、更好的 DNS 响应度,还能够抵御规模庞大的 DDoS 攻击。

常见问题

TCP 重置攻击是黑客用来中断网络中两个设备之间的持续连接的一种技术。此攻击涉及向其中一台计算机发送伪造的 TCP 重置数据包,以诱骗它终止连接。

通常,在 TCP 重置攻击中,攻击者会伪造源 IP 地址并向其中一个端点发送重置数据包。该端点会关闭连接以做出响应,这会导致另一个端点丢弃数据包、重新发送请求,甚至是发生崩溃。

要保护您的网络免受 TCP 重置攻击,您可以使用防火墙、入侵检测和防护系统以及云 DDoS 抵御解决方案。此外,您还可以监控网络流量中是否存在可疑活动并禁用不必要的服务和端口。

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。