ICMP 和 UDP 泛洪攻击很常见,因为它们很容易执行,而且可以非常有效地破坏网络。

了解和防止 UDP 泛洪 DDoS 攻击

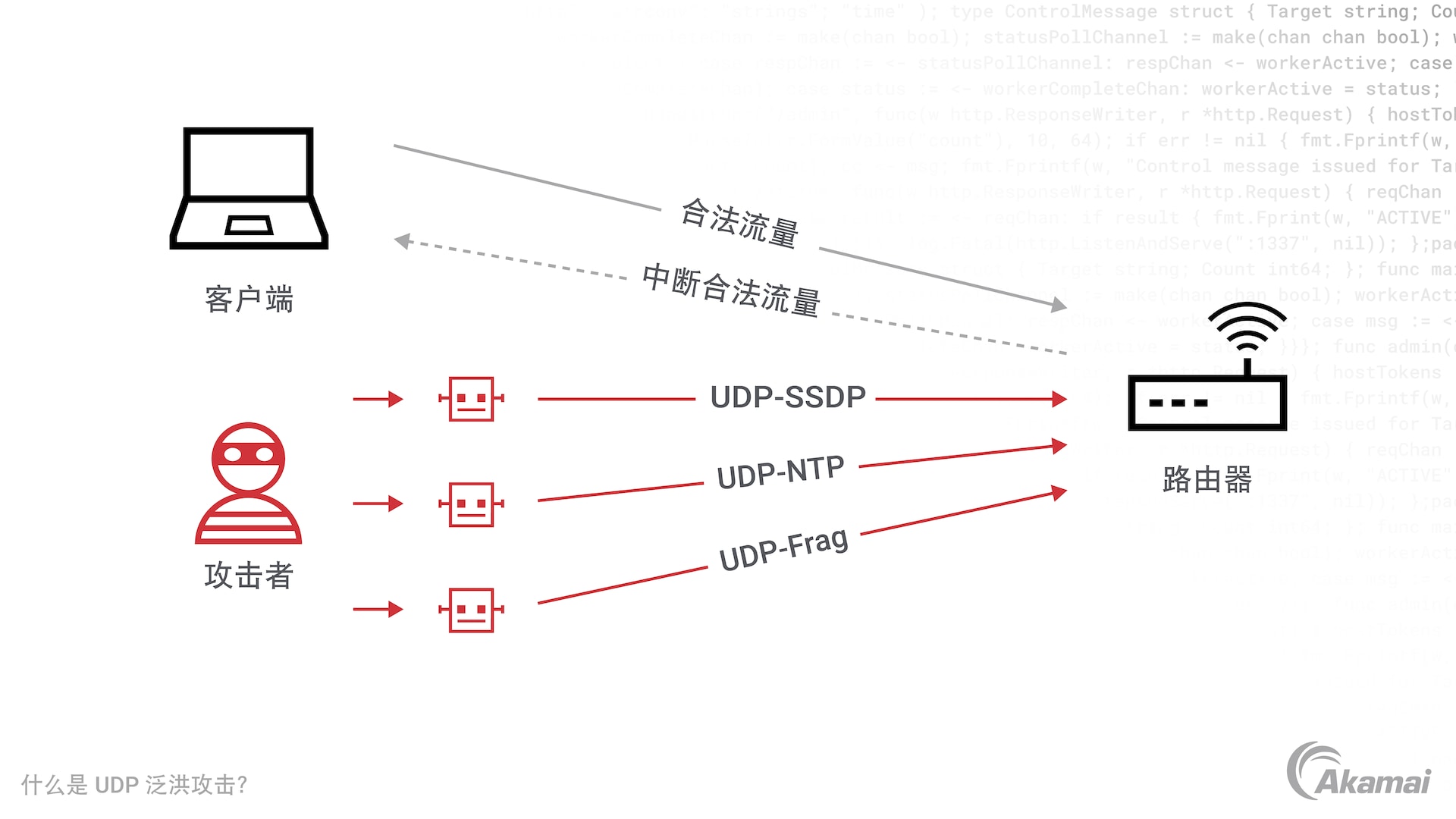

UDP 泛洪攻击是一种拒绝服务 (DoS) 攻击,旨在使系统、服务器、带宽或机器对合法用户和请求不可用。作为无会话协议,UDP 泛洪攻击非常有效,需要很少的资源即可执行。DoS 或 DDoS(分布式拒绝服务)攻击通常是高度复杂的威胁的一部分,这种威胁结合了多种攻击媒介(又称多媒介),以企业的 IT 环境作为攻击目标。与 TCP DDoS 攻击(攻击者利用 TCP SYN 数据包)不同的是,UDP 数据包可以分割成碎片,并造成与正常 UDP 泛洪攻击一样的危害。

DDoS 防护(结合了边缘防御、DNS 恢复能力和云净化技术)旨在阻止 UDP 泛洪和 DDoS 攻击,以免应用程序、数据中心和基础架构遭到这些攻击。Low Orbit Ion Cannon (LOIC) 等黑客工具开始简化攻击者利用 UDP 泛洪攻击的手段。

UDP 泛洪攻击的工作原理

网络协议用户数据报协议 (UDP) 使计算机应用程序能够通过 IP 地址或网络向其他主机发送消息或数据报。当服务器收到 UDP 数据包时,其操作系统会检查相关的应用程序,如果没有发现此类应用程序,则通过一个“目的地不可达”的回复数据包通知发送者。与 TCP 的连接或会话定向不同,UDP 是一个无连接协议,服务器使用互联网控制消息协议 (ICMP) 响应来告知“无法交付原始 UDP 数据包”。

为了发起 UDP 泛洪攻击,攻击者用伪装的 IP 地址向目标系统的随机端口发送大量 UDP 流量。由于系统必须检查每个传入的数据包中指定的端口是否有发起监听的应用程序并发出响应,目标服务器的资源会很快被耗尽,使其对正常流量和合法用户不可用。互联网连接很容易变得拥挤和饱和。当 UDP 数据包在小标头攻击有效载荷影响下发生畸变时,会增加每秒数据包速率,并可能导致互联网网卡上的硬件出现故障。

防止 UDP 泛洪攻击可能是一个挑战。操作系统可能试图限制 ICMP 数据包(UDP 响应的一部分)的响应速率。但这种方法是无差别的,也可能过滤掉合法流量。抵御任何类型的 DDoS 的行动应该在离数据中心或源站最远的地方进行,在那里,这些攻击工具的效果较差。SIP 和 VOIP 互联网服务依赖于 UDP 堆栈,对这些类型的攻击有独特的敏感性。UDP 泛洪攻击可以由僵尸网络产生,但攻击者会利用开放的 UDP 协议,该协议很容易反射和放大对 Web、DNS、SSH、SCP、SSL、TLS 和其他托管互联网资源等服务发起的攻击。

其他 DDoS 防护解决方案

除了 Prolexic 之外,Akamai 还提供其他 DDoS 防护解决方案。

App & API Protector

Akamai App & API Protector 是一种整体 Web 应用程序和 API 保护架构,旨在保护整个 TCP 网络和 API 资产,其对自动化和简单性的重视在业界处于优秀水平。该解决方案集合了多项核心技术,包括 API 安全保护、Web 应用程序防火墙、 爬虫程序抵御和 DDoS 防护。App & API Protector 可抵御广泛的威胁,包括大规模 DDoS 攻击(比如 UDP 泛洪攻击和 ICMP 泛洪攻击)、注入和基于 API 的攻击、应用程序层攻击(比如 Slowloris)以及基于协议的威胁(比如 TCP Out-of-State 攻击、SYN 泛洪攻击或需要合法用户完成三方握手的 ACK 泛洪攻击)。

Prolexic

Akamai Prolexic 通过零秒 SLA 和快速有效的规模化防御来阻止 UDP 泛洪攻击。Prolexic 提供跨所有端口和协议的云交付抵御措施,在攻击影响业务之前在云中阻止攻击。通过 Prolexic,网络流量被交付到全球 20 多个高容量净化中心之一。在那里,我们可以在更接近攻击来源的地方阻止攻击,从而为用户尽可能提高性能,并通过云分布确保网络恢复能力。在每个净化中心,Akamai 安全运营指挥中心 (SOCC) 使用主动和/或定制的抵御控制措施,以迅速阻止攻击,将干净的流量返回到客户源站。

Edge DNS

Akamai Edge DNS 是一种基于云的 DNS 解决方案,它利用 Akamai Connected Cloud ,使客户能够访问全球 1000 多个入网点的数千台 DNS 服务器。借助 Edge DNS,企业不再需要仅仅依靠两到三台 DNS 服务器(这种常见的做法使企业容易受到数据中心中断和 DDoS 攻击的影响)。该 Akamai 解决方案可以吸收大规模 DDoS 攻击,与此同时继续响应合法的用户请求,从而提高 DNS 的恢复能力和响应能力。

常见问题

UDP 泛洪攻击是一种拒绝服务攻击,攻击者可以伪装一个来源 IP 地址,并生成用户数据报协议 (UDP) 数据包,以发送到目标服务器上。当服务器无法找到与 UDP 数据包相关的应用程序时,它会回复“目的地不可达”数据包。当收到和回答的 UDP 数据包的数量多到服务器无法处理时,系统就会不堪重负,无法处理合法客户端和用户的请求。

作为一种常见的拒绝服务攻击,UDP 泛洪攻击可以轻松地使服务器或应用程序对用户不可用。这可能会迅速导致生产力大幅下降、收入损失、声誉受损以及客户流失。UDP 泛洪攻击被认为特别危险,因为没有内部保护措施可以限制 UDP 泛洪攻击的速率,因此,它们可以由资源很少的攻击者执行。

UDP 泛洪攻击比 TCP 泛洪攻击更危险,因为 UDP 是一个无连接协议。这意味着,在发送数据之前不需要建立连接。UDP 泛洪攻击很容易用伪装的数据包使服务器不堪重负。

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。