Un attacco TCP reset può interrompere il traffico di rete legittimo, interferire con le applicazioni e causare la negazione dei servizi. Ad esempio, è possibile usare l'attacco per interrompere le transazioni online, terminare le chiamate VoIP (Voice over IP), bloccare i trasferimenti FTP (File Transfer Protocol) o mettere fuori uso un sito web o le API.

Un attacco TCP reset flood o RST flood è un tipo di attacco DDoS (Distributed Denial-of-Service) che tenta di compromettere le performance di suoi obiettivi (che possono essere uno solo o centinaia e possono includere server, strumenti di bilanciamento del carico che gestiscono lo stato della sessione (tabelle di sessione), host di rete, FTP, sistemi DNS, ecc.), inondandoli con un numero massiccio di pacchetti TCP (Transmission Control Protocol) reset. Un attacco reset flood di tipo DDoS sfrutta le vulnerabilità presenti nel protocollo TCP o nell'handshake del protocollo TCP a tre vie. Questi tipi di attacchi sono basati su un uso improprio del protocollo TCP, anche noto come abuso TCP OOS (o TCP out-of-state).

Che cos'è un attacco DDoS?

Un attacco DDoS (Distributed Denial-of-Service) è un attacco informatico diretto ad una rete, un sito web, un server o un altro dispositivo di rete. In un attacco DDoS , i criminali tentano di rendere una rete o un dispositivo non disponibile per servizi e utenti legittimi inondandoli con traffico dannoso. Il dispositivo, nel tentativo di gestire o rispondere ad enormi quantità di richieste, esaurisce le sue risorse di elaborazione, memoria e larghezza di banda, rallentando o interrompendo le sue attività. Gli attacchi DDoS vengono sferrati utilizzando una botnet , ossia una raccolta di migliaia o milioni di computer o dispositivi infettati da malware, che consente ai criminali di controllarli. Forzando ogni dispositivo ad inviare grandi quantità di traffico al sistema preso di mira, una botnet può generare milioni di richieste e pacchetti di dati dannosi in grado di sovraccaricare facilmente il suo obiettivo.

Che cos'è una connessione TCP?

Il protocollo TCP consente la comunicazione tra due dispositivi, di solito un browser e un server web, tramite una rete (una connessione TCP) o tramite Internet (una connessione TCP/IP) e viene ampiamente usata per la comunicazione e l'invio di dati tra una rete e l'altra. Di solito, quando un client desidera stabilire una connessione con un server, si verifica un processo noto come handshake a tre vie, che richiede un pacchetto SYN (Synchronize Sequence Number), un pacchetto SYN-ACK (Synchronize Acknowledgement) e un pacchetto ACK (Acknowledgement) per stabilire le connessioni TCP. L'opzione TCP RESET consente di reimpostare la connessione e forzare le comunicazioni ad interrompersi e a provare a stabilire una nuova connessione. Solitamente, quando termina la comunicazione TCP, termina anche la connessione, in cui il client e il server si scambiano i pacchetti FIN per finire la conversazione e i pacchetti ACK per confermare e chiudere la connessione. I criminali sfruttano questo processo di connessione in molti modi per sferrare gli attacchi DDoS.

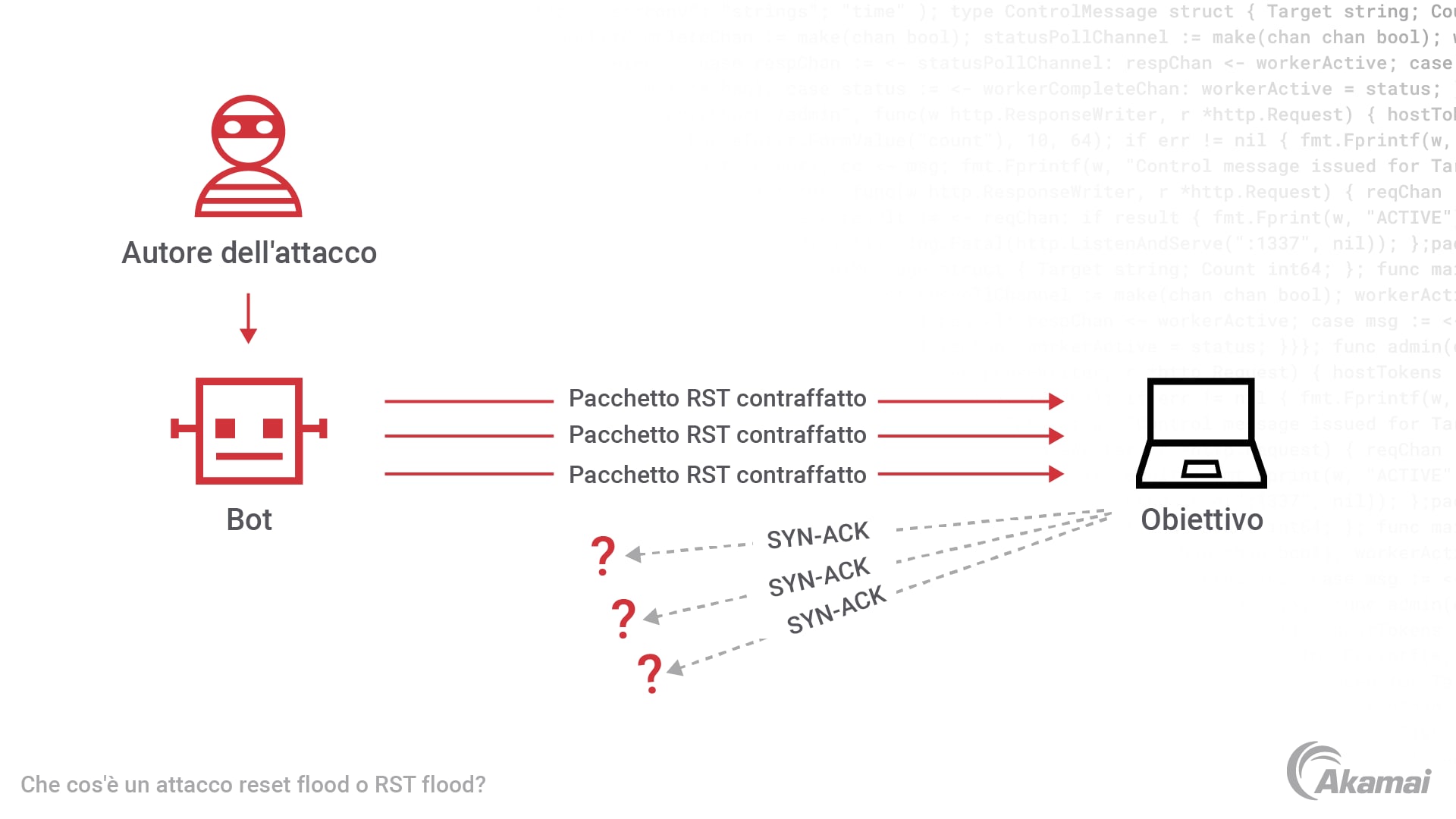

Come agisce un attacco reset flood di tipo DDoS?

Un attacco reset flood di tipo DDoS sfrutta l'uso di un pacchetto reset (o RST) nel protocollo TCP. Quando un dispositivo deve chiudere una connessione TCP in modo imprevisto, invia un pacchetto reset richiedendo all'altro computer di ignorare altri pacchetti eventualmente ricevuti dalla connessione corrente. Questo processo è utile, ad esempio, quando un computer si blocca durante una connessione TCP e desidera far sapere ad un altro computer che la connessione è stata interrotta.

Gli attacchi reset flood di tipo DDoS sfruttano questa vulnerabilità inondando il server o il dispositivo preso di mira con messaggi TCP reset. Utilizzando alcuni metodi di spoofing, i criminali fanno in modo che questi pacchetti reset sembrino provenire da un altro computer, causando l'interruzione della connessione corrente sul sistema preso di mira L'interruzione della connessione e le risorse richieste per ristabilirla causano il rallentamento o il blocco del server preso di mira, rendendo il servizio non disponibile per il traffico di rete e gli utenti legittimi.

Quali sono gli altri tipi di attacchi DDoS che utilizzano il protocollo TCP?

Tra gli altri attacchi DDoS che utilizzano il protocollo TCP, figurano:

Attacchi SYN flood. In un attacco SYN flood , i criminali inviano grandi quantità di pacchetti TCP SYN ad una sola porta o a tutte le porte del server preso di mira, utilizzando un indirizzo IP contraffatto. Il server tenta di rispondere ad ogni richiesta con un pacchetto SYN-ACK da ogni porta aperta e attende la ricezione del pacchetto ACK finale, che non arriva mai. Pertanto, mantiene aperta la connessione, compilando le tabelle di sessione relative alla connessione del server e negando il servizio alle richieste e ai client legittimi.

Attacchi FIN. I criminali possono anche inondare un server con pacchetti FIN fittizi senza alcuna connessione ad una sessione corrente, facendo esaurire al server preso di mira le sue risorse nel confronto dei pacchetti con le trasmissioni correnti.

Attacchi XMAS. Si verificano quando un criminale invia le opzioni flag FIN, PSH e URG flag nella richiesta di pacchetti. Vengono solitamente usati per la scansione, l'esplorazione o la mappatura durante la fase di rilevamento di un attacco documentato come un attacco TCP OOS di tipo DDoS.

In che modo è possibile mitigare gli attacchi reset flood di tipo DDoS?

I team addetti alla sicurezza possono intraprendere vari passaggi per implementare un approccio multilivello alla mitigazione degli attacchi TCP reset.

Firewall e ACL. I firewall e gli elenchi di controllo degli accessi possono essere configurati per consentire solo il traffico legittimo e per ignorare o limitare la velocità dei pacchetti RST sospetti o eccessivi. Queste operazioni consumano molte risorse dei firewall, pertanto gli addetti alla sicurezza le utilizzano moderatamente a causa dei relativi problemi di scalabilità e di performance.

Limitazione della velocità. I meccanismi di limitazione della velocità possono restringere il numero di pacchetti RST consentiti al secondo da un singolo indirizzo IP sorgente, il che può condurre al blocco dei pacchetti legittimi e influire inutilmente su altri strumenti.

Monitoraggio delle connessioni. Le soluzioni per il monitoraggio delle connessioni, dette anche dispositivi stateful, sono in grado di monitorare e tenere traccia delle connessioni TCP stabilite, semplificando l'identificazione e l'esclusione dei pacchetti RST che non corrispondono alle connessioni esistenti.

Filtraggio del percorso inverso Unicast (modalità rigida). Le tecniche di filtraggio del traffico in entrata e in uscita, basate sull'indirizzo IP sorgente, riescono a garantire una connessione valida ai pacchetti che entrano o che escono dalla rete, impedendo l'utilizzo di indirizzi IP contraffatti. Questo processo presenta dei limiti in base alle dimensioni della connessione Internet.

Rilevamento delle anomalie. I sistemi di rilevamento/prevenzione delle intrusioni (IDS/IPS) possono identificare schemi anomali del traffico dei pacchetti RST, attivando avvisi o applicando automaticamente misure di mitigazione. Riuscire a scalare queste tecnologie in modo da eseguire questa operazione, insieme ad altri importanti attributi abilitati, può risultare difficile.

Servizi di mitigazione degli attacchi DDoS. I provider di servizi per la sicurezza della rete offrono servizi di protezione dagli attacchi DDoS in grado di analizzare il traffico in entrata, escludere i pacchetti RST dannosi e assorbire attacchi DDoS di vasta portata. La mitigazione di questi tipi di attacchi TCP OOS viene effettuata in modo ottimale sul cloud, che offre un maggior livello di capacità e distribuzione.

Fermate gli attacchi TCP RST di tipo DDoS con Akamai

Le principali aziende al mondo scelgono Akamai per creare, offrire e proteggere le loro experience digitali, aiutando miliardi di persone a vivere, lavorare e giocare ogni giorno. Akamai Connected Cloud, una piattaforma edge e cloud ampiamente distribuita, avvicina le app e le experience agli utenti e allontana le minacce.

Le nostre soluzioni di protezione dagli attacchi DDoS e DoS end-to-end forniscono un approccio completo che funge da prima linea di difesa. Con strategie dedicate per la mitigazione di attacchi sull'edge, DNS distribuito e su cloud, le nostre tecnologie anti-DDoS impediscono danni collaterali e single point of failure per fornire ai nostri clienti una maggiore resilienza, una capacità di scrubbing dedicata e una migliore qualità di mitigazione.

App & API Protector offre un set completo di potenti sistemi di protezione, incentrati sul cliente per offrire il massimo livello di automazione. Anche se offre alcune delle funzionalità di automazione più sofisticate presenti oggi sul mercato della sicurezza delle applicazioni , questa soluzione rimane comunque semplice da utilizzare. Un nuovo motore di sicurezza adattiva e tecnologie leader del settore offrono protezione dagli attacchi DDoS, sicurezza delle API , mitigazione dei bot e una soluzione WAF (Web Application Firewall) in un prodotto facile da usare.

Prolexic blocca gli attacchi DDoS con la difesa più rapida ed efficace su larga scala. Con uno SLA immediato per la difesa dagli attacchi DDoS, Prolexic riduce proattivamente gli attacchi e consente di personalizzare i controlli di mitigazione sul traffico di rete per bloccarli all'istante. Il centro SOCC completamente gestito di Akamai completa i vostri programmi di cybersicurezza esistenti e vi aiuterà a migliorare i tempi di risoluzione dei problemi grazie alla sua consolidata esperienza nel settore.

Edge DNS previene le interruzioni del DNS con la piattaforma edge più grande del mondo, consentendo alle organizzazioni di fare affidamento sulla totale continuità del servizio. Soluzione basata su cloud, Edge DNS garantisce 24 ore su 24 e 7 giorni su 7 la disponibilità del DNS, migliorando la velocità di risposta e assicurando la protezione dagli attacchi DDoS più aggressivi.

Domande frequenti (FAQ)

Un attacco TCP reset è una tecnica usata dagli hacker per interrompere una connessione attualmente in corso tra due dispositivi in una rete e implica l'invio di un pacchetto TCP reset falsificato ad uno dei computer, che lo induce a terminare la connessione.

Di solito, in un attacco TCP reset, il criminale riesce a contraffare l'indirizzo IP sorgente nell'intento di inviare un pacchetto reset ad uno degli endpoint. L'endpoint risponde chiudendo la connessione, il che può causare la perdita di pacchetti, il rinvio delle richieste o il blocco da parte dell'altro endpoint.

Per proteggere la rete dagli attacchi TCP reset, è possibile usare firewall, sistemi di rilevamento e prevenzione delle intrusioni e soluzioni di mitigazione degli attacchi DDoS nel cloud. È possibile anche monitorare il traffico di rete alla ricerca di eventuali attività sospette e disattivare le porte e i servizi non necessari.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.