TCP リセット攻撃は、正当なネットワークトラフィックを阻害し、アプリケーションを妨害し、サービス拒否(DoS)状態を引き起こす可能性があります。たとえば、この攻撃によって、オンライン取引の妨害、VoIP(Voice over IP)通話の阻害、ファイル転送プロトコル(FTP)転送の停止、Web サイトや API のダウンなどが発生します。

TCP リセットフラッド攻撃(または RST フラッド攻撃)とは、分散型サービス妨害(DDoS)攻撃の一種で、大量の TCP(Transmission Control Protocol)リセットパケットを送り込むことによって、標的(数を問わず、サーバー、セッション状態(セッションテーブル)を維持するロードバランサー、ネットワークホスト、FTP、DNS システムなどを含む)のパフォーマンスを低下させようとするものですリセットフラッド DDoS 攻撃は、TCP または TCP 3 ウェイハンドシェイクの脆弱性を利用します。このようなタイプの TCP 誤用攻撃は、TCP out-of-state(TCP OOS とも呼ばれる)悪用としても知られています。

DDoS 攻撃とは

分散型サービス妨害攻撃は、ネットワーク、Web サイト、サーバー、または他のネットワークデバイスを標的としたサイバー攻撃です。 DDoS 攻撃 では、攻撃者が悪性のトラフィックを大量に送り込むことで、正規のユーザーやサービスがネットワークやデバイスを利用できない状態にしようとします。デバイスが膨大な量のリクエストを管理したり応答しようとすると、処理、メモリ、帯域幅のリソースが枯渇し、速度が低下したりクラッシュしたりします。DDoS 攻撃は、 ボットネット を使用します。ボットネットとは、攻撃者による制御を可能にするマルウェアに感染した数千台または数百万台のコンピューターやデバイスの集合です。標的のマシンに大量のトラフィックを送信するよう各デバイスに指示することで、ボットネットは何百万もの悪性リクエストやデータパケットを生成し、簡単にターゲットを圧倒することができます。

TCP 接続とは

TCP は、ネットワーク(TCP 接続)またはインターネット(TCP/IP 接続)を介して 2 つのデバイス(通常はブラウザーと Web サーバー)間の通信を可能にするもので、ネットワーク中のデータの通信や送信に広く使用されています。通常、クライアントデバイスがサーバーとの接続を確立しようとした場合、3 ウェイハンドシェイクと呼ばれるプロセスが実行されます。この接続では、シンクロナイズシーケンス番号(SYN)パケット、シンクロナイズ確認(SYN-ACK)パケット、および確認(ACK)パケットにより、TCP 接続が確立されます。TCP RESET オプションは、接続をリセットして通信を強制的に停止し、新しい接続を再試行するための手段です。通常、TCP 通信が終了すると、クライアントとサーバーは対話を終了するための FIN パケットと、接続を確認し終了するための ACK パケットを交換し、接続はスムーズに終了します。攻撃者はこの接続プロセスを複数の方法で悪用して DDoS 攻撃を仕掛けます。

リセットフラッド DDoS 攻撃の仕組み

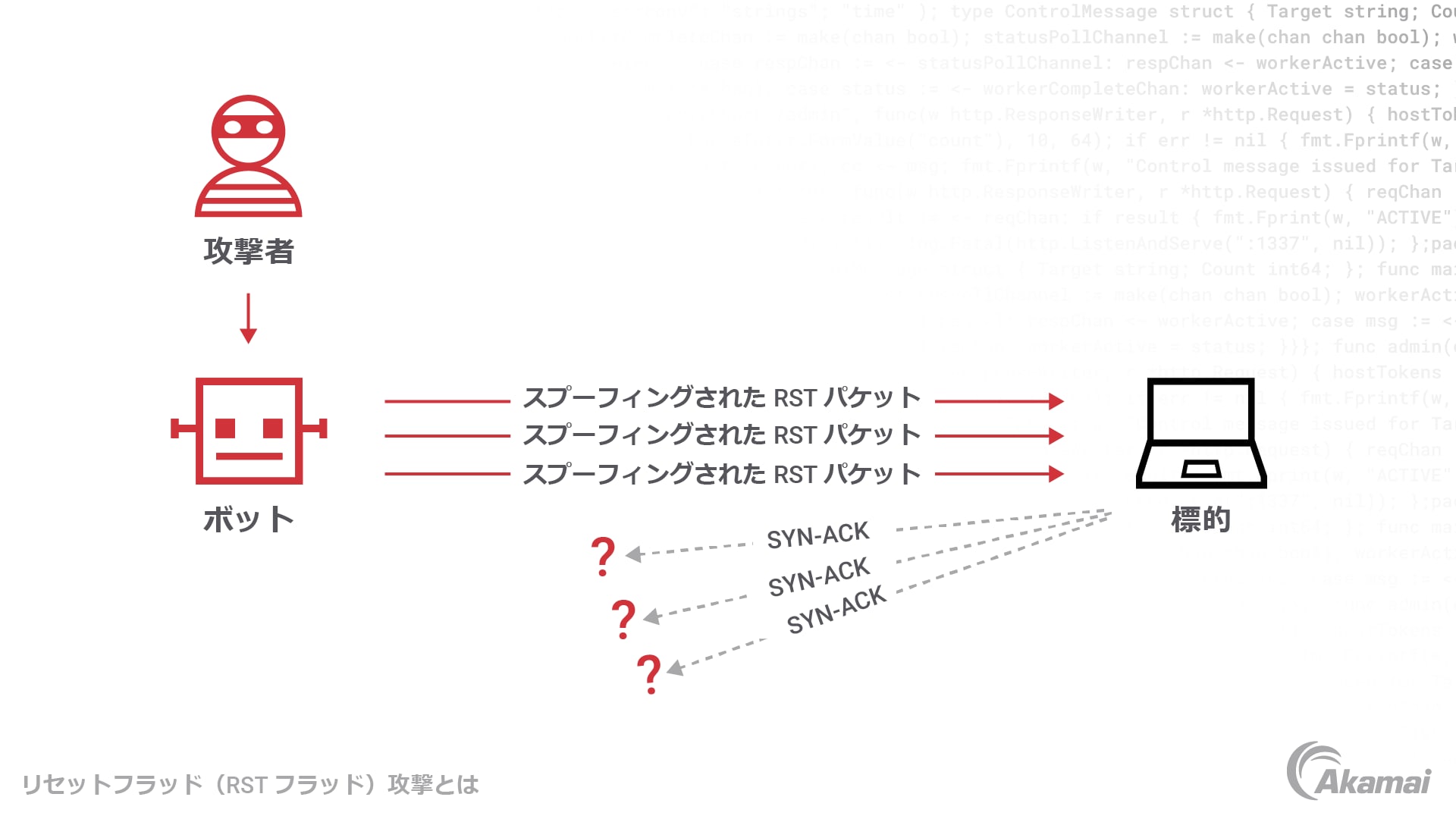

リセットフラッド DDoS 攻撃は、TCP プロトコルがリセットパケット(RST パケット)を使用している部分を悪用します。デバイスが予期せず TCP 接続を閉じる必要がある場合、デバイスはリセットパケットを送信し、現在の接続から受信したその他のパケットを破棄するよう他方のコンピューターに指示します。これは、たとえば、あるコンピューターが TCP 接続中にクラッシュし、接続が機能しなくなったことを他のコンピューターに知らせたい場合に役に立ちます。

リセットフラッド DDoS 攻撃は、この機能を悪用して、標的のサーバーやデバイスに TCP リセットメッセージを大量に送り込みます。スプーフィング手法を使用すると、攻撃者はこれらのリセットパケットが他のマシンから送信されているように見せかけ、標的システムが進行中の接続を終了させるよう仕向けます。その結果、接続の中断と再確立に必要なリソースによって、標的サーバーの速度低下や障害が発生し、正規のユーザーやネットワークトラフィックに対するサービス拒否が発生します。

TCP に対する DDoS 攻撃の他のタイプとは

TCP を使用したその他の DDoS 攻撃には、次のようなものがあります。

SYN フラッド。 SYN フラッド攻撃 では、ハッカーは、標的とするサーバーの単一ポートまたはすべてのポートに、時には偽装 IP アドレスを使用して、大量の TCP SYN パケットを送信します。サーバーは、各オープンポートからリクエストに対して SYN-ACK パケットで応答しようとし、最終的な ACK パケットの受信を待ちますが、これが届くことはありません。そのため、接続は開きっぱなしになり、最終的にはサーバーの接続セッションテーブルを満杯にしてしまい、正当なリクエストやクライアントへのサービスを拒否することになります。

FIN 攻撃。この攻撃でも、攻撃者は、現在のセッションとは全く関係のない偽の FIN パケットでサーバーを溢れさせ、標的となったサーバーが現在の送信とパケットを比較するためにリソースを使い果たすように仕向けます。

XMAS 攻撃。この攻撃は、攻撃者がパケットリクエストに FIN、PSH、URG フラグオプションを送信するものです。一般的に、これは攻撃の探索段階でのスキャン、偵察、またはマッピングに使用されますが、DDoS TCP OOS 攻撃として文書化されています。

リセットフラッド DDoS 攻撃を緩和する方法

TCP リセット攻撃を緩和する多層的なアプローチを実装するために、セキュリティチームが取れる手段にはいろいろあります。

ファイアウォールと ACL。ファイアウォールとアクセス制御リストは、正当なトラフィックのみを許可し、疑わしいパケットや過剰な RST パケットを破棄またはレート制限するように構成することができます。ただし、ファイアウォール上で非常に多くのリソースを消費するため、パフォーマンスや拡張性の問題から、セキュリティオペレーターは限られた容量でしか使用できません。

レート制限。 レート制限メカニズムにより、1 つの送信元 IP アドレスから 1 秒間に許可される RST パケット数を制限できます。その結果、正当なパケットがブロックされたり、他のツールに不必要な影響を与えたりする恐れがあります。

接続トラッキング。 接続トラッキングソリューション(別名ステートフルデバイス)は、確立された TCP コネクションを監視および追跡することができるため、既存の接続に一致しない RST パケットを容易に識別し、ドロップすることができます。

ユニキャスト・リバース・パス・フィルタリング(Strict モード)。 送信元 IP に基づくイングレス(入方向の通信)およびエグレス(出方向の通信)フィルタリング技術は、ネットワークに出入りするパケットが有効な接続を持つことを保証し、偽装 IP アドレスの使用を防止しますこれには、インターネットへの接続サイズに基づく制限があります。

異常検知。 侵入検知/防御システム(IDS/IPS)は、RST パケットトラフィックの異常なパターンを特定し、アラートを発したり、自動的に緩和策を適用したりします。他の重要な属性を有効にした上で、このアクションを実行するためにこれらのテクノロジーを拡張できるようにすることは、困難な場合があります。

DDoS 緩和サービス。 ネットワーク・セキュリティ・サービス・プロバイダーは、受信トラフィックを分析し、悪性の RST パケットをフィルタリングして、大規模な DDoS 攻撃を吸収できる、DDoS 防御サービスを提供しています。このようなタイプの TCP OOS 攻撃を緩和するためには、容量が多く分散しているクラウドで行うのが最適です。

Akamai による TCP RST DDoS 攻撃の阻止

世界中のトップ企業が Akamai を選び、安全なデジタル体験を構築して提供することで、毎日、いつでもどこでも、世界中の人々の人生をより豊かにしています。超分散型のエッジおよびクラウドプラットフォームである Akamai Connected Cloud は、アプリと体験をユーザーに近づけ、脅威を遠ざけます。

Akamai のエンドツーエンドの DDoS および DoS 防御 ソリューションは、防御の最前線として効果を発揮する包括的なアプローチです。専用のエッジ、分散型 DNS、ネットワーククラウド緩和戦略を備えた DDoS 対策テクノロジーは、巻き添え被害と単一障害点を防ぎ、お客様に増強された耐障害性、専用のスクラビング機能、高品質の緩和機能をもたらします。

App & API Protector は、お客様を重視した自動化を含む、強力で包括的な保護機能を提供します。このソリューションは、現在利用可能な最も高度な アプリケーションセキュリティの自動化機能を提供しながら、使い方はシンプルです。 新しい適応型セキュリティエンジンと業界をリードするコアテクノロジーにより、DDoS 防御、 API セキュリティ、ボット緩和、Web アプリケーションファイアウォールを実現する、使いやすいソリューションです。

Prolexic は、大規模な DDoS 攻撃を迅速かつ効果的に防御します。Prolexic は DDoS 防御にゼロ秒の SLA を提供するとともに、攻撃の予防的な軽減や、ネットワークトラフィックに対する緩和制御のカスタマイズによって攻撃を即座にブロックします。Akamai のフルマネージドの SOCC によってお客様の既存の サイバーセキュリティ プログラムを補完し、業界で実証済みの経験を活かして、お客様が解決までの時間を短縮できるようサポートします。

Edge DNS は、最大規模のエッジプラットフォームで DNS の停止を徹底的に防御するため、DNS の可用性が常に保証されるようになります。クラウドベースのソリューションである Edge DNS は、24 時間体制で DNS 可用性を確保しながら、応答性を改善し、最大規模の DDoS 攻撃を防御します。

よくある質問(FAQ)

TCP リセット攻撃とは、ハッカーがネットワーク内の 2 つのデバイス間で実行中の接続を妨害するために使用する手法です。この攻撃では、いずれかのコンピューターに TCP リセットパケットを偽造して送信し、接続を終了させるように仕向けます。

一般的に、TCP リセット攻撃では、攻撃者が送信元 IP アドレスを偽装し、エンドポイントの 1 つにリセットパケットを送信します。送られた側のエンドポイントは接続を閉じることで応答しますが、これにより本来のもう一方のエンドポイントがパケットをドロップしたり、リクエストを再送信したり、クラッシュしたりする可能性があります。

TCP リセット攻撃からネットワークを保護する方法として、ファイアウォール、侵入検知/防御システム、クラウド DDoS 緩和ソリューションがあります。それ以外にも、不審なアクティビティがないかネットワークトラフィックを監視し、不要なサービスやポートを無効にすることもできます。

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.