Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

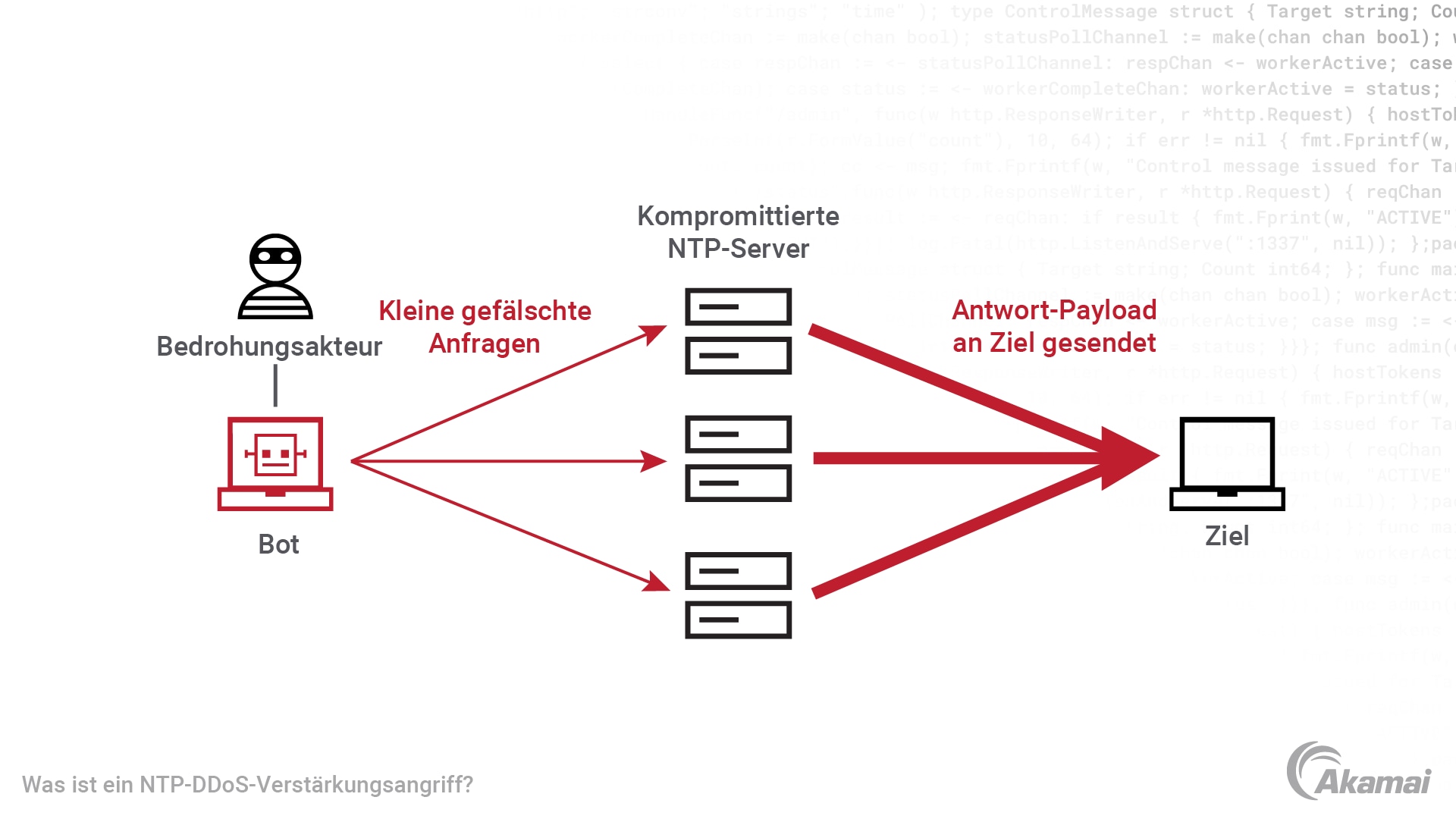

Ein NTP-Verstärkungsangriff (Network Time Protocol) ist eine Art DDoS-Angriff (Distributed Denial-of-Service), bei dem ein Angreifer seine eigene IP-Adresse manipuliert, um eine Anfrage an einen anfälligen NTP-Server zu senden. Dies führt dazu, dass der Server mit einer viel umfassenderen Antwort als im Normalfall reagiert. Diese wird dann verstärkt und an das Opfer gesendet. Dadurch werden die Server überlastet, welche sich in Folge verlangsamen oder vollständig abstürzen.

Das Ziel eines NTP-Verstärkungsangriffs besteht darin, die Internetressourcen des Ziels mit einer großen Menge an Traffic zu überwältigen. Hierzu wird ein nicht korrekt konfigurierter NTP-Server ausgenutzt, der den direkten Zugriff externer Quellen zulässt. Durch Spoofing der IP-Adresse des Opfers und Nutzung eines Netzwerks aus kompromittierten Bots können Angreifer auf eine Liste offener NTP-Server zugreifen, um den Angriff auszulösen. Dies führt zu einem erheblichen Anstieg des UDP-Traffics (User Datagram Protocol), der auf das Netzwerk des Opfers gerichtet ist. Solche Angriffe haben schwerwiegende Folgen für das Opfer, darunter längere Ausfälle, verringerte Produktivität und Serviceunterbrechungen für Nutzer und Kunden.

Wie kann ich einen NTP-Verstärkungsangriff verhindern?

Um NTP-Verstärkungsangriffe zu verhindern, müssen Ihre NTP-Server sorgfältig konfiguriert werden, damit nur vertrauenswürdige Hosts darauf zugreifen können. Außerdem ist auch die Überwachung der Nutzeraktivität auf Ihrem System auf verdächtige Anfragen, die aus nicht vertrauenswürdigen Quellen stammen, erforderlich. Einige Best Practices zum Verhindern von NTP-Verstärkungsangriffen umfassen die Deaktivierung der anonymen Bindung auf Ihren NTP-Servern, die Beschränkung des Zugriffs auf bekannte Hosts oder Netzwerke über Zugriffskontrolllisten (Access Control Lists – ACLs) oder Firewalls, die engmaschige Überwachung des Nutzer-Traffics auf ungewöhnliche Anfragen aus externen Quellen, sowie die Konfiguration der Ratenbegrenzung auf Ihren Systemen, , sodass schädlicher Traffic blockiert werden kann, bevor er Ihr Netzwerk erreicht. Außerdem sollten Sie sicherstellen, dass Ihre Sicherheitspatches auf dem neuesten Stand sind, damit potenzielle Schwachstellen in Ihrem System schnell beseitigt werden.

Um einen laufenden Angriff zu erkennen, sollten Administratoren alle eingehenden Traffic-Muster genau überwachen und auf einen plötzlichen Anstieg oder Spitzen bei Anfragen von externen Quellen achten, da diese auf einen laufenden Angriff hinweisen könnten. Darüber hinaus sollten die Überwachungsprotokolle, die von Angriffserkennungssystemen generiert werden, auch mögliche Verstärkungsangriffe zeigen. Dies ist möglich, da sie in der Regel viele False Positives erzeugen, wenn Schadakteure Quell-IP-Adressen mit manipulierten Werten fälschen, die nicht mit legitimen Netzwerkhosts oder -Adressen übereinstimmen, die in ACLs oder Firewall-Tabellen aufgeführt sind.

Die Reaktion auf einen aktiven NTP-Verstärkungsangriff erfordert schnelle Maßnahmen, sowohl in Bezug auf die Begrenzung von dessen Folgen als auch, sofern möglich, auf die Identifizierung des Ursprungs, damit geeignete Maßnahmen gegen Täter ergriffen werden können, z. B. die Meldung von Missbrauchsfällen. Best Practices umfassen das Blockieren verdächtiger Quellen in Firewalls mithilfe von Informationen, die über IDS/IPS-Protokolle gesammelt wurden, das Festlegen von Ratenbeschränkungen für Upstream-Verbindungen, die Drosselung von Paketraten, das Implementieren von Anti-Spoofing-Maßnahmen wie Reverse Path Forwarding-Prüfungen, das Bereitstellen von Lösungen zur Abwehr auf Anwendungsebene wie IPsec-VPN-Tunnel, das Segmentieren des Netzwerks in kleinere Abschnitte, das Filtern des Traffics auf der Grundlage vordefinierter Regeln; das Sicherstellen eines ordnungsgemäßen Patch-Managements; Arbeiten mit ISPs/CDNs, wo zutreffend, das Verringern der TTL-Schwellenwerte, die von Clients verwendet werden, das Verfolgen von Änderungen, die während der Angriffe vorgenommen wurden, sowie die konsistente Überwachung von Protokollen.

Zur Wiederherstellung nach einer aktiven Angriffssituation müssen zunächst die Services wiederhergestellt werden, indem die oben beschriebenen Abwehrmaßnahmen bereitgestellt werden. Gleichzeitig müssen Ursachen identifiziert werden, z. B. anfällige Services, die ohne geeignete Sicherheitskonfigurationen online waren und die Angreifern Zugriff darauf ermöglichten. Durch die Priorisierung von Maßnahmen in diesem Bereich können Administratoren schnell die Kontrolle über kompromittierte Ressourcen zurückgewinnen und gleichzeitig die notwendigen Schritte zur weiteren Absicherung der Sicherheitskonfigurationen unternehmen. Dies verringert die Wahrscheinlichkeit ähnlicher Angriffe in der Zukunft.

Verhindern Sie NTP-Verstärkungsangriffe und DDoS-Angriffe mit Akamai

Akamai bietet End-to-End-Schutz vor DDoS-Angriffen als erste Verteidigungslinie, mit einer dedizierten Edge-Struktur, verteilten DNS-Services und Sicherheitsfunktionen für die Cloud, die so konzipiert sind, dass Kollateralschäden und Single Points of Failure (Ausfall des gesamten Systems bei Ausfall einzelner Komponenten) verhindert werden. Unsere speziell entwickelten DDoS-Clouds bieten dedizierte Scrubbbing-Kapazität und eine höhere Abwehrqualität, die an die spezifischen Anforderungen von Webanwendungen oder internetbasierten Services angepasst werden können.

Der praxisbewährte Cloud-Scrubbing-Service Akamai Prolexic ist eine der effektivsten Methoden, um NTP-Verstärkungsangriffe und andere DDoS-Angriffe zu stoppen. Mit ihm können Sie internetbasierte Infrastruktur und ganze Rechenzentren vor DDoS-Angriffen über alle Ports und Protokolle hinweg schützen. Mit Prolexic wird der Traffic über BGP-Anycast über global verteilte Scrubbing-Center mit hoher Kapazität geleitet, wo unser Security Operations Command Center (SOCC) proaktive und/oder nutzerdefinierte Abwehrmechanismen bereitstellen kann, um Angriffe sofort abzuwehren. Durch die Umleitung des Traffics zum nächsten Scrubbing-Center kann Prolexic Angriffe näher an ihrem Ursprung stoppen, um die Performance für Nutzer zu maximieren und die Netzwerkstabilität durch die Bereitstellung über eine Cloud aufrechtzuerhalten. Nach dem Scrubbing wird der bereinigte Traffic über logische oder dedizierte aktive Verbindungen an den Kundenursprung zurückgegeben.

Prolexic ist ein immer verfügbarer oder auf Anfrage erhältlicher Service und bietet flexible Integrationsmodelle, um die Anforderungen vieler verschiedener Schutzlevel für hybride Ursprünge zu erfüllen.

Mit Akamai Prolexic können Ihre Sicherheitsteams:

- das Risiko von DDoS-Angriffen dank proaktiver Abwehrkontrollen und dem Null-Sekunden-SLA von Prolexic reduzieren.

- hochkomplexe STP-Verstärkungsangriffe ohne Abstriche bei der Abwehrqualität stoppen.

- die Sicherheitsstrategien vereinheitlichen, indem Sie die Richtlinien zur DDoS-Abwehr im gesamten Unternehmen konsistent anwenden – und das unabhängig davon, wo Anwendungen gehostet werden.

- die Reaktion auf Vorfälle optimieren, um die Geschäftskontinuität mit Übungen zur Servicevalidierung, nutzerdefinierten Runbooks und Übungen zur Betriebsbereitschaft zu gewährleisten.

- Sicherheitsressourcen mit unserer vollständig verwalteten Lösung skalieren, die von mehr als 225 SOCC-Respondern an vorderster Front unterstützt wird.