DNSSEC ist die Protokollerweiterung, die für die Authentifizierung von Antworten und die Verhinderung von DNS-Poisoning-Angriffen zuständig ist. DNSSEC bietet jedoch keinen Schutz vor DDoS-Angriffen. Tatsächlich sind Zonen, die von DNSSEC geschützt werden, häufige Ziele für DNS-Verstärkungsangriffe, da signierte Antworten größer sind als Standard-DNS-Nachrichten, weil sie zusätzliche Datensatztypen (NSEC, RRSIG) umfassen.

DNS und DDoS

Ein Distributed Denial of Service (DDoS) ist ein Versuch, ein Netzwerk verteilter Maschinen zu nutzen, um die Rechenressourcen eines Ziels zu überlasten, bis es nicht mehr funktions- oder leistungsfähig ist. DNS (Domain Name Systems) stellen ein gängiges Ziel für DDoS-Angriffe dar, da die kritischen Services einer Website oder Anwendung davon abhängen, dass Domainnamen ohne Unterbrechung in IP-Adressen übersetzt werden. Es kann schwierig sein, diese Art von schädlichem Traffic abzuwehren, ohne dabei auch legitime Abfragen zu blockieren, da DNS-Nameserver häufig nur Einblick in die IP-Adresse des Resolvers haben – eine Zwischeninstanz, die für die kontinuierliche Auflösung rekursiver Abfragen aus einem potenziell großen Nutzerpool verantwortlich ist. Daher führt das Blockieren des Traffics oder eine Ratenbeschränkung basierend auf dieser Adresse häufig zu False Positives. Darüber hinaus kann es für Layer-3-Scrubbing-Center schwierig sein, volumetrische DNS-Angriffe erfolgreich zu isolieren, da DNS-DDoS-Abfragen im Vergleich zum Gesamttraffic oft relativ niedrige Bit/s (Bits pro Sekunde) oder PPS (Pakete pro Sekunde) aufweisen.

Es gibt eine Vielzahl unterschiedlicher DNS-DDoS-Angriffe, die meisten lassen sich jedoch in zwei Gruppen unterteilen: DNS-Flood und DNS-Verstärkung.

Was ist ein DNS-Flood-Angriff?

DNS-Flood-Angriffe versuchen, die Ressourcen eines DNS-Nameservers zu erschöpfen, indem sie eine überwältigende Anzahl von Abfragen senden. Raffinierte Angreifer nutzen verteilte Botnets, um den Angriff zu verschleiern, indem sie den schädlichen Traffic von einer Vielzahl rekursiver Resolver beziehen.

Eine gängige DNS-Flood-Technik ist ein NXDOMAIN-Angriff, auch bekannt als Pseudo Random Subdomain (PRSD), bei dem Cyberkriminelle eine große Anzahl an Anfragen für nicht vorhandene Domains (z. B. doesnotexist.example.com) senden, um die Ressourcen eines autoritativen Nameservers zu verbrauchen, während der Cache-Pool eines rekursiven Resolvers ausgelastet wird. Ein erfolgreicher DNS-Flood-Angriff kann daher die DNS-Auflösungszeiten für legitime Abfragen erhöhen oder sogar einen vollständigen Denial of Service erreichen.

Was ist ein DNS-Verstärkungsangriff?

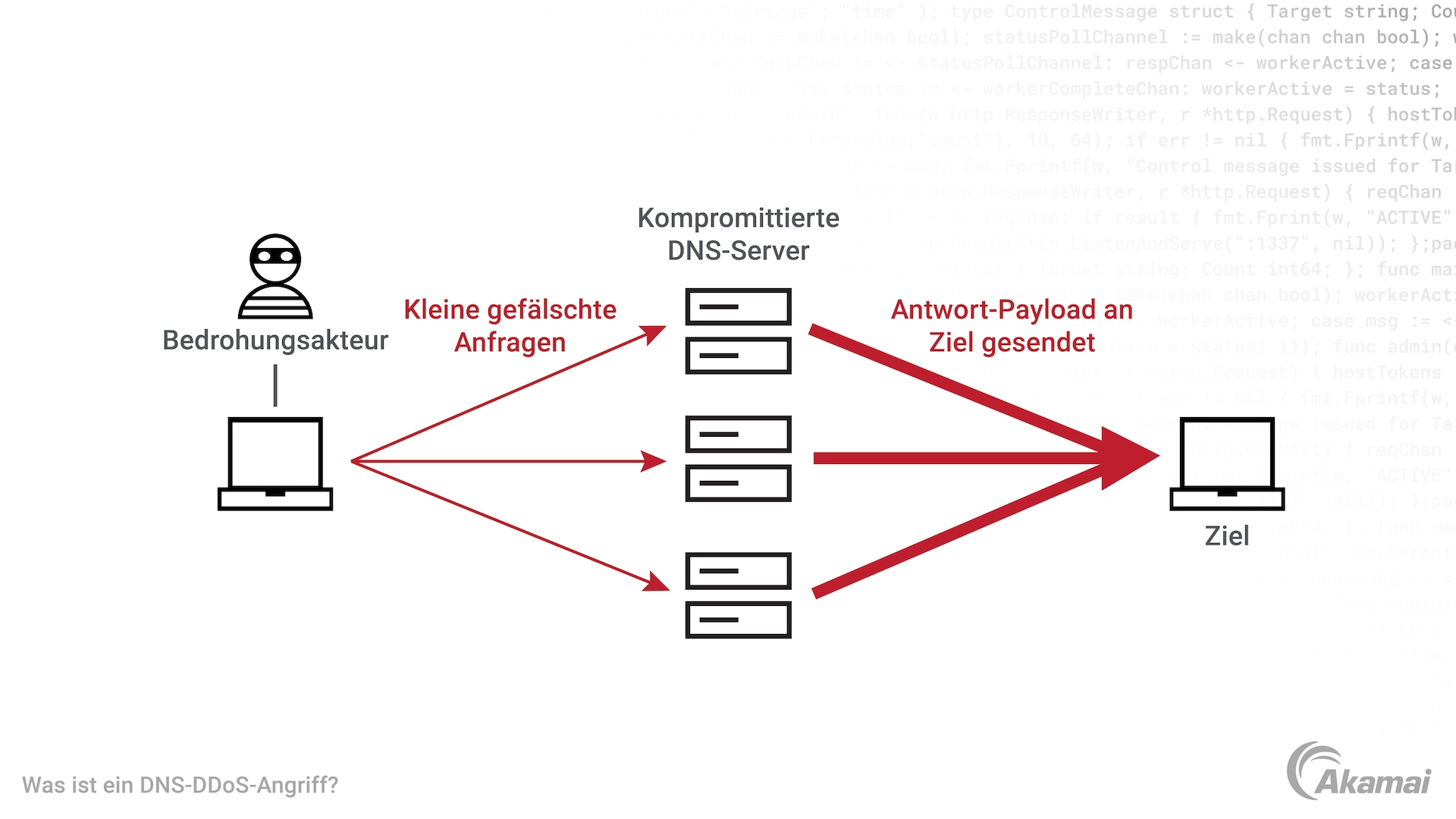

Anstatt den Nameserver, der auf eine schädliche Abfrage reagiert, als Ziel zu wählen, versucht ein DNS-Verstärkungsangriff, die Ressourcen eines anderen Geräts zu lahmlegen, indem eine erhebliche Anzahl von DNS-Anfragen an eine gefälschte IP-Quelladresse gesendet wird. Der Angriff ähnelt dem Versenden eines Briefes mit einer gefälschten Rücksendeadresse und dem Anfordern einer Antwort. Dadurch werden DNS-Nachrichten an einen ahnungslosen Dritten weitergeleitet, der die Daten überhaupt nicht angefordert hat. Angreifer senden in der Regel eine Anfrage für so viele Zoneninformationen wie möglich, um den Verstärkungseffekt zu maximieren und das Ziel so mit nutzloser Bandbreite lahmzulegen.

Cyberkriminelle nutzen DNS häufig für diese Art von Reflection-Angriffen aus, da es mehr Angriffsmunition bietet als HTTP. HTTP-Verbindungen erfordern einen TCP-Handshake. Daher sind TCP-SYN-ACK-Pakete die größten Antworten, die an das Ziel gesendet werden, und diese enthalten nur relativ kleine Datenmengen. DNS-Nachrichten werden jedoch in der Regel über UDP übertragen, ein verbindungsloses Protokoll, sodass größere Nachrichten ohne vorherige Bestätigung an jedes Ziel gesendet werden können.

Welche gängigen Methoden stehen für den Schutz vor DNS-DDoS-Angriffen zur Verfügung?

Es ist zwar schwierig, DNS-DDoS-Angriffe zu erkennen und abzuwehren, ohne dabei auch legitime Nutzer zu stören, es gibt jedoch verschiedene Methoden, die zur Verbesserung der Sicherheit empfohlen werden:

- Ein geografisch verteiltes Anycast-DNS-Netzwerk erweitert die Oberfläche, um groß angelegte Angriffe abzuwehren.

- Durch die Erhöhung von Datensatz-TTLs kann sowohl die Anzahl legitimer als auch die illegitimer Abfragen, die autoritative Nameserver erreichen, verringert werden, wodurch Nameserver-Bandbreite gespart werden kann.

- Durch die Deaktivierung von DNS-ANY-Anfragen, der größtmöglichen DNS-Antwort, wird verhindert, dass Angriffe diesen Datensatztyp zur Verstärkung von Angriffen ausnutzen können.

- Obwohl es sich als schwierig erweisen kann, DNS-Abfragen zu blockieren, ohne dabei auch legitime Anfragen zu unterbrechen, können viele DNS-Server Antworten verzögern, um Bandbreite zu sparen, wenn ein bestimmter Resolver übermäßig viel Traffic sendet. Anspruchsvollere Server können eine nuancierte Logik zur Ratenbeschränkung enthalten, wie z. B. das Queuing von Anfragen von einem bestimmten Resolver oder Client, der für einen Anstieg der NXDOMAIN-Antworten verantwortlich ist.

Welche Unterstützung kann Akamai bieten?

Akamai Edge DNS ist eine cloudbasierte DNS-Lösung, die sich hervorragend für den Schutz vor den größten DDoS-Angriffen eignet. Mit mehr als 300 Points of Presence (PoPs) verbraucht der normale Kundentraffic in der Regel weniger als 1 % der gesamten Nameserver-Kapazität, sodass Cyberkriminelle kaum die Möglichkeit haben, verteilte, volumetrische Angriffe erfolgreich durchzuführen. Darüber hinaus basiert das Edge DNS auf einem äußerst stabilen Anycast-Netzwerk, sodass Abfragen mit BGP nahtlos an den topologisch nächstgelegenen PoP weitergeleitet werden. In seltenen Fällen, in denen ein Knoten oder eine Region ausfällt, wird der Traffic über die integrierten Failover-Mechanismen der Plattform an einen gesunden Nameserver geleitet. Zusammen mit ausgereiften Funktionen zur Ratenbeschränkung stellen diese einzigartigen, ausfallsicheren Eigenschaften sicher, dass das Edge DNS eine SLA-Verfügbarkeit von 100 % garantieren kann.

Häufig gestellte Fragen (FAQ)

Wenn Sie sich bei der Beantwortung von Abfragen auf mehrere Cloud-DNS-Anbieter verlassen, kann dies ein Sicherheitsnetz für den Fall eines Providerausfalls darstellen, da Resolver normalerweise einen anderen NS-Datensatz versuchen, wenn der erste Versuch, einen Nameserver zu kontaktieren, fehlschlägt. Jeder Anbieter verfügt jedoch möglicherweise über unterschiedliche Datensatzfunktionen, die, wenn sie nicht vollständig berücksichtigt werden, zu problematischen Inkonsistenzen bei der Verteilung, zu Performance-Einbußen oder sogar zu einem direkten DoS führen können. DNS-Administratoren sollten insbesondere die Funktionen der einzelnen Anbieter zur Erfassung von ALIAS-Datensätzen und die DNSSEC-Unterstützung überprüfen, wenn sie diese Funktionen implementieren wollen.

Anycast ist eine Netzwerkadressierungs- und -Routing-Technik, mit der IP-Adressen von mehreren Punkten im Internet aus angekündigt werden können. In Kombination mit einem geografisch verteilten DNS-Footprint vergrößert eine Anycast-Implementierung die Serveroberfläche, um groß angelegte DDoS-Angriffe abzufangen, da mehrere Knoten den verteilten schädlichen Traffic, der eine einzelne IP angreift, absorbieren können. Unicast, das eine IP pro Ziel zuweist, erhöht die Wahrscheinlichkeit, dass Angreifer einen zentralen Single Point of Failure ausnutzen können. Darüber hinaus ist es schwierig, ein verteiltes DNS-Netzwerk mit einer Unicast-Implementierung zu skalieren, da viele Registrierungsstellen Beschränkungen für Glue-Records haben und die Zuweisung einer großen Anzahl von Datensatzausgaben zu einer NS-Datensatzabfrage zu betrieblichen Herausforderungen und Performance-Einbußen führt. Daher bietet Anycast eine leistungsfähigere, skalierbarere Option zur Implementierung von verteilten und ausfallsicheren DNS.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.