Embora seja um desafio impedir totalmente os ataques de inundação de HTTP, a implementação de medidas de segurança robustas pode reduzir significativamente o impacto e a probabilidade de ocorrerem.

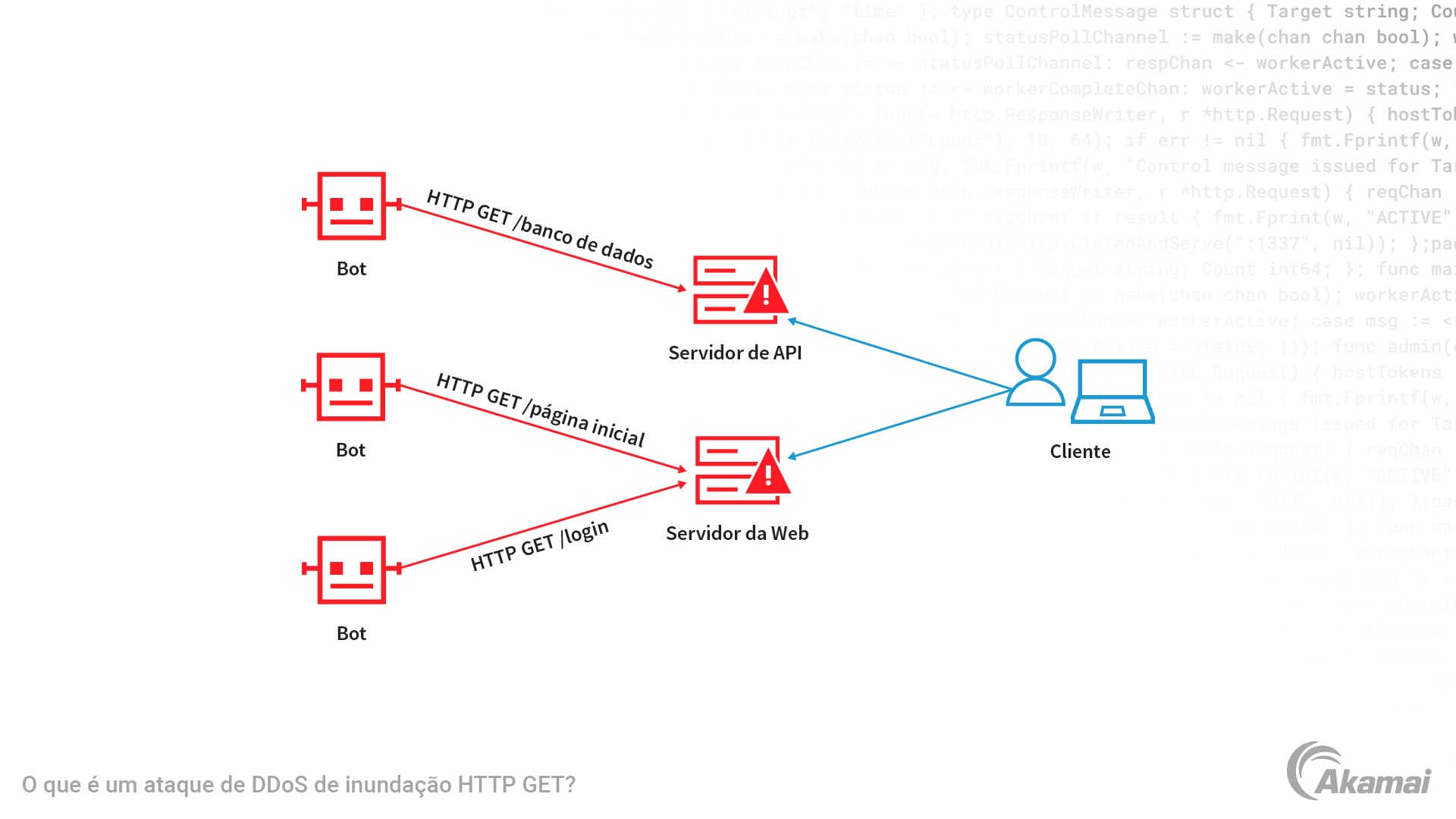

Um ataque de inundação de HTTP ou de HTTPS é um tipo de ataque de negação de serviço distribuída (DDoS) que faz com que um servidor, website ou app da Web desacelere ou trave sobrecarregando-o com um grande número de solicitações HTTP GET ou POST. À medida que as solicitações esgotam a capacidade de processamento do servidor e a largura de banda, o dispositivo ficará lento ou travará, negando serviço a usuários e tráfego legítimos.

O que é um ataque de DDoS?

Um ataque de DDoS é um tipo de ataque cibernético direcionado a um servidor, website ou rede que o inunda com grandes quantidades de tráfego, sobrecarregando seus recursos e tornando-o indisponível para tráfego e usuários legítimos. Diferentemente de um ataque tradicional de negação de serviço (DoS), que usa uma única fonte para inundar um alvo, os ataques de DDoS dependem de um botnet. Botnets são milhares ou milhões de computadores ou de dispositivos de Internet das coisas que foram infectados por malware, como um cavalo de Troia, e estão sob o controle de um agente mal-intencionado. Para executar um ataque de DDoS, o invasor direciona os dispositivos comprometidos para enviar grandes quantidades de solicitações ao servidor ou website de destino. Como as solicitações vêm de tantos endereços IP diferentes, os ataques de DDoS são difíceis de detectar e de mitigar.

Como uma inundação de HTTP funciona?

Inundações de HTTP são um ataque à camada de aplicação que explora o protocolo de Internet HTTP usado para carregar páginas da Web e enviar conteúdo pela Internet. Para se comunicar com a aplicação ou o servidor, um navegador da Web envia uma solicitação HTTP GET ou POST. Uma solicitação GET foi projetada para recuperar conteúdo estático padrão, como imagens, para renderizar uma página da Web em um navegador. Uma solicitação POST é usada para interação dinâmica entre usuários e servidores.

Por que os ataques de DDoS de inundação de HTTP são difíceis de serem detectados?

Enquanto outros tipos de ataques de DDoS usam técnicas de falsificação, pacotes malformados ou técnicas de reflexão que são mais fáceis de detectar, os ataques de inundação de HTTP usam solicitações de URL padrão que parecem legítimas. Como esses ataques exigem menos largura de banda do que os ataques do tipo força bruta, eles geralmente ficam indetectados por mais tempo, ao mesmo tempo em que causam danos em um website ou servidor direcionado. Detectar e mitigar uma inundação de HTTP é um desafio, pois é difícil distinguir solicitações maliciosas de solicitações legítimas.

Quais são os diferentes tipos de ataques de DDoS de inundação de HTTP?

Há dois tipos principais de ataques de DDoS de inundação de HTTP:

ataques HTTP GET. Em ataques de inundação de HTTP do tipo GET, o invasor enviam um grande número de solicitações GET para um servidor da Web. Essas solicitações geralmente são de imagens, arquivos ou outras formas de conteúdo estático grande de um servidor direcionado. À medida que o servidor tenta acompanhar as solicitações, eventualmente fica sobrecarregado e não consegue mais responder a solicitações legítimas e tráfego válido.

ataques HTTP POST. Uma solicitação POST geralmente inclui dados dentro da solicitação que são enviados ao servidor para processamento. As solicitações POST podem incluir parâmetros que exigem processamento intenso no lado do servidor, fazendo com que o servidor esgote seus recursos mais rapidamente.

Embora os ataques HTTP GET sejam mais fáceis de criar, os ataques HTTP POST causam mais danos.

Como um ataque de inundação HTTP pode ser mitigado?

Para mitigar um ataque de inundação HTTP, as organizações podem implantar uma combinação de práticas recomendadas e técnicas de cibersegurança, incluindo:

- Criação de perfis de tráfego. Ao monitorar o tráfego e comparar endereços IP com dados de um banco de dados de reputação de IP, as equipes de segurança podem rastrear e bloquear atividades anormais que podem fazer parte de um ataque de inundação de HTTP.

- Desafios de segurança progressivos. Os desafios computacionais de JavaScript podem testar se o tráfego é gerado por um bot.

- Web Application Firewall (WAF). WAFs implementam várias técnicas, como CAPTCHA e desafios de criptografia, para detectar ataques de inundação HTTP.

- Balanceadores de carga. Os balanceadores de carga podem oferecer técnicas de armazenamento em buffer e de gerenciamento de conexões múltiplas que impedem que as solicitações HTTP GET e POST afetem os recursos do servidor Web.

- Proteção DDoS baseada em nuvem. A implantação de um serviço baseado em nuvem para proteção contra DDoS pode fornecer acesso a ferramentas para identificar atividades suspeitas e responder rapidamente.

- Aumenta os limites de conexão do servidor de aplicação Web. Ao aumentar o número de conexões HTTP simultâneas que podem ser processadas, as organizações podem reduzir a vulnerabilidade a ataques de inundação de HTTP.

- Implementar a limitação de taxa. Restringir o número de solicitações de entrada de um determinado endereço de IP pode evitar ataques de DDoS. No entanto, a detecção baseada em taxa padrão pode ser ineficaz na detecção de inundações de HTTP, uma vez que o volume de tráfego não está acima de um limite máximo presumido.

Impeça ataques de inundação HTTP com a Akamai

A Akamai protege e entrega experiências digitais para as maiores empresas do mundo. Mantemos decisões, apps e experiências mais acessíveis aos usuários, assim como evitamos ataques e ameaças, para que nossos clientes e suas redes sejam rápidos, inteligentes e seguros.

Nossas soluções completas de proteção contra DDoS e DoS servem como a primeira linha de defesa. Com edge dedicada, DNS (Sistema de Nomes de Domínio) distribuído e estratégias de mitigação de nuvem de rede, nossas tecnologias anti-DDoS evitam danos colaterais e pontos únicos de falha para fornecer aos nossos clientes maior resiliência, capacidade de depuração dedicada e maior qualidade de mitigação.

O App & API Protector fornece um conjunto abrangente de proteções avançadas com automação focada no cliente. Embora essa solução ofereça a mais avançada automação de segurança de aplicações disponível atualmente, ela permanece simples de usar. Um novo mecanismo de segurança adaptável e as principais tecnologias líderes do setor permitem a proteção contra DDoS, segurança de APIs, mitigação de bots e um WAF em uma solução fácil de usar.

O Prolexic interrompe ataques de DDoS com a defesa mais rápida e eficaz em escala. Ao oferecer um SLA de zero segundo para defesa contra DDoS, o Prolexic reduz proativamente os serviços de ataque e personaliza os controles de atenuação para o tráfego de rede para bloquear ataques instantaneamente. Ter um SOCC totalmente gerenciado complementa seus programas de cibersegurança existentes e ajudará a aumentar seu tempo de resolução com experiências comprovadas pelo setor.

O Edge DNS impede interrupções de DNS com a maior plataforma de edge, permitindo que as organizações contem com disponibilidade de DNS garantida e ininterrupta. Uma solução baseada em nuvem, o Edge DNS garante disponibilidade de DNS 24 horas por dia, 7 dias por semana, ao mesmo tempo em que melhora a capacidade de resposta e a defesa contra os maiores ataques DDoS.

Perguntas frequentes (FAQ)

Se o seu website enfrentar picos de tráfego incomuns, tempos de carregamento lentos ou indisponibilidade, esses podem ser sinais de um ataque de inundação de HTTP. Monitorar logs de servidor e empregar ferramentas de segurança pode ajudar a detectar tais ataques.

Sim, mesmo pequenos websites são vulneráveis a ataques de inundação de HTTP. Os cibercriminosos geralmente visam uma grande variedade de websites, independentemente do tamanho, para atingir seus objetivos.

Sim, os ataques de inundação de HTTP são ilegais e considerados um crime cibernético em muitas jurisdições. Os autores podem enfrentar graves consequências legais se capturados.

A frequência dos ataques de inundação de HTTP varia, mas eles são uma ameaça predominante no cenário de cibersegurança. Websites e serviços online devem estar sempre preparados para se defender contra tais ataques.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.