Bien qu'il soit difficile d'empêcher totalement les attaques HTTP Flood, la mise en œuvre de mesures de sécurité robustes peut réduire considérablement leur impact et leur probabilité.

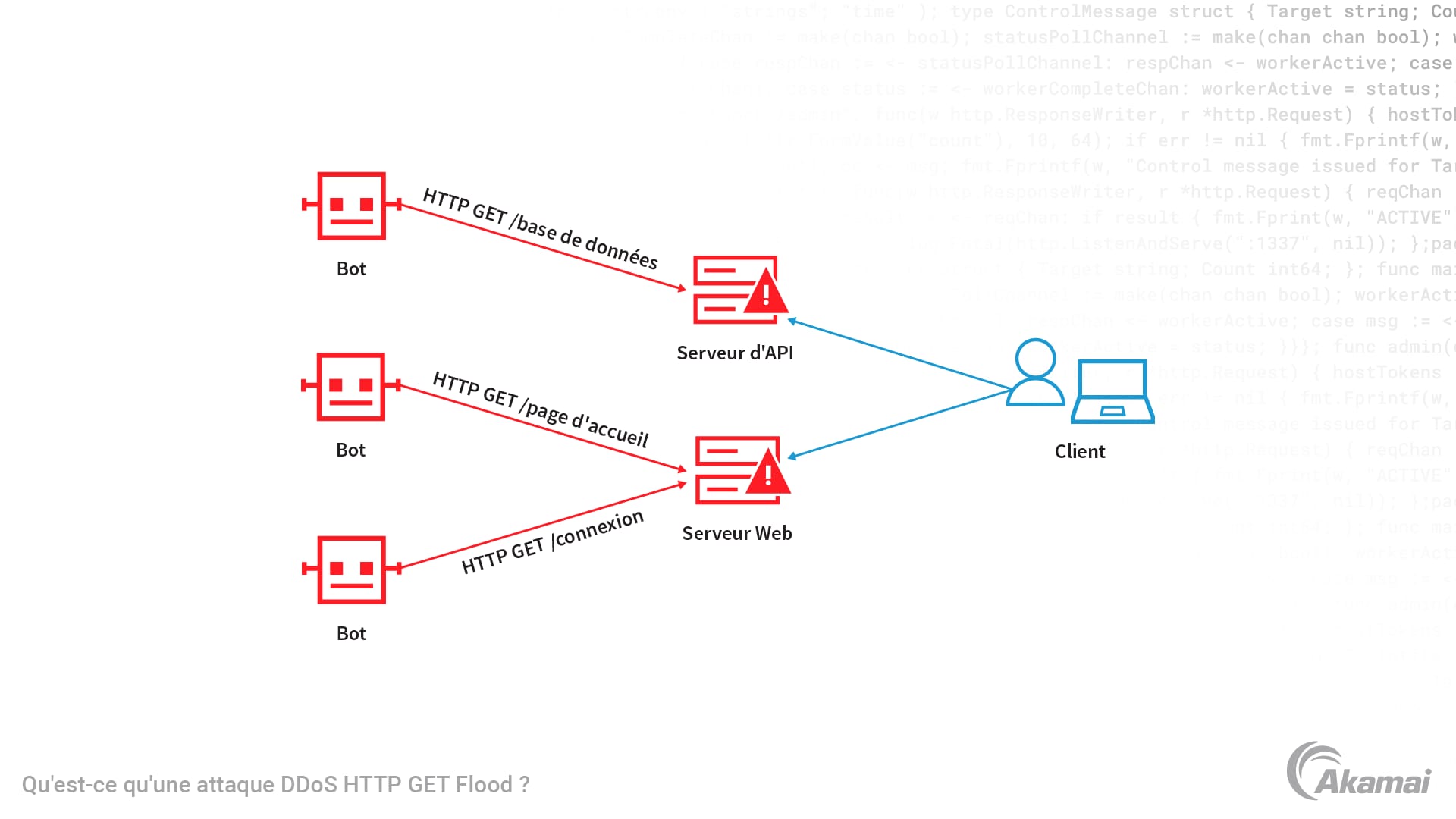

Une attaque HTTP ou HTTPS Flood est un type d'attaque par déni de service distribué (DDoS) qui provoque le ralentissement ou la panne d'un serveur, d'un site ou d'une application Web en le submergeant d'un grand nombre de requêtes HTTP GET ou POST. Lorsque les requêtes épuisent la capacité de traitement et la bande passante du serveur, le terminal ralentit ou tombe en panne, refusant le service aux utilisateurs et au trafic légitimes.

Qu'est-ce qu'une attaque DDoS ?

Une attaque DDoS est un type de cyberattaque qui vise un serveur, un site Web ou un réseau en l'inondant de quantités massives de trafic, en submergeant ses ressources et en empêchant le trafic et les utilisateurs légitimes d'y accéder. Contrairement à une attaque par déni de service (DoS) traditionnelle, qui utilise une source unique pour inonder une cible, les attaques DDoS s'appuient sur un botnet. Les botnets sont des milliers ou des millions d'ordinateurs ou de terminaux IoT qui ont été infectés par un logiciel malveillant tel qu'un cheval de Troie et qui sont sous le contrôle d'un acteur malveillant. Pour exécuter une attaque DDoS, l'attaquant ordonne aux terminaux compromis d'envoyer un grand nombre de requêtes au serveur ou au site Web ciblé. Comme les requêtes proviennent d'un grand nombre d'adresses IP différentes, les attaques DDoS sont difficiles à détecter et à atténuer.

Comment une attaque HTTP Flood fonctionne-t-elle ?

Les attaques HTTP Flood se déroulent au niveau de la couche d'application et exploitent le protocole Internet HTTP utilisé pour charger des pages Web et envoyer du contenu sur Internet. Pour communiquer avec l'application ou le serveur, un navigateur Web envoie une requête HTTP GET ou POST. Une requête GET est conçue pour récupérer du contenu standard et statique, comme des images, afin de restituer une page Web dans un navigateur. Une requête POST est utilisée pour l'interaction dynamique entre l'utilisateur et le serveur.

Pourquoi les attaques DDoS HTTP Flood sont-elles difficiles à détecter ?

Alors que d'autres types d'attaques DDoS utilisent l'usurpation d'identité, des paquets malformés ou des techniques de réflexion qui sont plus faciles à détecter, les attaques HTTP Flood ont recours à des demandes d'URL standard qui semblent légitimes. Comme ces attaques nécessitent moins de bande passante que les attaques par force brute, elles peuvent souvent passer inaperçues pendant plus longtemps tout en infligeant des dommages à un site ou à un serveur ciblé. La détection et l'atténuation d'une attaque HTTP Flood sont difficiles, car les requêtes malveillantes sont difficiles à distinguer de celles qui sont légitimes.

Quels sont les autres types d'attaques DDoS HTTP Flood ?

Il existe deux types principaux d'attaques DDoS HTTP Flood :

Attaques HTTP GET. Dans une attaque GET HTTP Flood, l'attaquant envoie un grand volume de requêtes GET à un serveur Web. Ces requêtes concernent généralement des images, des fichiers ou d'autres formes de contenu statique volumineux provenant d'un serveur ciblé. Comme le serveur tente de répondre à ces requêtes, il finit par être surchargé et ne peut plus répondre aux requêtes légitimes et au trafic valide.

Attaques HTTP POST. Une requête POST inclut généralement des données dans la requête qui est envoyée au serveur pour traitement. Les requêtes POST peuvent inclure des paramètres qui nécessitent un traitement intensif côté serveur, ce qui a pour effet d'épuiser les ressources du serveur plus rapidement.

Alors que les attaques HTTP GET sont plus faciles à créer, les attaques HTTP POST causent davantage de dégâts.

Comment atténuer une attaque HTTP Flood ?

Pour atténuer une attaque HTTP Flood, les entreprises peuvent recourir à une combinaison de techniques et de meilleures pratiques en matière de cybersécurité, notamment les suivantes :

- Profilage du trafic. En surveillant le trafic et en comparant les adresses IP avec les informations d'une base de données de réputation IP, les équipes de sécurité peuvent repérer et bloquer les activités anormales susceptibles de faire partie d'une attaque HTTP Flood.

- Défis de sécurité progressifs. Les défis de calcul JavaScript permettent de vérifier si le trafic est généré par un bot.

- Web Application Firewall (WAF). Les WAF déploient diverses techniques telles que les CAPTCHA et les défis cryptographiques pour détecter les attaques HTTP Flood.

- Équilibreurs de charge. Les équilibreurs de charge peuvent offrir des techniques de mise en mémoire tampon et de gestion des connexions multiples qui empêchent les requêtes HTTP GET et POST d'avoir un impact sur les ressources du serveur Web.

- Protection DDoS basée sur le Cloud. Le déploiement d'un service basé sur le cloud à des fins de protection DDoS peut offrir un accès à des outils permettant d'identifier les activités suspectes et de réagir rapidement.

- Augmentation des limites de connexion au serveur d'applications Web. En augmentant le nombre de connexions HTTP simultanées à traiter, les entreprises peuvent réduire leur vulnérabilité aux attaques HTTP Flood.

- Mise en place d'une limitation du débit. La limitation du nombre de requêtes entrantes provenant d'une adresse IP donnée peut empêcher les attaques DDoS. Toutefois, la détection standard basée sur le débit peut s'avérer inefficace pour détecter les attaques HTTP Flood, car le volume de trafic ne dépasse pas un seuil limite supposé élevé.

Bloquez les attaques HTTP Flood avec Akamai

Akamai sécurise et fournit des expériences digitales pour les plus grandes entreprises du monde. En maintenant les décisions, les applications et les expériences au plus près des utilisateurs tout en éloignant les attaques et les menaces, nous permettons à nos clients et à leurs réseaux d'être rapides, intelligents et sécurisés.

Nos solutions de protection de bout en bout contre les attaques DoS et DDoS constituent la première ligne de défense. Grâce à des stratégies dédiées d'atténuation pour le réseau cloud, de DNS distribué et en bordure de l'Internet, nos technologies de protection contre les attaques DDoS empêchent les dommages collatéraux et les points de défaillance uniques afin de fournir à nos clients une résilience accrue, une capacité de nettoyage dédiée et une atténuation de meilleure qualité.

App & API Protector offre un ensemble complet de protections performantes et automatisées en fonction du client. Bien que cette solution propose certaines des fonctions d'automatisation de la sécurité des applications les plus avancées sur le marché, elle reste simple à utiliser. Son nouveau moteur de sécurité adaptatif et ses technologies fondamentales de pointe garantissent une protection contre les attaques DDoS, la sécurité des API, une atténuation des attaques de bots et un WAF (Web Application Firewall) efficace, sans complexité excessive.

Prolexic bloque les attaques DDoS avec la défense la plus rapide et efficace à grande échelle. Offrant un accord de niveau de service (SLA) de protection immédiate contre les attaques DDoS, Prolexic réduit de manière proactive les services d'attaque et adapte les contrôles d'atténuation au trafic réseau pour bloquer les attaques instantanément. Un SOCC entièrement géré complète vos programmes de cybersécurité existants et vous aidera à réduire le délai de résolution grâce à des expériences éprouvées.

Edge DNS empêche les pannes DNS grâce à la plus grande plateforme en bordure de l'Internet, offrant aux entreprises l'assurance d'une disponibilité DNS garantie et permanente. Solution basée dans le cloud, Edge DNS garantit une disponibilité DNS 24 h/24, 7 j/7 tout en améliorant la réactivité et en protégeant contre les attaques DDoS les plus importantes.

Foire aux questions (FAQ)

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.