Des pics inexpliqués de trafic Web et de consommation de ressources serveur peuvent être des indicateurs. Surveiller régulièrement les performances de votre serveur peut vous aider à repérer les anomalies.

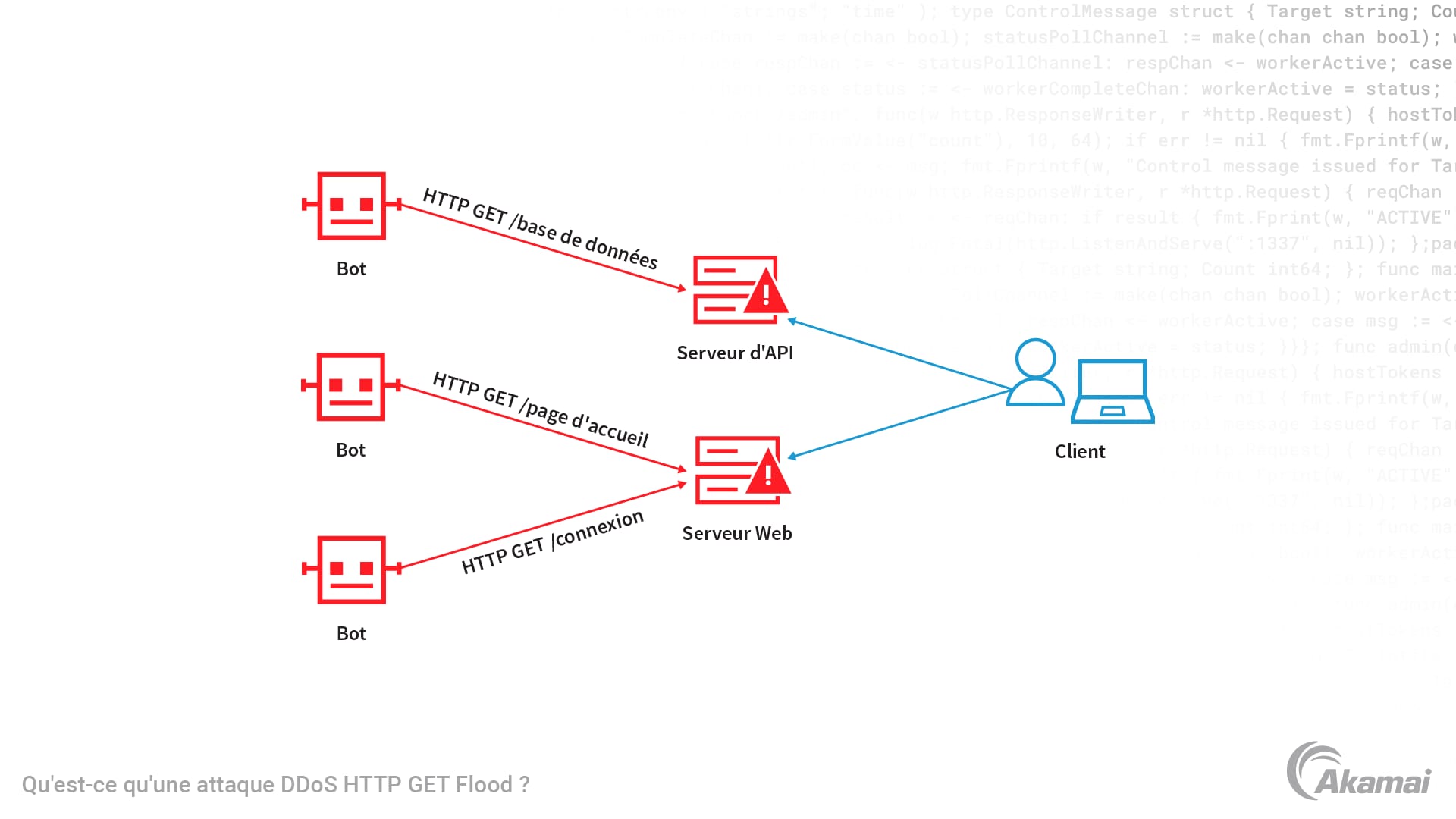

Une attaque « GET Flood » est un type d'attaque par déni de service distribué (DDoS) qui cible spécifiquement les serveurs Web et les terminaux API. Lors d'une attaque DDoS GET Flood, un nombre colossal de requêtes HTTP GET sont envoyées à un serveur ciblé, ce qui épuise ses ressources et entraîne son ralentissement ou son incapacité à répondre, et un déni de service aux utilisateurs légitimes.

Qu'est-ce qu'une attaque DDoS ?

Une attaque par déni de service distribué est une cyberattaque qui affecte les performances ou la disponibilité d'un serveur, d'un service, d'un site Web ou d'un réseau en le submergeant par un flot de trafic Internet. Les acteurs malveillants peuvent exécuter des attaques DDoS avec des milliers ou des millions de terminaux infectés par des logiciels malveillants, connus sous le nom de botnet. Les logiciels malveillants permettent aux attaquants de contrôler les actions des terminaux, qui peuvent être dirigés pour envoyer des quantités massives de trafic vers un système ciblé. En épuisant la bande passante, la mémoire ou la puissance de traitement de la cible, une attaque DDoS rend cette dernière indisponible pour le trafic légitime, refusant le service aux utilisateurs. Le trafic malveillant étant réparti sur des centaines, des milliers ou des millions de terminaux, les attaques DDoS sont difficiles à détecter et à bloquer sans risque de bloquer le trafic légitime.

Comment se déroule une attaque DDoS GET Flood ?

Les attaques de type GET Flood utilisent le protocole HTTP, un protocole standard utilisé par les navigateurs Web pour récupérer des ressources à partir d'un serveur Web. Les requêtes GET, un type spécifique de méthode HTTP, peuvent être utilisées pour récupérer des pages HTML, des ressources API, des scripts, des images et d'autres contenus qui permettent à un navigateur d'afficher avec précision une page Web ou un service Web. Lors d'une attaque par DDoS GET Flood, les attaquants utilisent un botnet pour envoyer des quantités massives de requêtes GET à un serveur Web ciblé, pour le submerger et épuiser son processeur, sa mémoire ou d'autres fonctions d'application, comme une base de données. Par conséquent, le serveur ne peut plus répondre aux requêtes légitimes, ce qui entraîne un déni de service.

Quels sont les autres types d'attaques par DDoS Flood HTTP ?

Les attaques HTTP POST Flood sont encore plus efficaces que les attaques HTTP GET Flood. Lors d'une attaque POST Flood, les attaquants envoient de façon répétée des requêtes POST qui incluent généralement des données à traiter par le serveur, consommant ainsi davantage de ressources et de fonctionnalités système. Le serveur finit par atteindre sa capacité maximale et ne peut plus répondre, rendant le site Web ou l'application Web inaccessible.

Les attaques DDoS Slowloris, un autre type d'attaque HTTP Flood, envoie un grand nombre de requêtes HTTP partielles à un serveur cible, en gardant les connexions ouvertes aussi longtemps que possible et en empêchant les utilisateurs légitimes d'accéder au serveur.

Les attaques par amplification HTTP submergent les ressources d'un serveur Web cible en usurpant l'adresse IP de la cible dans des requêtes adressées à des serveurs Web accessibles au public qui renvoient des réponses volumineuses.

Comment atténuer les attaques par DDoS GET Flood ?

Comme les autres attaques HTTP Flood, les attaques GET Flood sont difficiles à détecter, car les requêtes GET sont techniquement valides et correctes, et semblent être du trafic légitime. La détection devient plus difficile à mesure que le volume de requêtes HTTP augmente. Les entreprises peuvent utiliser des Web Application Firewall (WAF) et des services d'atténuation des attaques par DDoS qui offrent une protection DDoS au niveau de la couche d'application (couche 7) pour détecter et filtrer le trafic réseau malveillant. Cette détection peut reposer sur une analyse des requêtes entrantes avant qu'elles n'atteignent un serveur Web, à l'aide d'une technologie qui détecte automatiquement les schémas anormaux pour identifier une attaque de type Flood. Une fois que le trafic d'attaque a été identifié, toute demande qui lui est associée peut être verrouillée ou rejetée.

Quels sont les autres types d'attaques DDoS ?

Les attaques DDoS ciblent généralement une ou plusieurs couches du modèle OSI (Open Systems Interconnection)

- Les attaques au niveau de la couche application (Couche 7) sont conçues pour rendre les applications indisponibles en surchargeant les ressources du serveur (bases de données, mémoire, processeur) dans la couche application pour submerger un serveur cible de trafic.

- Les attaques au niveau de la couche de présentation (Couche 6) impliquent généralement un type d'abus de négociation SSL/TLS. Cela peut avoir un impact sur les systèmes conçus pour contrôler l'infrastructure de gestion des clés SSL/TLS et le délestage. Bien qu'ils ne soient pas aussi courants que les attaques de couche 7, ces événements peuvent avoir un impact significatif sur un large éventail de ressources applicatives, car ils sont configurés en agrégation.

- Les attaques au niveau de la couche transport (Couche 4) tentent de surcharger l'infrastructure réseau en ciblant des protocoles réseau tels que TCP (transmission Control Protocol) ou UDP (User Datagram Protocol) avec des volumes de trafic colossaux. Les attaques UDP Flood, SYN Flood et par amplification sont des exemples d'attaques de couche 4.

- Les attaques au niveau de la couche réseau (Couche 3) surchargent les routeurs, commutateurs et autres terminaux d'infrastructure réseau en les inondant de paquets IP conçus pour consommer de la puissance de traitement et de la bande passante. Les attaques courantes de couche 3 incluent la fragmentation IP et les attaques ICMP Flood.

Stoppez les attaques DDoS GET Flood avec Akamai

Akamai sécurise et fournit des expériences digitales pour les plus grandes entreprises du monde. En maintenant les décisions, les applications et les expériences au plus près des utilisateurs tout en éloignant les attaques et les menaces, nous permettons à nos clients et à leurs réseaux d'être rapides, intelligents et sécurisés.

Nos solutions de protection de bout en bout contre les attaques DoS et DDoS offrent une approche complète qui constitue la première ligne de défense. Grâce à des stratégies dédiées d'atténuation pour le réseau cloud, de DNS distribué et en bordure de l'Internet, nos technologies de protection contre les attaques DDoS empêchent les dommages collatéraux et les points de défaillance uniques afin de fournir à nos clients une résilience accrue, une capacité de nettoyage dédiée et une atténuation de meilleure qualité.

App & API Protector fournit des protections performantes avec une automatisation axée sur le client. Bien que cette solution propose certaines des fonctions d'automatisation de la sécurité des applications les plus avancées sur le marché, elle reste simple à utiliser. Son nouveau moteur de sécurité adaptatif et ses technologies fondamentales de pointe garantissent une protection contre les attaques DDoS, la sécurité des API, une atténuation des attaques de bots et un Web Application Firewall efficace, sans complexité excessive.

Prolexic bloque les attaques DDoS avec la défense la plus rapide et efficace à grande échelle. Offrant un accord de niveau de service (SLA) de protection immédiate contre les attaques DDoS, Prolexic réduit de manière proactive les services d'attaque et adapte les contrôles d'atténuation au trafic réseau pour bloquer les attaques instantanément. Un SOCC entièrement géré complète vos programmes de cybersécurité existants et vous aidera à réduire le délai de résolution grâce à des expériences éprouvées.

Edge DNS empêche les pannes DNS grâce à la plus grande plateforme en bordure de l'Internet, offrant aux entreprises l'assurance d'une disponibilité DNS garantie et permanente. Solution basée dans le cloud, Edge DNS garantit une disponibilité DNS 24 h/24, 7 j/7 tout en améliorant la réactivité et en protégeant contre les attaques DDoS les plus importantes.

Foire aux questions (FAQ)

Oui, même les petits sites Web peuvent être victimes d'attaques GET Flood. Les attaquants ciblent souvent n'importe quelle entité en ligne vulnérable.

En effet, il existe différents types d'attaques DDoS, y compris SYN Flood, UDP Flood et les attaques de couche application.

Tracer l'origine exacte de l'attaque peut être difficile, car les attaquants utilisent souvent plusieurs terminaux compromis pour lancer leurs attaques.

Bien qu'un pare-feu soit un élément de défense essentiel, une stratégie complète de protection contre les attaques DDoS implique généralement plusieurs couches de mesures de sécurité.

Oui, le lancement d'attaques DDoS est illégal dans de nombreuses juridictions et peut entraîner des sanctions légales lourdes.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.