A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O que é um ataque DDoS Slowloris?

Ataques DDoS Slowloris explicados

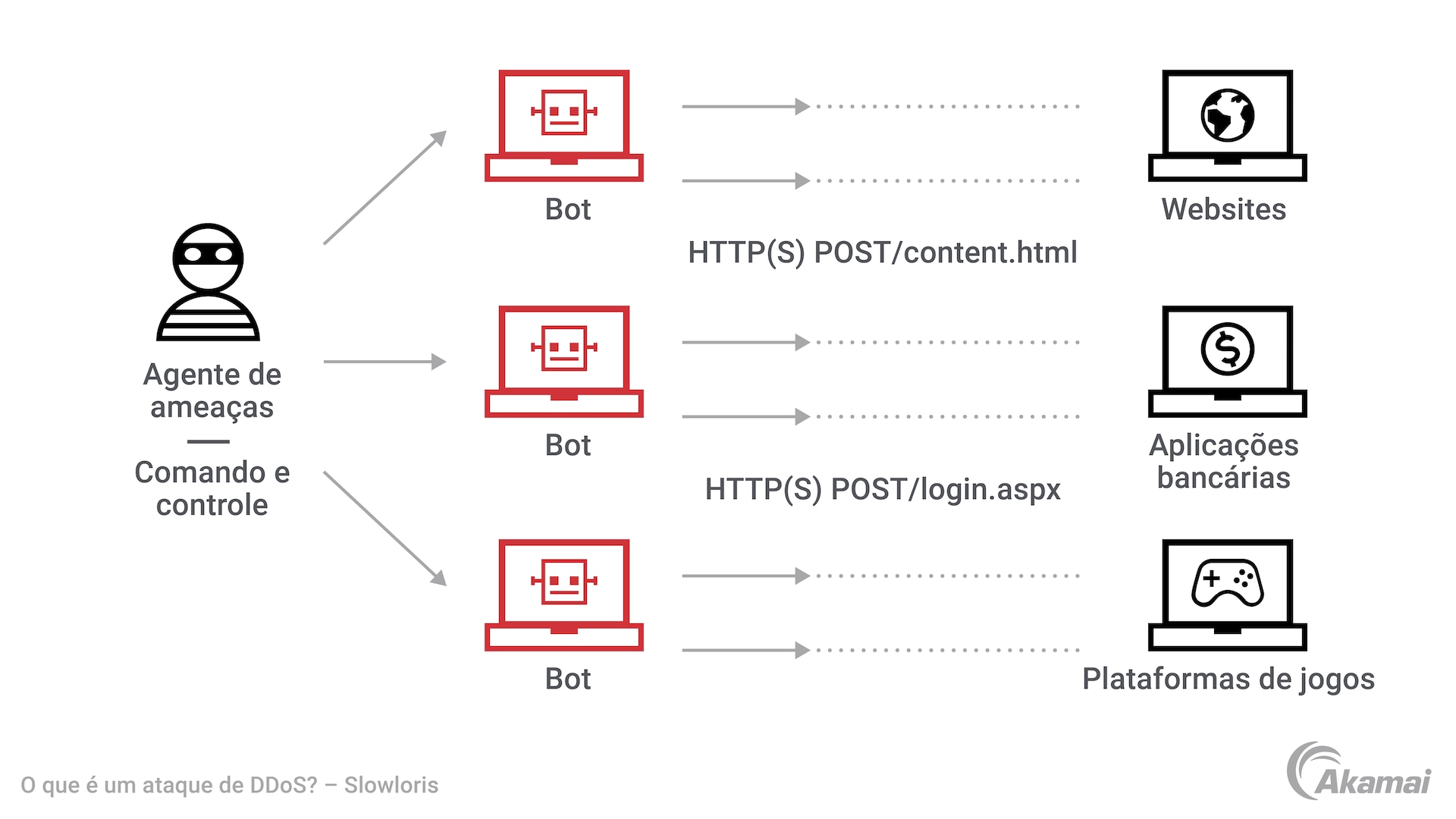

Um ataque DDoS Slowloris é um tipo de ataque de negação de serviço distribuído que visa a camada 7 do modelo OSI. Esse tipo de ciberabuso foi projetado para sobrecarregar um único computador, servidor da Web, banco de dados ou API abrindo e mantendo muitas conexões TCP simultâneas a um FQDN de destino e gerando uma baixa taxa e/ou volumes de solicitações HTTP ou conexões HTTP por sessão conectada. Alguns IPs de ataque abrirão muitas tentativas de conexão TCP e usarão essas conexões ou sessões abertas adicionais, combinando solicitações de entrada para esgotar recursos de aplicações ou bancos de dados. Nomeado em homenagem ao “slow loris” — um primata asiático que se move lentamente —, um ataque Slowloris pode durar um longo tempo quando não é detectado. Os ataques Slowloris foram introduzidos no mainstream por meio de estruturas de ferramentas de ataque comuns, como HOIC (High Orbit Ion Cannon) e LOIC (Low Orbit Ion Cannon), usados por Anonymous, o governo iraniano, Killnet e outros grupos de agentes de ameaça. Hoje, vemos outros agentes de ameaça usar essas mesmas técnicas, mas com infraestrutura modernizada, comando e controle.

O que um ataque DDoS Slowloris é projetado para realizar?

Esse tipo de ataque DDoS é um método simples, mas elegante, que permite que um invasor derrube um servidor Web com complexidade muito baixa. Ser capaz de identificá-los e controlar a qualidade da atenuação é o que torna complexos esses ataques de negação de serviço. Um ataque Slowloris pode ser implementado com largura de banda mínima, é geralmente escrito em Python e tem se provado extremamente eficaz contra muitos tipos de software de servidor Web, especialmente Apache 1.x e 2.x. Esses tipos de ataques foram projetados para parecer solicitações legítimas e driblar filtros de mitigação.

Ao contrário dos ataques DDoS baseados em reflexão que consomem largura de banda, o Slowloris usa recursos de servidor com solicitações HTTP que parecem mais lentas do que o normal, mas que, de outra forma, parecem ser tráfego compatível com o padrão. Os invasores usam um recurso exclusivo do protocolo HTTP: a capacidade dos clientes de dividir solicitações GET ou POST HTTP em vários pacotes ou sessões. Os invasores usam Slowloris para direcionar servidores da Web abrindo várias conexões e mantendo-as abertas o máximo possível. Isso é feito distribuindo solicitações HTTP em endereços IP de botnet globalmente diversos e conexões TCP multithreading por origem. Para manter a conexão aberta, o software Slowloris pode enviar cabeçalhos HTTP para cada solicitação antes que uma conexão TCP atinja o tempo limite, causando a negação de serviço. Por fim, o servidor de destino atinge o limite de seu pool de conexões simultâneas e não pode processar outras solicitações, negando efetivamente o serviço a outros serviços legítimos. Pode haver outra infraestrutura de rede que seja afetada por ataques DDoS Slowloris, por exemplo, LTMs (Local Traffic Managers, gerentes de tráfego local) ou outras tecnologias que lidam com o gerenciamento de sessões TCP.

Por que um ataque DDoS Slowloris é eficaz?

Um ataque DDoS Slowloris é considerado uma negação de serviço distribuída, e pode permanecer não detectado pelos sistemas tradicionais de detecção de intrusão enviando pacotes de solicitação HTTP legítimos a taxas baixas de solicitação por segundo, em vez de grandes volumes ou altas taxas de solicitações HTTP por segundo. Além disso, como o arquivo de log não pode ser gravado até que uma solicitação seja concluída, Slowloris pode imobilizar um servidor por períodos sem que uma única entrada apareça no arquivo de log para gerar um sinal de alerta para qualquer pessoa que o esteja monitorando.

O que é um ataque DDoS Slowloris em comparação a um ataque DDoS tradicional a aplicações?

Os ataques DDoS tradicionais a aplicações são projetados para tirar do ar um servidor inundando-o com um número esmagador de solicitações HTTP, o que requer recursos substanciais do invasor. Por outro lado, um ataque Slowloris pode exigir apenas algumas centenas de solicitações em intervalos longos, baixos e regulares, em vez de dezenas de milhares de solicitações HTTP continuamente. A largura de banda não é uma medida-chave para detectar esse tipo de DDoS. Em vez disso, as equipes de segurança devem avaliar o número padrão de tentativas de conexão, conexões abertas, pools de conexão, solicitações HTTP de entrada, solicitações HTTP parciais, número máximo de conexões permitidas por endereço IP de origem, balanceadores de carga que mantêm tabelas de sessão, infraestrutura de registro de servidor da Web e outros caminhos de rede ou sistema em toda a DMZ.

Qual é a melhor maneira de parar um ataque Slowloris?

Os ataques de Slowloris podem ser mitigados pelo(a):

Limitação do número de conexões que um único endereço IP pode solicitar para abrir.

Aumento da velocidade mínima de transferência permitida para qualquer conexão.

Limitação do tempo que um cliente tem permissão para permanecer conectado.

Aumento do número máximo de clientes permitidos pelo servidor.

Implantação de serviços robustos de mitigação de nuvem, configuração de balanceadores de carga robustos, uso de WAFs (firewalls de aplicação Web) ou outras técnicas de aplicação de patches virtuais e limitação do número de solicitações por fonte.

Como um ataque Slowloris é conduzido?

Um ataque Slowloris é executado em quatro etapas:

O invasor emite instruções de comando e controle para seu botnet ou proxies reversos, que enviam várias solicitações HTTP, cabeçalhos aleatórios e outras técnicas de desvio, ao mesmo tempo em que abre várias conexões a um servidor de destino a partir de suas redes globais.

O servidor de destino abre uma conexão TCP para cada solicitação, planejando fechar a thread assim que a solicitação HTTP for concluída. O servidor atingirá o tempo limite para qualquer conexão excessivamente longa, para liberar a thread para solicitações subsequentes.

Para evitar que as threads atinjam o tempo limite, o invasor enviará intermitentemente cabeçalhos de solicitação parcial ou solicitações HTTP adicionais para manter o servidor Web de destino ativo, convencendo efetivamente o servidor a aguardar a conclusão da solicitação HTTP.

Enquanto espera que mais solicitações HTTP e conexões TCP sejam iniciadas, o servidor de destino acaba ficando sem conexões disponíveis e deixa de ser capaz de responder a solicitações de tráfego legítimo, levando à negação de serviço.

Por que ataques DDoS Slowloris ocorrem?

Os criminosos virtuais podem lançar um ataque para derrubar o site de um rival ou inimigo; como parte de uma campanha de hacktivismo político; ou para chamar a atenção de outras violações de segurança mais perigosas em andamento, chamadas de ataques smokescreen. Esse ataque também é comumente usado por ser difícil identificar sua assinatura e taxa de abuso. A implementação da atenuação para esses tipos de ataques pode levar a altas taxas de falsos positivos e afetar a experiência do usuário acessar diferentes módulos do servidor da Web ou da aplicação da Web.

Aumente a resiliência contra ameaças de DDoS complexas com a Akamai

Com a plataforma de computação mais distribuída do mundo, da nuvem à edge, a Akamai facilita o desenvolvimento e a execução de aplicações para as empresas, enquanto mantém as experiências mais próximas dos usuários e as ameaças mais distantes. Juntamente com nossas soluções de computação e entrega, nosso conjunto de produtos líderes de segurança de TI ajuda as empresas globais a melhorar a vida de bilhões de pessoas, bilhões de vezes por dia.

Nossas soluções de segurança impedem e mitigam ataques DDoS por meio de uma malha transparente de defesas dedicadas de edge, DNS distribuído e depuração de nuvem. Essas soluções de nuvem criadas especificamente foram projetadas para reduzir as superfícies de ataque e melhorar a qualidade e a atenuação, reduzindo falsos positivos e aumentando a eficácia da defesa. Ter a capacidade, a experiência e a pilha de tecnologia diversificada e madura permite que nossos clientes dependam de nosso tempo de atividade da plataforma de 100% e dos SLAs de mitigação líderes do setor.

App & API Protector fornece um conjunto holístico de proteções avançadas com automação focada no cliente. Embora essa solução ofereça a mais avançada automação de segurança de aplicações disponível atualmente, ela permanece simples de usar. Um novo mecanismo de segurança adaptável e as principais tecnologias líderes do setor permitem proteção contra DDoS, segurança de API, mitigação de botse um Web Application Firewall em uma solução fácil de usar.

O Prolexic interrompe ataques DDoS com a defesa mais rápida e eficaz, não importa a escala. Ao oferecer um SLA de zero segundo para defesa contra DDoS, o Prolexic reduz proativamente os serviços de ataque e personaliza os controles de atenuação para o tráfego de rede para bloquear ataques instantaneamente. Ter um SOCC totalmente gerenciado complementa seus programas de cibersegurança existentes e ajudará a aumentar seu tempo de resolução com experiências comprovadas pelo setor.

Web Application Protector protege apps da Web e APIs sem esforço por meio da detecção de ameaças com inteligência de crowdsourced. A proteção dinâmica e o ajuste automático de machine learning reduzem o esforço e os falsos positivos. Essa solução da Akamai oferece mitigação de DDoS de zero segundo em resposta a ataques na camada de aplicação em segundos.

O Edge DNS impede interrupções de DNS com a maior plataforma de edge, permitindo que as organizações contem com disponibilidade de DNS garantida e ininterrupta. Uma solução baseada em nuvem, o Edge DNS garante disponibilidade de DNS 24 horas por dia, 7 dias por semana, ao mesmo tempo em que melhora a capacidade de resposta e a defesa contra os maiores ataques DDoS.

Por que os clientes escolhem a Akamai

Produtos relacionados

Prolexic

Interrompa ataques de DDoS com a defesa mais rápida e eficaz, não importa a escala.

Edge DNS

Conte com um DNS (Sistema de Nomes de Domínio) altamente seguro para ter disponibilidade ininterrupta das APIs e aplicações Web.

App & API Protector

Segurança completa e sem comprometimento para websites, aplicações e APIs.

Recursos adicionais

Proteção contra DDoS em um mundo de nuvem híbrida

As estratégias de mitigação de DDoS não são todas iguais. Veja quantos provedores de serviços de nuvem são defasados e quais elementos procurar.

Ameaças DDoS na EMEA em 2024

Nossa pesquisa mais recente traz o conhecimento de que você precisa para se defender melhor contra ataques de DDoS emergentes na região EMEA.

O que uma análise sobre tráfego de DNS mal-intencionado pode revelar sobre os riscos que as organizações correm?

O DNS é uma das infraestruturas de Internet mais antigas. No entanto, uma quantidade incrível de tráfego de ataque passa por ela. Detalhes sobre as ameaças mais predominantes e muito mais podem ser encontrados neste relatório.

Páginas relacionadas

Saiba mais sobre os tópicos e tecnologias relacionados nas páginas listadas abaixo.