Le credential stuffing est une attaque en force utilisant des informations d'identification valides qui ont été exposées lors d'une violation de données ou sur le Dark Web. Étant donné que de nombreux utilisateurs réutilisent le même nom d'utilisateur et le même mot de passe, les attaquants peuvent souvent utiliser le credential stuffing pour obtenir un accès non autorisé aux comptes d'utilisateurs sur d'autres sites.

Se défendre contre les attaques en force

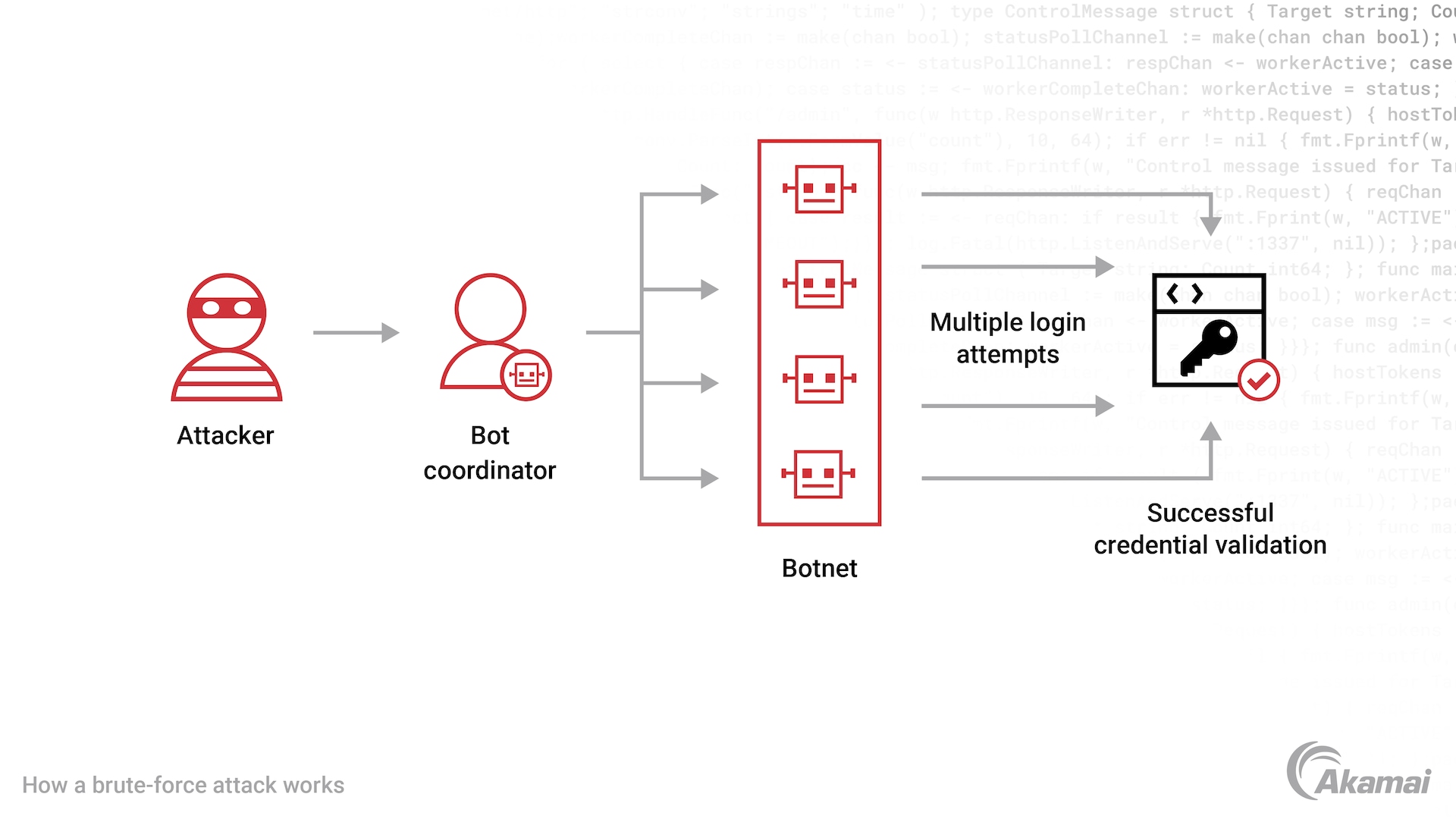

Dans le domaine des cybermenaces, les attaques en force restent une méthode d'attaque populaire et rentable pour les cybercriminels. Dans ces attaques, les acteurs malveillants tentent d'accéder à des comptes d'utilisateurs en saisissant un grand nombre de combinaisons de nom d'utilisateur et de mot de passe sur les pages de connexion de sites Web ou d'applications Web. Puisqu'elles sont souvent lancées à l'aide de botnets , cela peut représenter des centaines de milliers de tentatives de connexion avortées par heure, les attaques en force ont un taux de réussite élevé.

Il est essentiel de bloquer ces attaques avant qu'elles n'aient accès aux comptes d'utilisateurs et aux données personnelles. Une fois à l'intérieur d'un compte, les attaques en force sont beaucoup plus difficiles à arrêter. Pour être efficaces, les solutions de détection de bots doivent être capables de différencier le trafic légitime des robots malveillants, tout en gardant la trace des bots et botnets (autrement dit les « réseaux de bots ») qui évoluent rapidement pour tenter d'échapper à la détection.

En tant que plateforme informatique la plus distribuée au monde, Akamai offre une technologie de sécurité des bots de qualité supérieure, avec des informations obtenues grâce aux 11,5 milliards de demandes de bot et aux 280 millions de connexions de bot quotidiennes. Avec les solutions de sécurité anti-bot d'Akamai, les équipes de cybersécurité peuvent bloquer efficacement les attaques en force sans ralentir les performances ni affecter l'expérience en ligne des utilisateurs légitimes.

L'anatomie d'une attaque en force

Dans une attaque en force, les pirates utilisent de nombreuses combinaisons nom d'utilisateur/mot de passe pour accéder à un compte d'utilisateur ou à un environnement informatique. Aujourd'hui, presque toutes les attaques en force ciblant les mots de passe sont exécutées par des programmes, appelés bots, qui peuvent effectuer des tâches spécifiques de manière répétée, sans aucune intervention humaine. Bon nombre de ces attaques de piratage de mot de passe sont menées par des botnets, qui sont des réseaux de bots comprenant des centaines ou des milliers d'ordinateurs infectés par un programme malveillant pour être contrôlés par un seul attaquant.

Les types d'attaques en force les plus courants sont les suivants :

- Attaques en force simples. Cette forme d'attaque utilise des combinaisons de mots de passe standard ou des numéros d'identification personnels. Les attaques simples sont souvent couronnées de succès car de nombreux utilisateurs n'utilisent pas de gestionnaire de mots de passe et font appel à des mots de passe faibles comprenant des mots communs qui peuvent être facilement devinés.

- Attaques par dictionnaire. Les attaquants commencent par un nom d'utilisateur individuel et testent les mots de passe possibles issus d'un dictionnaire, en modifiant les mots avec des caractères spéciaux et des chiffres.

- Attaques en force hybrides. Ce format utilise une logique externe pour déterminer les variations de mot de passe et les combinaisons possibles les plus susceptibles d'être utilisées, puis essaie toutes les variations possibles.

- Attaques en force inversées. Dans cette approche, les attaquants utilisent un ensemble de mots de passe courants et testent les nombreux noms d'utilisateur possibles.

- Credential stuffing. Les attaquants utilisent des mots de passe connus obtenus suite à des violations de données pour tenter de se connecter à divers autres sites. Cette approche est efficace même lorsque les utilisateurs ont des mots de passe complexes car beaucoup de personnes réutilisent les mêmes informations d'identification pour différents comptes.

Le blocage des attaques en force nécessite une technologie capable de détecter et d'atténuer rapidement le trafic malveillant des bots et des botnets. Pourtant, comme une majorité du trafic Web provient aujourd'hui de bons bots aussi bien que de mauvais, des solutions de qualité supérieure doivent être capables de faire le tri et de bloquer les bots avec un taux faible ou inexistant de faux positifs. Telle est la force de la technologie Akamai.

Bloquer les attaques en force avec Akamai Bot Manager

Akamai Bot Manager offre la visibilité et le contrôle dont les équipes de sécurité ont besoin pour se protéger contre les attaques en force et de nombreuses autres menaces liées aux bots. Bot Manager offre des fonctionnalités de détection et d'atténuation inégalées qui permettent d'arrêter efficacement les bots et les botnets malveillants, tout en maintenant l'activité légitime des bots opérationnelle, sécurisée et efficace.

Grâce à plusieurs technologies brevetées permettant de détecter et d'atténuer les bots, Akamai Bot Manager arrête les bots au premier contact avant qu'ils ne puissent accéder à votre site. Des moteurs de détection sont continuellement mis à jour en s'appuyant sur les informations relatives aux menaces provenant des équipes d'Akamai chargées de la recherche sur la sécurité. Ces moteurs analysent quotidiennement des centaines de téraoctets de données relatives aux attaques.

Pour distinguer le trafic malveillant du trafic de bots légitime, Bot Manager collecte les données de « trafic inoffensif » à travers une grande diffusion de types de données et en grands volumes de trafic sur Akamai Connected Cloud. Notre plateforme protège des entreprises parmi les plus grandes et les plus connues au monde, qui sont souvent la cible des opérateurs de bots les plus avancés. Lorsqu'un nouveau bot est détecté chez un client, les données le concernant sont ajoutées à une bibliothèque recensant les bots connus. Ensuite, les algorithmes disponibles pour tous les clients sont informés.

Bot Manager utilise un modèle de notation pour calculer la probabilité qu'une requête provienne d'un bot plutôt que d'un humain. Les requêtes obtenant un score élevé (liées à un bot) peuvent être contrées de manière agressive, et les requêtes dont le score est faible (certainement liées à un humain) peuvent être surveillées. Pour les requêtes dont le score se situe dans la « zone grise », Bot Manager lance des défis de pointe pouvant ralentir les attaques et augmenter les coûts à la charge des opérateurs de bots.

Avantages de la technologie de gestion des bots d'Akamai

Avec Akamai Bot Manager, les équipes de sécurité peuvent :

- Protéger les entreprises, les utilisateurs et les environnements informatiques contre les attaques en force et leur impact

- Différencier facilement le trafic malveillant et le trafic légitime lié aux bots

- Renforcer la confiance des clients et des partenaires grâce à une protection contre les activités frauduleuses

- Réduire la charge de travail liée à la résolution des problèmes qui sont dus aux attaques de bots et à leurs conséquences. Cela comprend le remplacement des comptes volés, la vérification des comptes compromis et la gestion des plaintes des utilisateurs

- Renforcer le contrôle opérationnel et réduire les risques professionnels et financiers, tout en contrôlant les dépenses informatiques et en gérant de manière stratégique les bots des partenaires.

- Améliorer la prise de décision grâce à des analyses et des rapports axés sur les données qui permettent aux administrateurs informatiques de faire des choix créatifs et efficaces en matière de sécurité, de tolérance aux risques et d'opérations informatiques sur l'ensemble de leur stratégie de sécurité réseau.

Foire aux questions (FAQ)

Une attaque en force est une cybermenace dans laquelle les attaquants tentent d'accéder à un compte ou à un environnement informatique en saisissant de nombreuses combinaisons de nom d'utilisateur et de mot de passe jusqu'à ce qu'ils trouvent la bonne. Les attaques en force sont généralement effectuées par des botnets qui peuvent effectuer des centaines de milliers de tentatives de connexion par heure, réduisant ainsi le temps nécessaire pour accéder à un compte.

Pour lutter contre les attaques en force, les équipes de sécurité peuvent déployer une technologie de gestion des bots, une authentification à deux facteurs ou des solutions d'authentification multifactorielles, et encourager les utilisateurs à adopter des mots de passe forts. Les mots de passe uniques sont souvent des mots de passe plus longs avec un mélange de lettres minuscules et majuscules, ainsi que des chiffres et des symboles. La longueur du mot de passe a une incidence sur le temps nécessaire aux bots et aux botnets pour deviner votre mot de passe.

Un bot est un programme informatique conçu pour effectuer des tâches spécifiques sans supervision d'un être humain. De nombreux bots effectuent des activités utiles telles que la recherche sur Internet des prix les plus bas ou la collecte de connaissances issues de sources variées. Certains bots, cependant, exécutent une activité malveillante ou illicite : les spambots, par exemple, collectent des adresses e-mail à partir de sites Web qui seront utilisées par les spammeurs pour envoyer des messages indésirables. Les bots de trafic créent un trafic artificiel sur des sites Web ou des comptes de réseaux sociaux pour augmenter certains indicateurs. Les bots peuvent également exécuter des cyberattaques au sein d'un grand réseau, appelé botnet, où plusieurs terminaux sont contrôlés par un seul attaquant. Les attaquants peuvent même mettre des bots à disposition et offrir un service payant de botnet, en exécutant des attaques pour le compte d'un tiers.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.