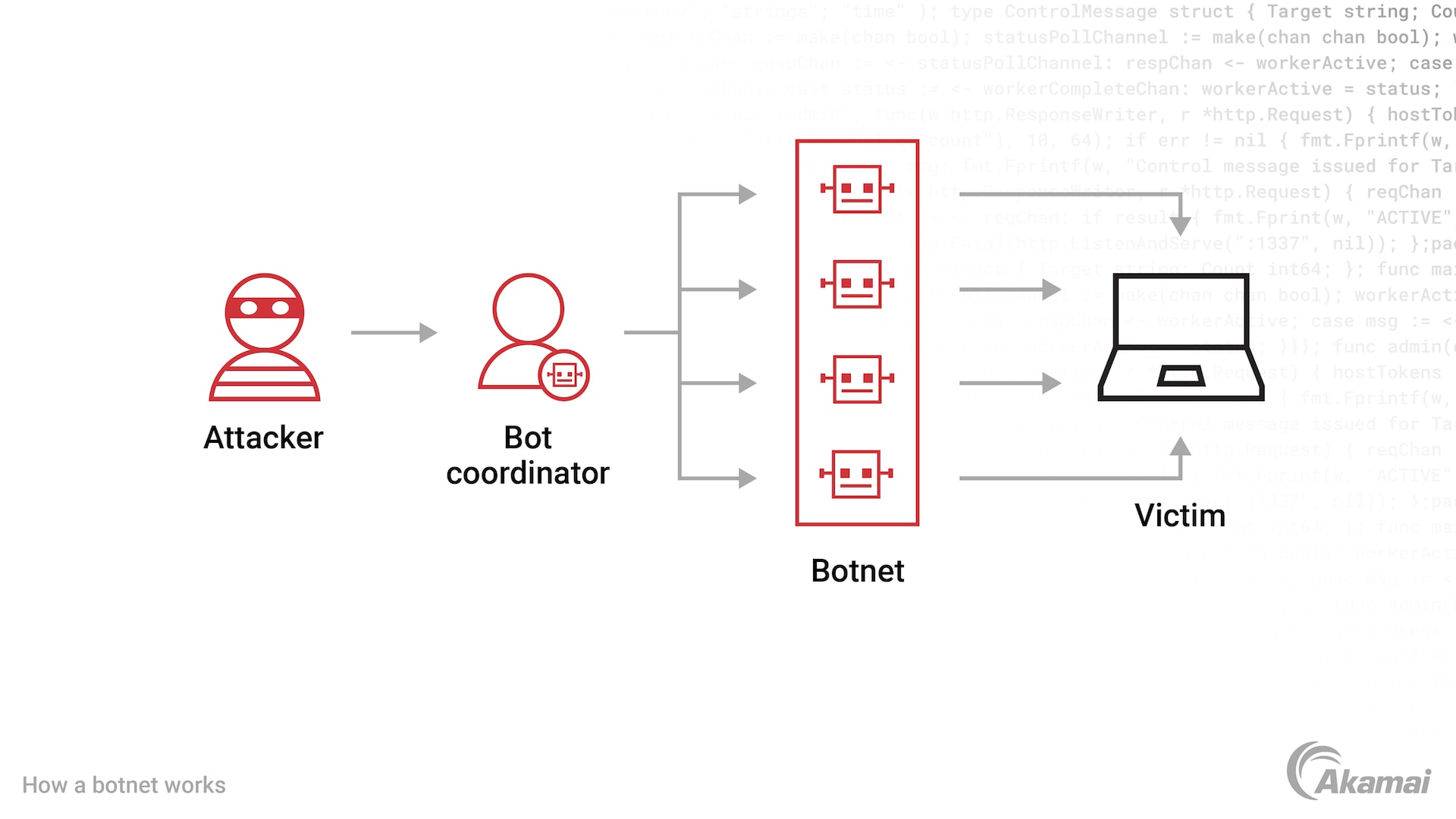

Un botnet est un ensemble de milliers ou de millions d'ordinateurs ou de terminaux infectés par des programmes malveillants qui fonctionnent comme des bots individuels chargés d'exécuter diverses cyberattaques. Les botnets sont contrôlés par un serveur de commande et de contrôle (C2) et sont souvent impliqués dans des attaques DDoS à grande échelle, des cryptomines illicites et des attaques par credential stuffing.

Le trafic de bots ou de botnets est le trafic généré par des programmes informatiques automatisés, communément appelés bots. Ces bots sont utilisés pour envoyer du trafic automatisé vers des sites Web, souvent pour manipuler le classement des moteurs de recherche ou effectuer d'autres activités malveillantes. Les botnets sont des réseaux d'ordinateurs utilisés pour mener des attaques à grande échelle, telles que les attaques par déni de service distribué (DDoS).

Le trafic de botnets, même s'il provient de bots efficaces, présente des défis

Le trafic de bots continue de déconcerter les entreprises de toutes tailles. Les bots, ou botnets (groupes de bots mis en réseau pour agir dans un même but), représentent une part de plus en plus importante du trafic pour de nombreuses propriétés Web. Par exemple, les botnets malveillants peuvent envoyer des centaines de milliers de demandes à des sites Web et à des applications pour mobiles en très peu de temps. Parfois, ce trafic provient de bots qui agissent de manière malveillante, en ciblant des vulnérabilités logicielles, en menant des attaques DDoS et en force, et en adoptant d'autres comportements abusifs.

Aujourd'hui, une grande partie du trafic de botnets malveillants est dédiée au credential stuffing, où les pirates tentent d'obtenir un accès non autorisé à des comptes d'utilisateurs ou de clients en utilisant des informations d'identification volées. Un botnet doté d'une armée d'ordinateurs piratés ou infectés peut effectuer des centaines de milliers de tentatives de connexion par heure, en utilisant des combinaisons de noms d'utilisateur et de mots de passe dont on sait qu'elles sont sans doute valables sur d'autres sites. Étant donné que de nombreuses personnes réutilisent leurs mots de passe sur d'autres sites Web, les pirates parviennent souvent à utiliser le trafic des botnets pour accéder à des environnements informatiques, prendre le contrôle des comptes et voler de l'argent et des données, et commettre d'autres types de fraudes.

Il est difficile d'atténuer le trafic de botnets, car le lancement de plusieurs demandes de connexion n'entraîne pas de schémas faciles à identifier et à bloquer. Heureusement, Akamai propose plusieurs solutions de sécurité pour les bots qui permettent de détecter et d'atténuer efficacement le trafic des bots et des botnets tout en garantissant que les performances des utilisateurs légitimes ne sont pas compromises.

Le rôle du trafic de botnets dans le credential stuffing

Les attaques par credential stuffing sont une activité très lucrative pour les cybercriminels. Les identifiants de connexion exposés lors d'une violation de données sont facilement disponibles à l'achat sur le dark web. Les botnets permettent à un criminel d'utiliser facilement des milliers d'identifiants sur des milliers de sites Web, des milliers de fois par jour, et finalement de faire fortune en réussissant à accéder au site.

Une fois qu'un nom d'utilisateur et un mot de passe se sont avérés valides sur un site ou une application Web spécifique, les pirates peuvent se connecter pour prendre le contrôle du compte, ou vendre les identifiants à d'autres cybercriminels, pour effectuer des achats, transférer de l'argent, voler des données ou lancer des cyberattaques plus importantes depuis l'environnement informatique.

La défense contre le credential stuffing nécessite des techniques de détection de l'atténuation des bots capables de reconnaître avec précision le trafic malveillant et de bloquer l'activité des botnets, sans faux positifs qui bloqueraient par inadvertance les utilisateurs légitimes. La difficulté réside dans le fait que les demandes de connexion dans le cadre d'une attaque par credential stuffing peuvent être difficiles à reconnaître, car les informations d'identification vérifiées représentent des demandes valides.

À mesure que la technologie anti-bot est devenue plus efficace, les opérateurs de bot sont devenus très habiles pour faire évoluer leurs attaques de botnet pour échapper à la détection. Pour protéger une organisation, les équipes de sécurité ont besoin de systèmes de détection de botnets capables de s'adapter aussi rapidement que les pirates. C'est là qu'Akamai peut vous aider.

Arrêtez les botnets avec Akamai Account Protector

Akamai Account Protector fournit une protection contre le trafic de botnets et les tentatives de connexion frauduleuses. Cette technologie d'Akamai est conçue pour détecter les imposteurs et arrêter les bots en bordure de l'Internet, tout en permettant aux clients de passer à travers sans rencontrer de frictions supplémentaires.

Account Protector utilise une variété de techniques pour apprendre le comportement des propriétaires de compte légitimes, comme les types de terminaux qu'ils ont tendance à utiliser, ainsi que les adresses IP typiques, les réseaux, les emplacements, la fréquence et l'heure des connexions. Après avoir élaboré des profils d'individus et de populations d'utilisateurs, Account Protector examine chaque nouvelle demande d'authentification pour détecter toute variation par rapport au comportement normal, en recherchant des anomalies qui pourraient être des signes de fraude ou de credential stuffing. Lorsqu'une demande est jugée suspecte ou illégitime, Account Protector applique automatiquement la réponse appropriée en temps réel, sans affecter l'expérience des clients réels ou des propriétaires de compte.

Principales fonctionnalités :

- Évaluation en temps réel des risques liés à la session de l'utilisateur. Account Protector évalue en temps réel les signaux de risque et de confiance pendant l'authentification afin de déterminer si la demande ne provient pas d'un utilisateur légitime.

- Profils. Account Protector établit un profil comportemental de l'utilisateur et les regroupe dans un profil de population où les variations de comportement peuvent être comparées à l'ensemble de la population d'utilisateurs pour une meilleure détection des anomalies.

- Réputation de la source. Cette fonctionnalité évalue la réputation des sources en se basant sur l'activité malveillante passée observée chez tous les clients d'Akamai, y compris un grand nombre des sites Web les plus importants et les plus fréquentés au monde.

- Répertoires de bots connus. Le répertoire de bots connus d'Akamai, permet d'apporter des réponses rapides et appropriées au trafic de bots et de botnets.

- Détections de bots sophistiqués. Grâce à l'utilisation de divers modèles et techniques d'IA et d'apprentissage automatique, Akamai détecte les bots inconnus lors de la première interaction.

- Analyses et rapports. Akamai Account Protector peut analyser l'activité sur des terminaux individuels, enquêter sur un utilisateur spécifique ou examiner les utilisateurs par niveau de risque. Des statistiques de haut niveau et des analyses détaillées peuvent être importées dans des outils de gestion des événements et des informations de sécurité (SIEM) pour améliorer la détection des fraudes.

Contrôlez le trafic de bots avec Akamai Bot Manager

Akamai fournit une protection supplémentaire contre le trafic de botnets grâce à Bot Manager, une solution de gestion des bots dotée de capacités de détection et d'atténuation inégalées. Grâce à plusieurs technologies brevetées, Bot Manager détecte les bots et en réduit les effets dès le premier contact, plutôt que de leur permettre d'accéder d'abord aux sites Web. Les informations fournies par les chercheurs d'Akamai en matière de renseignements sur les menaces sont automatiquement intégrées aux détections et analyses de Bot Manager.

Bot Manager apprend à détecter le trafic de botnets en recueillant des données sur le « trafic propre » à travers une large distribution de types de données. En observant les données propres sur les modèles de trafic réseau, les types de trafic et le volume de trafic, Bot Manager combine de manière globale les déclencheurs de détection pour donner à chaque demande un score de Bot. Un score élevé indique que la demande est générée par un bot et qu'elle doit être atténuée. Un score faible indique que la demande provient d'un humain et qu'elle peut être surveillée. Les demandes qui se trouvent dans la « zone grise » au milieu peuvent faire l'objet de défis innovants qui ralentissent les attaques sophistiquées de bot tout en augmentant les coûts pour les pirates.

Foire aux questions (FAQ)

Le trafic de bots ou de botnets est le trafic généré par des programmes informatiques automatisés, communément appelés bots. Ces bots sont utilisés pour envoyer du trafic automatisé vers des sites Web, souvent pour manipuler le classement des moteurs de recherche ou effectuer d'autres activités malveillantes. Les botnets sont des réseaux d'ordinateurs utilisés pour mener des attaques à grande échelle, telles que les attaques par déni de service distribué (DDoS).

Un bot est un programme informatique conçu pour fonctionner de manière autonome et exécuter un ensemble de tâches spécifiques. Bien souvent, ces activités sont très répétitives et peuvent être effectuées par des bots beaucoup plus rapidement et avec plus de précision que par des humains. Les bots peuvent être extrêmement utiles ; les bots araignées, par exemple, parcourent les sites Web pour en indexer le contenu, ce qui permet aux moteurs de recherche de les trouver plus facilement. D'autres bots peuvent être malveillants, comme les bots qui récoltent des adresses e-mail pour les spammeurs ou les bots qui font augmenter artificiellement les mesures de trafic sur les sites Web ou les abonnés sur les réseaux sociaux. Les entreprises s'appuient sur des solutions de gestion de bots pour distinguer les bons et les mauvais bots, améliorant ainsi la sécurité du Web et du réseau sans ralentir la productivité et les activités de l'entreprise.

Une attaque en force est un type de cybercriminalité où les pirates procèdent par essais et erreurs pour déchiffrer les mots de passe, les informations d'identification et les clés de chiffrement. De nombreuses attaques en force utilisent des botnets ou des logiciels malveillants pour essayer des milliers de combinaisons nom d'utilisateur/mot de passe afin d'obtenir un accès non autorisé à un compte ou à un système informatique.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.