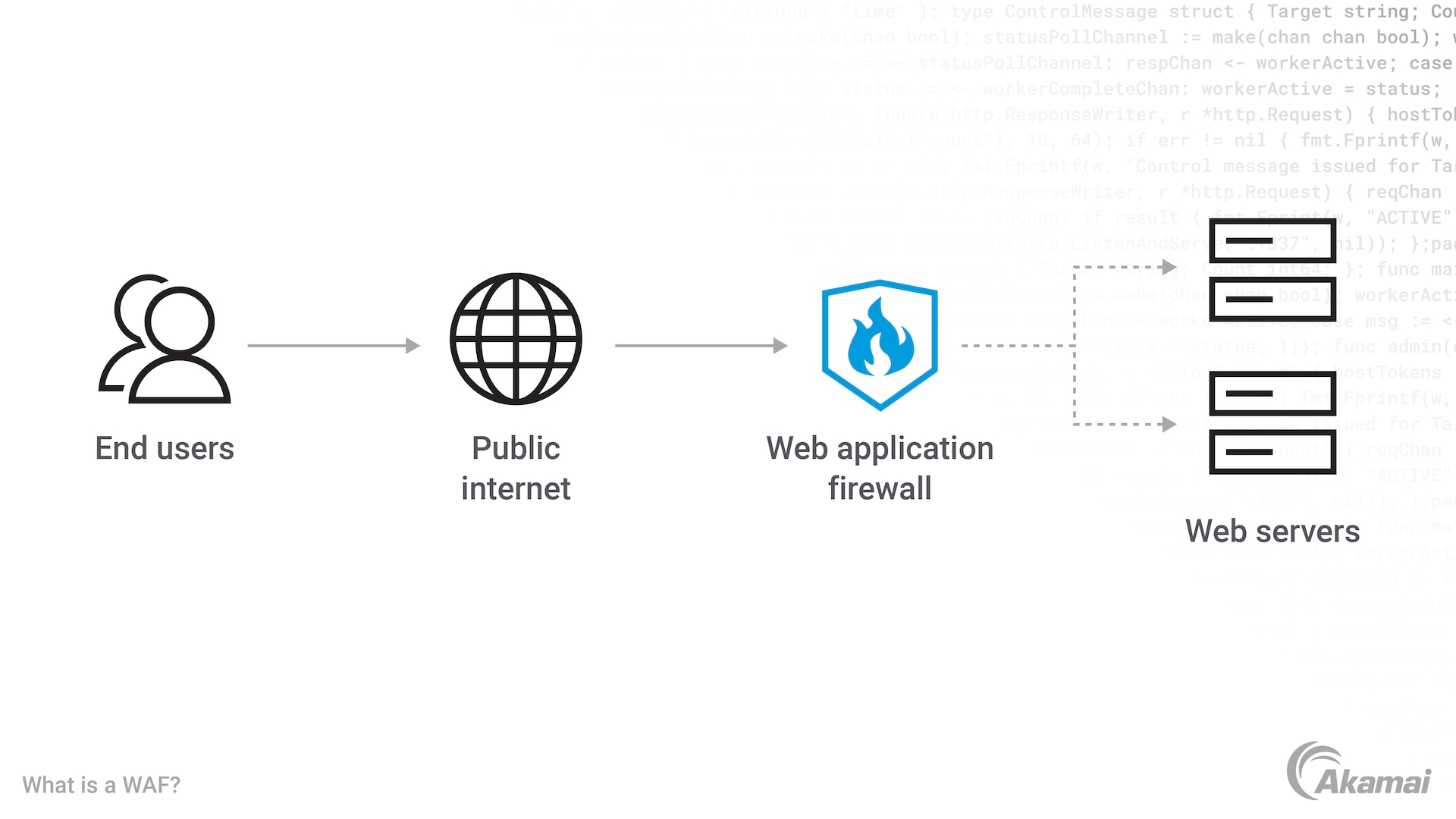

ネットワーク環境内の Web アプリケーションファイアウォール(WAF)とは、Web トラフィック内の悪性の活動を識別し、Web サイト、Web サービス、Web サーバー、Web アプリケーションに対する脅威をブロックする機能です。ネットワーク環境内の WAF は、内部および外部のネットワークトラフィックのフィルターとして機能する標準的なファイアウォールとは異なる種類の保護を提供します。

Web アプリケーションファイアウォールとは?

データをユーザーやデバイスに近い場所でローカルに処理する Web アプリケーションファイアウォール は、Web サイト、Web アプリケーション、モバイルアプリケーション、および API に不可欠な防御レイヤーを提供するセキュリティソリューションです。ネットワーク環境内の WAF は、送受信の両方の HTTP トラフィックを監視およびフィルタリングし、 マルウェア、悪性ボット、 ゼロデイ攻撃、その他のリソースへのアクセス、セキュリティの侵害、可用性の低下を狙った Web 関連の攻撃などの脅威を特定します。

ネットワーク内の WAF のメリット

デジタルトランスフォーメーションにより、WAF は包括的なサイバーセキュリティプログラムの不可欠な要素となりました。E コマースに従事している、あるいはインターネット上で事業を展開しているあらゆる企業にとって、WAF は IT 環境への不正アクセス、顧客の機微な情報やクレジットカード番号などの機密データの盗難を目的とした攻撃を防止するのに役立ちます。銀行、小売業者、その他の支払いカードを受理する組織は、WAF を使用することで、 Payment Card Industry Data Security Standard(PCI DSS)への準拠を達成できます。PCI DSS は、顧客と支払いカードのセキュリティを保護することを目的とした一連の規制です。さらに企業は、WAF を使用してモバイルアプリケーションのセキュリティを確保し、モノのインターネット(IoT)ネットワークを保護し、サイバーセキュリティ全体を強化することもできます。

WAF はネットワーク上でどのように機能しますか?

WAF はリバース・プロキシ・テクノロジーの一種であり、インターネットと組織の Web サイトや Web アプリケーションの間に設置され、Web トラフィックをフィルタリングし、あらかじめ設定されたセキュリティルールやポリシーをネットワークのインターネットに面したゾーンに適用して、潜在的に悪性の通信を識別します。WAF は、HTTP リクエストヘッダー、クエリー文字列、本文(GET リクエスト、POST リクエスト、PUT リクエスト、DELETE リクエストなど)を分析し、悪性リクエスト、疑わしいパターン、既知の脅威を探索します。一致するものが見つかると、ファイアウォールはそのリクエストをブロックし、セキュリティチームに警告します。また、WAF は、悪性のトラフィックを特定する一連のルールやポリシーを展開します。セキュリティポリシーを迅速に導入し、変更することで、進化する 攻撃ベクトルに対応できます。たとえば、DDoS 攻撃時には、ネットワーク環境内の WAF がレート制限を迅速に導入して、過剰なリクエストを緩和できます。

WAF の展開モデルの種類

セキュリティチームは、ネットワーク環境に複数の種類の WAF を展開することがあります。

- ネットワークベースの WAF は通常、レイテンシーを最小限に抑えるためにローカルにインストールされるアプライアンスです。これらの WAF は、一般的に最もコストのかかる種類の WAF であり、IT チームが物理的機器のストレージとメンテナンスを管理する必要があります。

- クラウドベースの WAF は、迅速な展開、最小限の初期コスト、予測可能なサブスクリプション料金を実現するターンキーオプションを提供します。また、クラウドベースの WAF は、リアルタイムの脅威インテリジェンスへのアクセスを提供し、インラインソリューションまたは API ベースのアウトオブパスサービスとして展開できます。

ソフトウェアベース(ホストベース)の WAF は、パブリッククラウド、プライベートクラウド、またはオンプレミスで仮想アプライアンスまたはエージェントとして展開されます。ホストベースの WAF は、一般的にネットワークベースの WAF よりも運用コストを抑えることができ、さらにクラウドベースの WAF ソリューションよりも高いカスタマイズが可能です。

ネットワーク内の WAF とネットワークファイアウォールの違いは何ですか?

ネットワーク内の WAF は、ネットワークファイアウォールとは異なります。WAFは、ルールベースのシステムを使用してレイヤー 7 のトラフィック(アプリケーションレイヤー)を評価し、Web 関連の脅威から防御します。ネットワークセキュリティを目的とした従来型のファイアウォールは、レイヤー 3 と 4 で動作し、ネットワークトラフィックを検査およびフィルタリングし、IT 環境への不正アクセスを防止します。

ネットワーク環境内で、WAF によって阻止できる脅威にはどのようなものがありますか?

WAF はこれまでも、Web に関連する広範な脅威や一般的な攻撃を特定し、ブロックしてきました。これには、Open Worldwide Application Security Project が定義した脅威の多くも該当します。OWASP トップ 10 Web アプリケーション・セキュリティ・リスク:

ネットワーク内の WAF に一般的に備わっている機能にはどのようなものがありますか?

- 脅威の緩和。 ネットワーク内の WAF は、セキュリティの誤設定、SQL インジェクション、クロスサイトスクリプティングなど、幅広い脅威から Web アプリケーションを保護します。

- DDoS 緩和。 WAF は、 分散サービス妨害(DDoS)攻撃により、Web サイトやアプリケーションの速度低下やクラッシュを目的とした大量のリクエストが送信された場合、可用性を維持し、正当なトラフィックがサービスにアクセスできるように、レート制限を迅速に実施できます。

- API 保護。 ハッカーは頻繁にアプリケーション・プログラミング・インターフェース(API)を標的にし、不正アクセスを試みたり、アプリケーションのパフォーマンスを妨害したりしようとします。WAF は、受信 API トラフィックを監視および分析することで、悪用される可能性のあるリクエストをブロックできます。

- A/ML パターン分析。 人工知能や機械学習などのテクノロジーで Web トラフィックのパターンを分析する際に、WAF は既知の攻撃パターンに一致しない攻撃を検知し、ブロックできます。

- 監視とロギング。WAF を使用してトラフィックを監視し、ログを分析することで、セキュリティチームは Web 資産に対する脅威の性質をより深く理解できます。

- アプリケーションプロファイリング。 WAF は、アプリケーションのプロファイリングによりソフトウェアの構造、最も一般的なクエリーや URL、許可されているデータの種類を判別することで、潜在的に悪性のリクエストをより正確に識別し、ブロックできます。

よくある質問(FAQ)

ブロックリスト型は、脅威インテリジェンスやシグネチャーに基づいてトラフィックや特定の IP アドレスをブロックし、既知の攻撃から保護するネガティブなセキュリティモデルです。許可リスト型の WAF は、事前に承認されたトラフィックのみを許可するポジティブなセキュリティモデルで動作します。許可リスト型は動作効率が優れていますが、正当なトラフィックをブロックしてしまう可能性があります。一方、ブロックリスト型は管理に手間がかかりますが、高精度です。ネットワーク環境内の WAF の多くは、ブロックリストと許可リストの両方を使用するハイブリッド・セキュリティ・モデルを採用しています。

WAF は、アプリケーションレイヤーで各 HTTP/S リクエストを分析する方法で Web アプリケーションを保護します。一方、次世代ファイアウォール(NGFW)は、Web サイト、メールアカウント、SaaS アプリケーションからインターネットに送信されるトラフィックを監視するように設計されています。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。