Ja, Blackhole Routing ist anpassbar und kann an die spezifischen Sicherheitsanforderungen kleiner Netzwerke und großer Unternehmen angepasst werden.

Remote Triggered Blackhole (RTBH) Routing, auch Blackholing genannt, zählt zu den Abwehrmaßnahmen, die Internetprovider (ISP) oder Netzwerkadministratoren einsetzen können, um einen DDoS-Angriff (Distributed Denial of Service) abzuwehren. Beim Blackhole Routing wird schädlicher oder unerwünschter Traffic über eine interne Gateway Protocol Domain in ein „schwarzes Loch“ – eine Null-Schnittstelle wie null0 – umgeleitet und so dauerhaft eliminiert. Im Falle eines DDoS-Angriffs können Netzwerkadministratoren den gesamten Traffic, der von einer bestimmten Quell-IP-Adresse ausgeht oder an eine bestimmte Ziel-IP-Adresse gesendet wird, schnell in ein Blackhole umleiten. RTBH wurde hauptsächlich entwickelt, um den Angriffstraffic von der Internetgrenze des WAN (Wide Area Network) eines Unternehmens fernzuhalten und so zu verhindern, dass durch den DDoS-Angriff Internetports oder -verbindungen überlastet werden. Die RTBH-Funktion basiert auf der Ziel-IP. Wenn Sie RTBH mit einer Quell-IP-basierten Filterung verwenden wollen, müssen Sie Unicast Reverse Path Forwarding (uRPF) aktivieren. Die Funktion muss auf beiden Seiten der Internetverbindung oder des „Links“ aktiviert sein und für das uRPF muss der Loose Mode oder der Strict Mode ausgewählt werden, um ein Quell-IP-basiertes RTBH zu ermöglichen.

Was ist ein DDoS-Angriff?

Ein DDoS-Angriff ist eine schädliche Aktion, die auf einen Server, einen Service oder ein Netzwerk abzielt. Bei einem DDoS-Angriff soll das Ziel mit Traffic überflutet werden, um seine Ressourcen und Bandbreite zu überlasten, was zur Folge hat, dass das Ziel verlangsamt oder sogar zum Absturz gebracht wird und legitimen Traffic nicht mehr verarbeiten kann. DDoS-Angriffe werden in der Regel von Botnets ausgeführt – einem Netzwerk von Computern und Geräten, die mit Malwareinfiziert wurden, unter der Kontrolle des Angreifers stehen und so dazu gebracht werden können, ein Ziel mit Traffic zu überschwemmen. Da Botnets aus Hunderten oder sogar Tausenden von Geräten bestehen können, ist es für Sicherheitssysteme oft schwierig, einen Angriff rechtzeitig zu erkennen und abzuwehren. Zu den häufigsten DDoS-Angriffen gehören ICMP-Floods, SYN-Floods, Slowloris-Angriffe und HTTP-Floods.

Wie funktioniert Blackhole Routing?

Um einen DDoS-Angriff mithilfe eines Blackhole abzuwehren, konfigurieren Administratoren Router so, dass sie den Traffic zu einer Null-Schnittstelle umleiten, wodurch der Traffic sozusagen eliminiert wird. Der Grund dafür ist in der Regel, dass das Netzwerk nicht über ausreichende Internet-Port-Kapazitäten verfügt, um den Angriff zu verarbeiten, ohne dabei die Bandbreite für Produktionsservices zu gefährden.

ISPs und Netzwerkadministratoren können auf verschiedene Blackhole-Routing-Präventionstechniken zurückgreifen, um zu verhindern, dass schädlicher DDoS-Traffic sein beabsichtigtes Ziel erreicht. Diese IP-Routing-Methoden können den Traffic basierend auf den Quell- oder den Ziel-IP-Adressen umleiten.

- Statisches Blackhole Routing umfasst die manuelle Konfiguration von Routern, sodass Traffic, der von einer bestimmten IP-Adresse stammt oder für an eine bestimmte IP-Adresse gesendet wird, umgeleitet wird. Diese statische Routingmethode kann effektiv verhindern, dass Traffic von IP-Adressen, die bekanntermaßen schädlich sind, die eigenen Server erreicht.

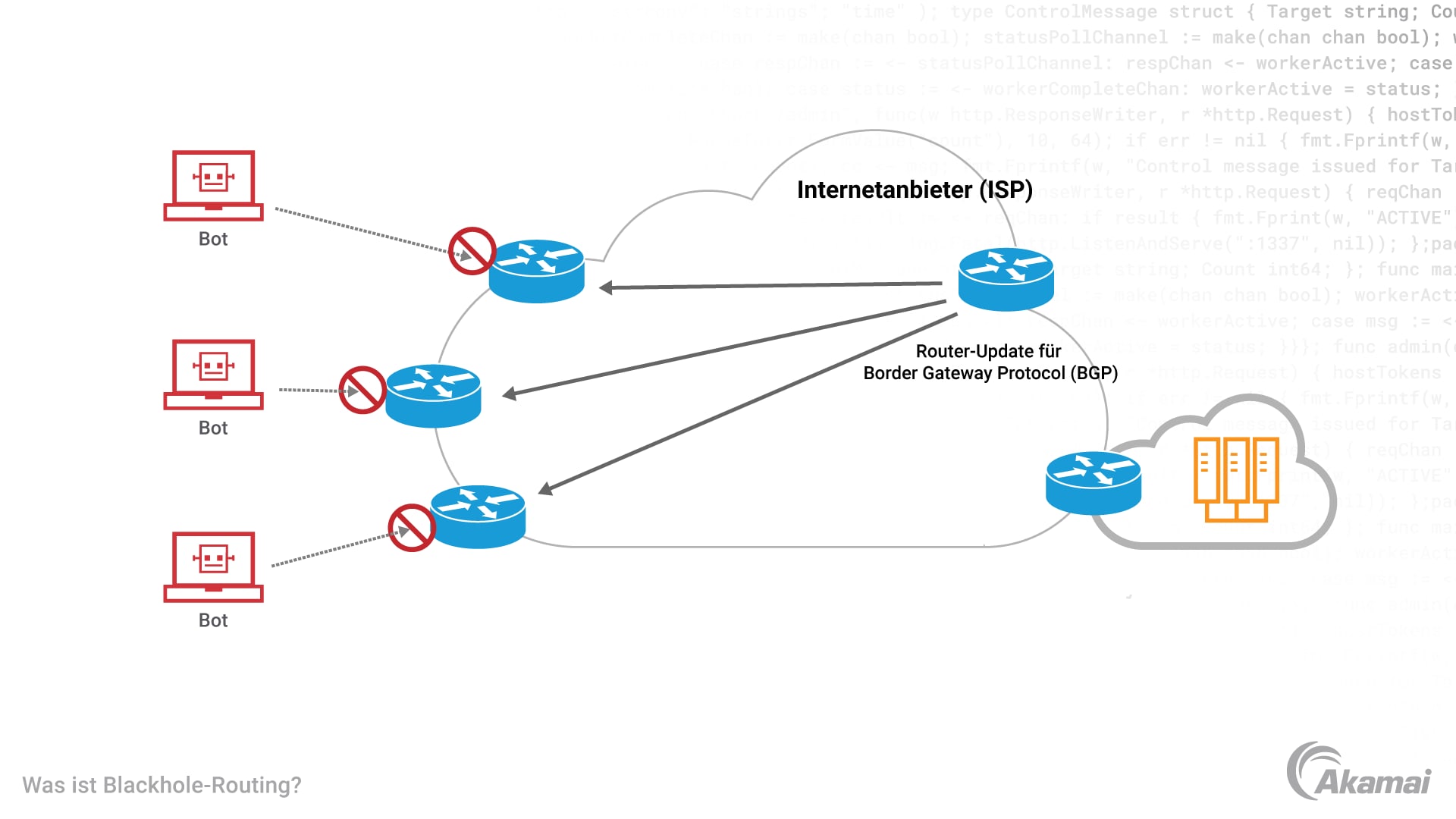

- BGP Blackhole Routing ist eine zielbasierte Paketfilterungstechnologie, die das Border Gateway Protocol (BGP) verwendet, um anderen Routern innerhalb des BGP-Netzwerks ein Blackhole Routing für eine bestimmte IP-Adresse zu „empfehlen“ oder mitzuteilen.

- Remote Triggered Blackhole Filtering, auch RTBH-Filterung genannt, blockiert in der Regel den Traffic basierend auf Ziel-IP-Adressen. Auch die RTBH-Filterung verwendet BGP, bietet jedoch einen gezielteren und besser steuerbaren Ansatz, der es Netzwerkadministratoren ermöglicht, Angriffe auf bestimmte Posts oder Subnetze abzuwehren, ohne dass das gesamte Netzwerk beeinträchtigt wird.

- Flowspec BGP Blackhole Routing bietet einen noch detaillierteren Ansatz zur Filterung des Traffics. Mit dieser Technik können Administratoren zusätzliche Parameter festlegen, um schädlichen Traffic gezielter zu bekämpfen und gleichzeitig den legitimen Netzwerktraffic ungehindert fließen zu lassen.

- Blocklisten für Spam-Filterung können ebenfalls für Blackholing verwendet werden. Blocklisten enthalten IP-Adressen, die bekanntermaßen Spam oder schädlichen Traffic senden. Wenn ein E-Mail-Server Traffic registriert, der von auf einer Blockliste geführten IP-Adressen stammt, wird dieser automatisch eliminiert oder zur Überprüfung in Quarantäne gestellt.

- Zielbasierte IP-Filterung wird häufig verwendet, um unerwünschten Traffic aus einem Netzwerk zu entsorgen. Dies kann durch einen einzelnen Host-Router oder „alle“ Router innerhalb des Netzwerks erreicht werden. RTBH kann auch auf die Richtung angewendet werden, in die ein Paket ein Netzwerk durchläuft (eingehender Empfang oder ausgehende Sendung).

Was sind die Vorteile von Blackhole Routing?

Blackhole Routing kann eine alternative Methode zur Abwehr von DDoS-Angriffen und zum Blockieren von schädlichem Traffic darstellen. Indem nur Traffic eliminiert wird, der an bestimmte IP-Adressen gesendet wird, kann durch Blackholing die Netzwerkperformance verbessert und die Überlastung verringert werden.

Welche Nachteile hat Blackhole Routing?

Es besteht die Gefahr, dass beim Blackhole Routing auch legitimer Traffic umgeleitet wird, daher kann diese DDoS-Abwehrmethode dazu führen, dass internetbasierte Services oder Webanwendungen auch für legitime Nutzer und Traffic nicht verfügbar sind. Zudem bietet Blackhole Routing wenig Einblick in die Art des Traffics, wodurch Sicherheitsteams weder Informationen über die Quelle noch über die Effektivität der Abwehrtechniken sammeln können. Durch diese mangelnde Protokollierung und Transparenz bei den durchgeführten Maßnahmen, können False Positives ein Problem darstellen, auf das wiederum reagiert werden muss. Je nach Ausmaß des Angriffs kann Blackhole Routing auch die Netzwerkperformance für Partner des Netzwerkbetreibers beeinträchtigen, der die RTBH-Funktion verwendet.

Ist Blackhole Routing eine effektive Verteidigung gegen DDoS-Angriffe?

DDoS-Blackhole-Routing kann schädlichen Traffic effektiv von einer IP-Adresse fernhalten. Dennoch stellt diese Technik nicht unbedingt eine effektive Verteidigungsmethode dar, denn beim Blackholing kann auch legitimer Traffic umgeleitet werden, wodurch das angegriffene Asset nicht mehr verfügbar ist und die Angreifer letztlich ihr Ziel erreicht haben. Je nach Infrastruktur des ISP können auch andere Kunden Performanceverluste erleiden oder sogar ganz offline gehen. Aus diesem Grund greifen die meisten Unternehmen auf effektivere DDoS-Abwehrmechanismen zurück, die den legitimen Traffic nicht beeinträchtigen oder Ausfallzeiten verursachen.

Häufig gestellte Fragen (FAQ)

Blackhole Routing dient als reaktive Gegenmaßnahme, um schädlichen Traffic von einem Netzwerk fernzuhalten und zu verhindern, dass potenzielle DoS- oder DDoS-Angriffe die Produktionsservices beeinträchtigen.

Im Gegensatz zu traditionellen Sicherheitsmaßnahmen, die sich auf das Erkennen und Blockieren von Bedrohungen konzentrieren, wird beim Blackhole Routing schädlicher Traffic in ein virtuelles „schwarzes Loch“ umgeleitet, wodurch potenzielle Bedrohungen isoliert und neutralisiert werden.

Blackhole Routing ist nicht die ultimative Allzweckwaffe, aber es kann einen zusätzlichen Schutz gegen verschiedene Cyberbedrohungen bieten und so ein wertvolles Werkzeug in einer umfassenden Cybersicherheitsstrategie sein.

Ein potenzieller Nachteil ist das Risiko von False Positives, bei denen legitimer Traffic fälschlicherweise als Bedrohung eingestuft und umgeleitet wird. Auch mangelndes Reporting und fehlende Transparenz beeinträchtigen die Qualität oder Konsistenz der effektiven Bedrohungsabwehr. Daher sind sorgfältige Konfiguration und zusätzliche Überwachung unerlässlich, um dieses Risiko zu mindern.

Regelmäßige Aktualisierungen sind von entscheidender Bedeutung, um die Effektivität des Blackhole Routing zu gewährleisten. Cyberbedrohungen entwickeln sich weiter, und um immer einen Schritt voraus zu sein, müssen Konfigurationen kontinuierlich überwacht und angepasst werden.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.