Oui, le routage par trou noir est adaptable et peut être personnalisé pour répondre aux besoins de sécurité spécifiques des petits réseaux comme des grandes entreprises.

Le routage par trou noir déclenché à distance (RTBH - Remote triggered blackhole), également connu sous le nom de « blackholing », est l'une des mesures défensives déployées par un fournisseur d'accès Internet (FAI) ou les administrateurs réseau pour atténuer une attaque par déni de service distribué (DDoS). Il consiste à rediriger le trafic malveillant ou indésirable vers un « trou noir », une interface invalide telle que null0, via un domaine de protocole de passerelle intérieur, où il est définitivement supprimé. Lorsqu'une attaque DDoS se produit, les administrateurs réseau peuvent rapidement rediriger vers un trou noir tout le trafic envoyé depuis une adresse IP source spécifique ou vers une adresse IP de destination spécifique. Le RTBH a été conçu principalement pour déplacer le trafic d'attaques loin de la bordure Internet du réseau étendu (WAN) d'une organisation, ce qui empêche le DDoS de saturer les ports ou connexions Internet. La fonctionnalité RTBH est basée sur l'IP de destination, et si vous avez besoin d'un filtrage basé sur l'IP source via le RTBH, vous devez activer Unicast Reverse Path Forwarding (uRPF). Il doit être appliqué des deux côtés de la connexion de transit Internet ou « lien », et uRPF doit être activé en mode strict ou libre pour obtenir le RTBH basé sur l'IP source.

Qu'est-ce qu'une attaque DDoS ?

Une attaque DDoS est une action malveillante ciblant un serveur, un service ou un réseau. Les attaques DDoS submergent la cible de trafic, épuisant ses ressources et sa bande passante. En conséquence, la cible peut ralentir ou se bloquer, l'empêchant de gérer le trafic légitime. Les attaques DDoS sont généralement effectuées par des botnets (un réseau d'ordinateurs et de terminaux infectés par des programmes malveillants), sont contrôlées par l'attaquant et peuvent être dirigées pour inonder une cible de trafic. Étant donné que les botnets peuvent impliquer des centaines ou des milliers de terminaux, il peut être difficile pour les défenses de sécurité de détecter et d'atténuer une attaque. Les attaques DDoS courantes incluent les attaques ICMP Floods, SYN Floods, Slowloriset Floods HTTP.

Comment fonctionne le routage par trou noir ?

Pour bloquer une attaque DDoS avec un trou noir, les administrateurs configurent des routeurs pour rediriger le trafic vers une interface invalide, éliminant ainsi le trafic. Cela est généralement dû au fait que le réseau ne dispose pas d'une capacité de port Internet suffisante pour consommer l'attaque sans compromettre la bande passante pour les services de production.

Les FAI et les administrateurs réseau peuvent utiliser plusieurs techniques de prévention du routage par trou noir pour empêcher le trafic DDoS malveillant d'atteindre sa cible. Ces méthodes de routage IP peuvent rediriger le trafic en se basant sur les adresses IP source ou de destination.

- Routage par trou noir statique Implique la configuration manuelle des routeurs pour supprimer le trafic provenant de ou destiné à une adresse IP spécifique. Cette technique de routage statique bloque efficacement le trafic des adresses IP connues pour être malveillantes.

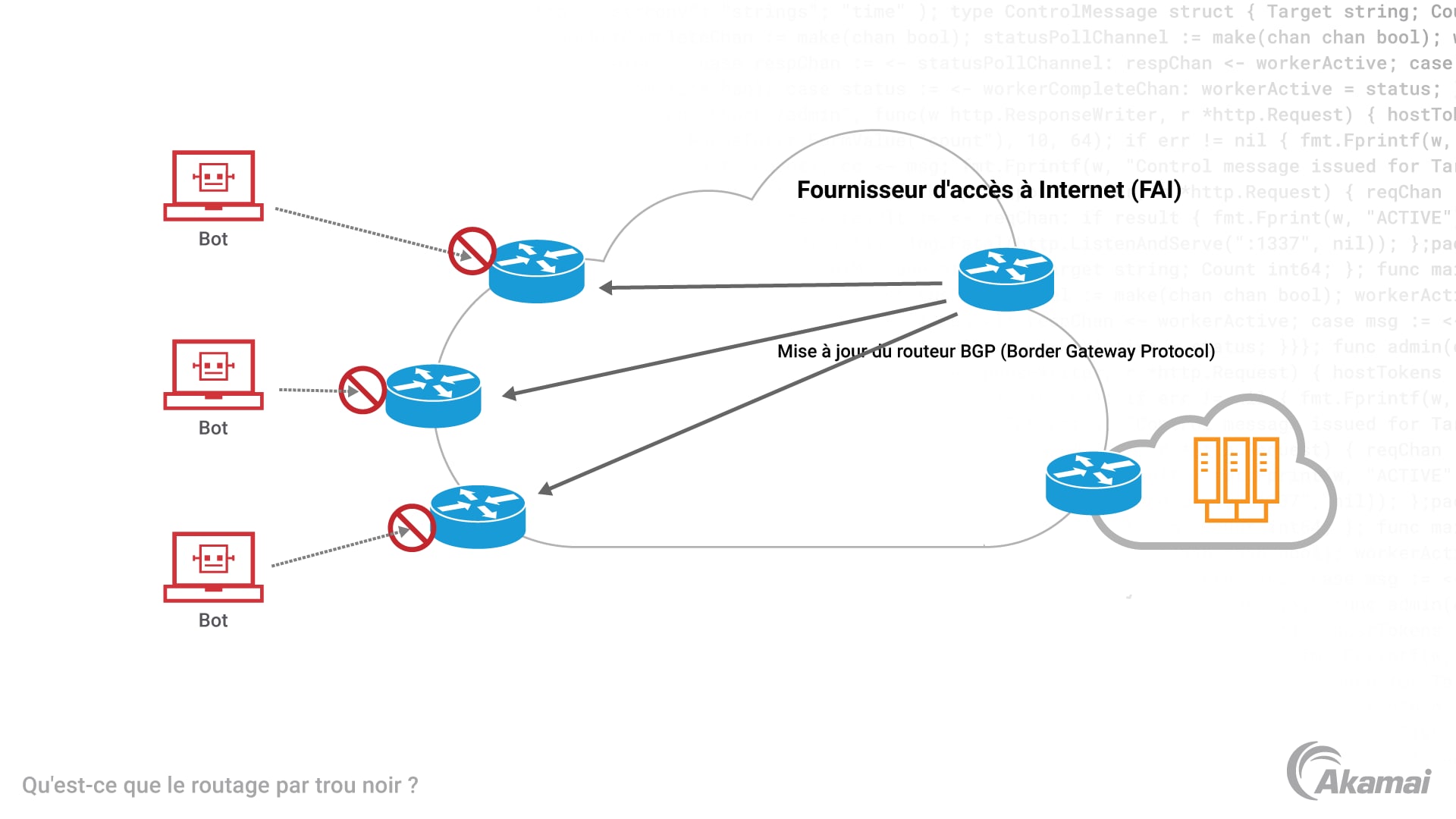

- Le routage par trou noir BGP est une technologie de filtrage de paquets basée sur la destination qui utilise le protocole BGP (Border Gateway Protocol) pour « annoncer » ou communiquer un routage par trou noir pour une adresse IP spécifique à d'autres routeurs du réseau BGP.

- Le filtrage par trou noir déclenché à distance, ou filtrage RTBH, bloque généralement le trafic en fonction des adresses IP de destination. Le filtrage RTBH utilise également BGP, mais fournit une approche plus contrôlée et ciblée, permettant aux administrateurs réseau de limiter les attaques contre des hôtes ou des sous-réseaux spécifiques sans affecter l'ensemble du réseau.

- Le routage par trou noir BGP FlowSpec fournit une approche encore plus granulaire du filtrage du trafic. Avec cette technique, les administrateurs peuvent spécifier des paramètres supplémentaires qui aident à cibler le trafic malveillant de manière plus étroite tout en permettant au trafic réseau légitime d'atteindre sa destination.

- Des listes de blocage pour le filtrage des spams peuvent également être utilisées pour le blackholing. Les listes de blocage contiennent des adresses IP connues pour envoyer des spams ou du trafic malveillant. Lorsque du trafic arrive sur un serveur de messagerie depuis une adresse IP figurant sur la liste de blocage, il est automatiquement rejeté ou mis en quarantaine pour vérification.

- Le filtrage IP basé sur la destination est couramment utilisé pour éliminer le trafic indésirable d'un réseau. Cela peut être réalisé par un routeur hôte unique ou « tous » les routeurs au sein du réseau. Le RTBH peut également être appliqué à la direction dans laquelle un paquet traverse un réseau (réception entrante ou transmission sortante).

Quels sont les avantages du routage par trou noir ?

Le routage par trou noir peut être un autre moyen d'atténuer les attaques DDoS et de bloquer tout autre trafic malveillant. En rejetant le trafic destiné à certaines adresses IP, le blackholing permet d'améliorer les performances du réseau et de réduire la congestion.

Quels sont les inconvénients du routage par trou noir ?

Étant donné que le routage par trou noir peut également rediriger le trafic légitime, cette technique d'atténuation des attaques DDoS peut rendre les services Internet ou les applications Web inaccessibles aux utilisateurs et au trafic légitimes. Le routage par trou noir fournit également peu d'informations sur la nature du trafic, empêchant les équipes de sécurité de collecter des informations sur sa source ou l'efficacité des techniques d'atténuation. Étant donné le manque de journalisation ou de visibilité sur les actions effectuées, les faux positifs peuvent être un problème à corriger. En fonction de l'ampleur de l'attaque, le routage par trou noir peut avoir un impact sur les performances du réseau pour les postes de l'opérateur réseau activant la fonction RTBH.

Le routage par trou noir est-il une défense efficace contre les attaques DDoS ?

Bien que le routage par trou noir des DDoS puisse efficacement rediriger le trafic malveillant loin d'une adresse IP, cette technique ne constitue pas vraiment une forme de défense efficace. Étant donné que le blackholing est également susceptible de rediriger le trafic légitime, il peut effectivement mettre hors ligne une ressource ciblée, accomplissant ainsi la mission de l'attaquant. Selon l'infrastructure du FAI, d'autres clients peuvent subir une dégradation des performances ou être mis hors ligne. Pour cette raison, la plupart des entreprises cherchent à adopter des moyens plus efficaces de lutter contre les DDoS qui n'interfèrent pas avec le trafic légitime et ne causent pas de temps d'arrêt.

Foire aux questions (FAQ)

Le routage par trou noir sert de contre-mesure réactive pour détourner le trafic malveillant d'un réseau, empêchant les événements de sécurité DoS ou DDoS potentiels d'affecter les services de production.

Contrairement aux mesures de sécurité traditionnelles qui se concentrent sur l'identification et le blocage des menaces, le routage par trou noir redirige le trafic malveillant vers un « trou noir » virtuel, isolant et neutralisant les menaces potentielles.

Bien qu'il ne s'agisse pas d'une solution intégrale, le routage par trou noir est un outil faisant partie d'une stratégie de cybersécurité complète, en fournissant une couche de défense supplémentaire contre diverses cybermenaces.

Un inconvénient potentiel est le risque de faux positifs, où le trafic légitime peut être mal identifié et détourné. Le manque de rapports et de visibilité suscite également des inquiétudes quant à la qualité ou à la cohérence des mesures d'atténuation mises en œuvre. Une configuration minutieuse et une surveillance supplémentaire sont essentielles pour atténuer ce risque.

Des mises à jour régulières sont cruciales pour assurer l'efficacité du routage par trou noir. Les cybermenaces évoluent et une surveillance et des ajustements continus des configurations sont nécessaires pour garder une longueur d'avance.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.