Sì, il blackhole routing è adattabile e può essere personalizzato per soddisfare specifiche esigenze di sicurezza delle reti, su piccola e su larga scala.

Il Remote Triggered Blackhole (RTBH) routing, noto anche come blackholing, è una delle misure difensive implementate da un provider di servizi Internet (ISP) o dagli amministratori di rete per mitigare un attacco Distributed Denial-of-Service (DDoS).. Il blackhole routing reindirizza il traffico dannoso o indesiderato verso un "black hole" (buco nero), ad esempio un interfaccia null0 inattiva, tramite il dominio del protocollo IGP (Interior Gateway Protocol), dove viene scartato in modo permanente. Quando si verifica un attacco DDoS, gli amministratori di rete possono rapidamente reindirizzare a un black hole tutto il traffico inviato da un determinato indirizzo IP di origine o a un indirizzo IP di destinazione specifico. Il meccanismo RTBH è stato progettato principalmente per allontanare il traffico degli attacchi dal confine Internet della WAN (Wide Area Network) di un'organizzazione, impedendo agli attacchi DDoS di saturare le porte o le connessioni Internet. La funzionalità RTBH si basa sull'IP di destinazione e, quando viene richiesto un filtro basato su un IP di origine tramite RTBH, è necessario attivare il metodo uRPF (Unicast Reverse Path Forwarding). La funzionalità deve essere applicata su entrambi i lati della connessione di transito Internet o "link" e l'uRPF deve essere attivato in modalità blanda o rigida per abilitare il meccanismo RTBH basato sull'IP di origine.

Che cos'è un attacco DDoS?

Un attacco DDoS è un'azione dannosa che prende di mira un server, un servizio o una rete. Gli attacchi DDoS sono in grado di sovraccaricare l'obiettivo con enormi quantità di traffico, esaurendo le risorse e la larghezza di banda disponibili, al punto di rallentarne o interromperne le operazioni, impedendo all'obiettivo stesso di gestire il traffico legittimo. Gli attacchi DDoS vengono generalmente eseguiti dalle botnet (reti di computer e dispositivi che sono stati infettati da malware), sono controllati dai criminali e possono essere forzati a inondare un obiettivo con enormi quantità di traffico. Poiché le botnet possono includere centinaia o migliaia di dispositivi, può essere difficile per le difese di sicurezza rilevare e mitigare un attacco. Tra gli attacchi DDoS più comuni troviamo gli attacchi ICMP flood, SYN flood, Slowlorise HTTP flood.

Come funziona il blackhole routing?

Per bloccare un attacco DDoS con un black hole, gli amministratori configurano i router in modo da instradare il traffico verso un'interfaccia inattiva e scartarlo in modo efficace. Questo perché la rete non dispone di una capacità sufficiente di porte internet per consumare l'attacco senza compromettere la larghezza di banda necessaria per i servizi di produzione.

Per impedire al traffico DDoS dannoso di raggiungere l'obiettivo desiderato, gli ISP e gli amministratori di rete possono utilizzare diverse tecniche di prevenzione del blackhole routing. Questi metodi di routing IP possono reindirizzare il traffico in base agli indirizzi IP di origine o di destinazione.

- Blackhole routing statico: implica la configurazione manuale dei router affinché blocchino il traffico proveniente da o destinato a un indirizzo IP specifico. Questa tecnica di instradamento statico blocca efficacemente il traffico proveniente da indirizzi IP che sono noti per essere dannosi ed evitare che raggiunga i server.

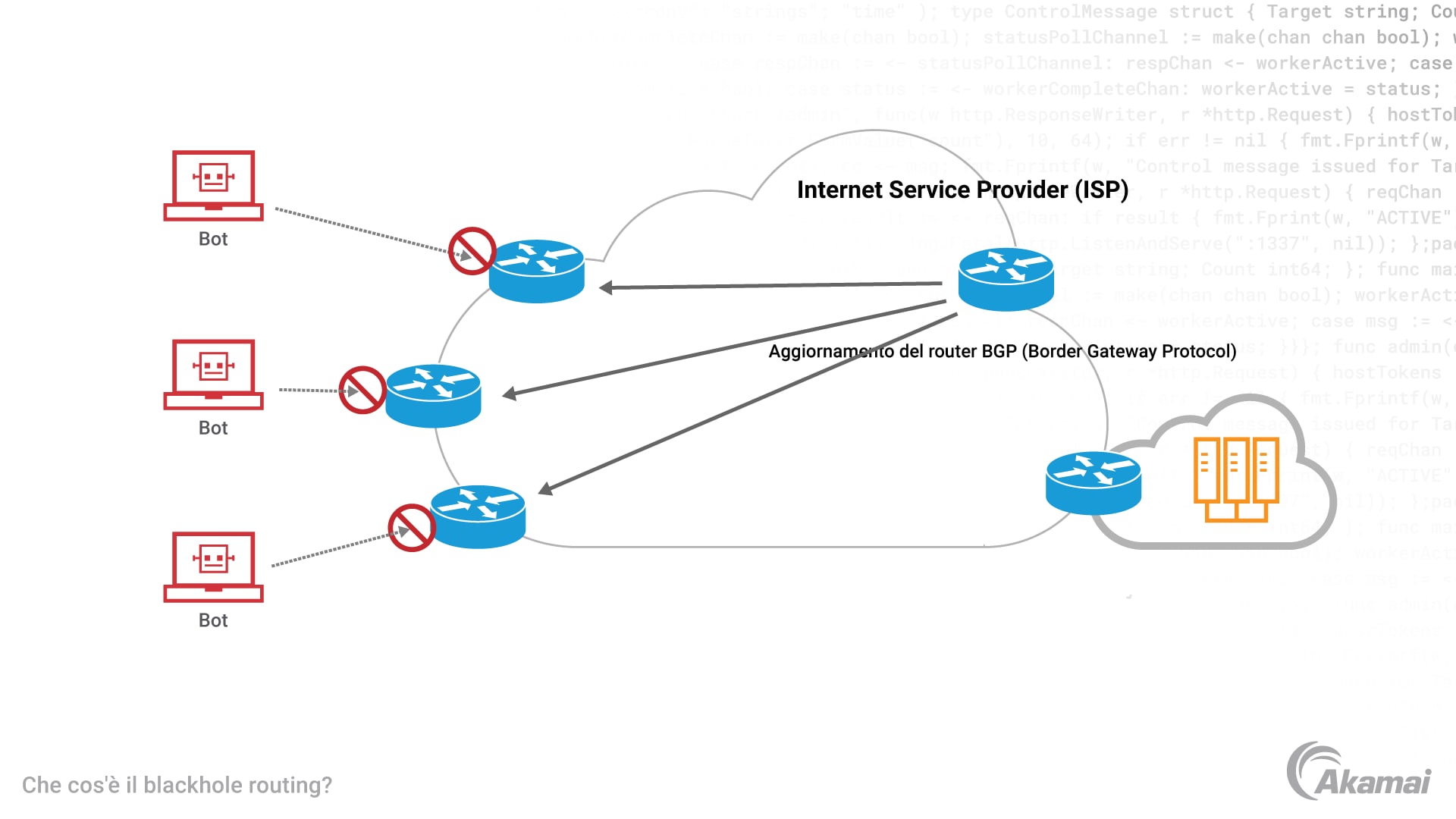

- Blackhole routing BGP: è una tecnologia di filtraggio dei pacchetti basata sulla destinazione che utilizza il BGP (Border Gateway Protocol) per "pubblicizzare" o comunicare ad altri router all'interno della rete BGP la presenza di un blackhole routing per un indirizzo IP specifico.

- Remote Triggered Blackhole Filtering:noto anche come RTBH Filtering, generalmente blocca il traffico in base agli indirizzi IP di destinazione. Anche la funzionalità RTBH Filtering utilizza il BGP ma prevede un approccio più controllato e mirato, consentendo agli amministratori di rete di mitigare gli attacchi sferrati a host o subnet specifici senza influire sull'intera rete.

- Flowspec BGP blackhole routing: fornisce un approccio ancora più granulare al filtraggio del traffico. Con questa tecnica, gli amministratori possono specificare parametri aggiuntivi che aiutano a rilevare il traffico dannoso in modo più mirato, consentendo al traffico di rete legittimo di raggiungere la sua destinazione.

- Blocklist per il filtraggio dello spam: anche questi filtri possono essere utilizzati per il blackholing. Le blocklist contengono gli indirizzi IP noti per inviare spam o traffico dannoso. Quando il traffico arriva a un server e-mail da un indirizzo IP presente nella blocklist, viene automaticamente scartato o messo in quarantena per successive revisioni.

- Filtro IP basato sulla destinazione: viene comunemente utilizzato per scartare il traffico indesiderato da una rete tramite un router host singolo o router "all" presenti all'interno della rete. Anche qui può essere applicata la funzionalità RTBH nella direzione in cui un pacchetto attraversa una rete (ricevuto in entrata o trasmesso in uscita).

Quali sono i vantaggi del blackhole routing?

Il blackhole routing può essere un mezzo alternativo per mitigare gli attacchi DDoS e bloccare altro traffico dannoso. Eliminando il traffico destinato a determinati indirizzi IP, il blackholing può migliorare le performance della rete e ridurre la congestione.

Quali sono gli svantaggi del blackhole routing?

Poiché il blackhole routing potrebbe reindirizzare anche il traffico legittimo, questa tecnica di mitigazione degli attacchi DDoS può rendere i servizi connessi a Internet o le applicazioni web non disponibili per utenti e traffico legittimi. Il blackhole routing consente anche di non rivelare completamente la natura del traffico, impedendo ai team di sicurezza di raccogliere informazioni sulla sua origine o sull'efficacia delle tecniche di mitigazione. A causa della mancanza di registrazione o di visibilità delle azioni intraprese, i falsi positivi possono rappresentare un problema a cui porre rimedio. A seconda della scala dell'attacco, il blackhole routing può influire sulle performance della rete per i peer dell'operatore di rete che attiva la funzione RTBH.

Il blackhole routing è una difesa efficace contro gli attacchi DDoS?

Sebbene il blackhole routing DDoS possa deviare efficacemente il traffico dannoso da un indirizzo IP, in realtà questa tecnica non è un metodo di difesa efficace. Poiché il blackholing può anche reindirizzare il traffico legittimo, in pratica può mettere offline una risorsa presa di mira, completando, in sostanza, la missione dell'utente malintenzionato. A seconda dell'infrastruttura dell'ISP, altri clienti potrebbero riscontrare performance ridotte o ritrovarsi offline. Per questo motivo, gran parte delle organizzazioni cerca di adottare reati DDoS più efficaci che non interferiscano con il traffico legittimo e non causino periodi di inattività.

Domande frequenti (FAQ)

Il blackhole routing funge da contromisura reattiva per deviare il traffico dannoso dalla rete, impedendo che potenziali eventi di sicurezza DOS o DDoS interferiscano sui servizi di produzione.

A differenza delle tradizionali misure di sicurezza incentrate sull'identificazione e sul blocco delle minacce, il blackhole routing reindirizza il traffico dannoso verso un "buco nero" virtuale, isolando e neutralizzando potenziali minacce.

Sebbene non sia un rimedio definitivo, il blackhole routing è uno degli strumenti di una strategia di sicurezza informatica completa e offre un ulteriore livello di difesa contro diverse minacce informatiche.

Un potenziale svantaggio è il rischio di falsi positivi, per il quale anche il traffico legittimo potrebbe essere erroneamente identificato e deviato. Anche la mancanza di reportistica e di visibilità causa problemi di qualità o di coerenza della mitigazione abilitata. Un'attenta configurazione e un ulteriore monitoraggio sono essenziali per mitigare questo rischio.

Gli aggiornamenti regolari sono fondamentali per garantire l'efficacia del blackhole routing. Le minacce informatiche si evolvono e per rimanere al passo è necessario eseguire un monitoraggio continuo e adeguare le configurazioni.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.